OT网络深层攻防技术专题之二:PLC攻击技术最新进展

时间:2024-10-22 作者:安帝科技 原创

编者按

俄乌战争加快了工业控制系统网络攻击的技战法创新,黎以冲突中的传呼机对讲机爆炸案刷新了对传统网络战的认知,人工智能、大模型降低了攻击者的时空成本。定向ICS恶意软件,PLC武器化、C2化,RTU勒索,OT网络深度横向移动,LOTL攻击,层出不穷;信息战、网络战、情报战到混合战,屡见不鲜,“关基”安全防护从未如此紧迫。

疫情之后网络安全行业并未如预期迎来高光时刻,卷死、死卷成了常态。卷未必是坏事,卷出思路来尝试,卷出时间来思考……OT网络安全如何回归工业本质,如何直面底层防御盲区?如何遏制网络攻击向动能攻击转化?如何守住关基安全最后一公里?强调关注“业务、人员和供应链”者有之,强调安全能力前置的“设计安全和默认安全”者有之,强调系统工程回归的“弹性工程和知情工程”者有之,强调关注“工业风险和安全运营”者有之,倡导内生的“内置安全、内嵌安全、出厂安全”者有之,等等。10月初,“五眼”联盟会同其日、韩、德、荷盟友推出了OT网络安全的六条原则,着重重申并强调了功能安全、业务理解、OT数据、分区隔离、供应链安全、人员意识,以保障OT环境功能安全、网络安全和业务连续性。

OT网络安全深层次问题是什么?ICS攻击技战术发展态势如何?未来产品、服务、解决方案走向何处?安帝科技试图对这些问题进行系统思考,尝试探寻自己的解决方案和发展路径。期望与业内同仁共同探讨,共同探索,共同成长。

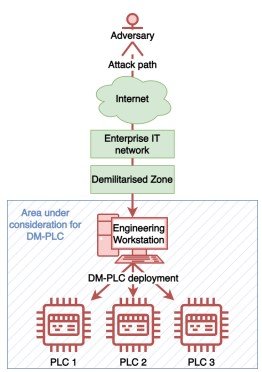

PLC(可编程逻辑控制器)是自动化和控制制造、能源、交通等多个行业设备的核心组件。随着工业4.0和物联网(IoT)技术的兴起,云化PLC、虚拟PLC纷纷涌现并投入应用,PLC产品的发展不仅增强了其传统的控制功能,还融入了数据分析、远程监控和智能决策等先进能力。然而,技术的演进同样带来了新的安全威胁。传统上我们所理解和认知的对PLC的攻击,主要是通过感染PLC破坏工业操作;实施拒绝服务攻击,使PLC无法正常工作;操纵篡改,改变生产过程;数据泄露,盗取敏感信息;设置逻辑炸弹,预置条件触发破坏;直接的物理破坏,直接损毁硬件等等。据安帝科技研究团队跟踪,发现了若干针对PLC的攻击新技术,例如DM-PLC、Evil PLC和PLC的C2化,这些攻击技术的策略、目的、实现方式不尽相同。DM-PLC通过建立隐蔽监控网络并利用“死亡开关”机制对物理过程产生直接影响,而不是通过加密数据来实施勒索。Evil PLC则将PLC作为攻击跳板,攻击和入侵其他网络系统。PLC设备被用作C2服务器,已在现实中成为攻击案例。这些进展颠覆了过去人们对PLC攻击的认识,即直接针对PLC本身,而新型的攻击是隐蔽地利用PLC实施更加复杂和持久的攻击,这不仅对OT环境的安全构成严重威胁,还对物理世界的安全带来严峻挑战。

通常的勒索软件攻击,是一种恶意软件攻击,即攻击者通过加密受害者的文件或系统,限制其访问,并要求支付赎金以恢复访问权限。在OT网络中,目前已经出现了针对工业控制设备如PLC、RTU的勒索。

1、PLC勒索的概念

针对可编程逻辑控制器(PLC)的网络勒索攻击,通常认为是攻击者通过入侵OT(操作技术)环境中的PLC系统,锁定其控制功能或加密与其相关的数据,进而威胁受害者支付赎金以恢复正常操作。此类攻击利用PLC在工业自动化中的核心地位,对生产流程、设备运行及安全性造成严重影响。

文献研究中可查的PLC勒索软件,有典型的LogicLocker和ICS-BROCK。LogicLocker通过利用在Shodan上发现的PLC漏洞,进行横向和纵向移动,锁定受影响的PLC,加密PLC的配置,然后部署一个“逻辑炸弹”。ICS-BROCK检测并利用OT网络中的基于Windows的漏洞,通过地址解析协议(ARP)识别PLC,锁定受影响的PLC,部署一个“逻辑炸弹”,并对工程工作站进行加密。二者的后果可能是操作人员无法访问、监控PLC,从而造成工业过程或生产的中断。

2、PLC的新型勒索

有研究者提出了一种新颖的PLC勒索攻击,称之为DM-PLC(Dead Man’s PLC),它与传统的勒索软件在实施勒索策略方面有所不同。DM-PLC不依赖于加密来实施勒索,而是通过建立一个隐蔽的监控网络,并在检测到任何偏差或超过赎金支付时限时,触发类似于“死亡开关”的机制,直接对物理过程产生影响。DM-PLC主要针对操作技术(OT)环境中的可编程逻辑控制器(PLC)进行攻击,其核心目标是通过控制PLC来影响物理设备和过程,而不是直接对计算机文件进行加密。

第一步:准备DM-PLC

识别并验证当前PLC项目:通过工程师站(EW)的在线功能,验证与PLC的连接,并确认项目文件与PLC上运行的代码一致。

识别PLC间关系:使用EW的设备和网络视图,了解PLC之间的通信关系。

识别核心代码块:了解PLC代码的执行周期和可中断的核心代码块。

第二步:部署DM-PLC

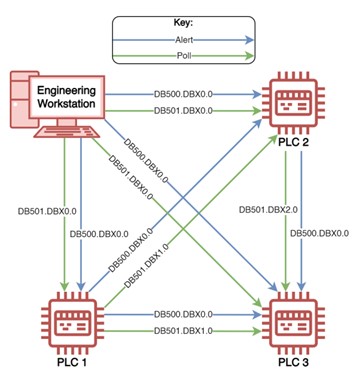

建立PLC间通信:在PLC之间建立通信,使用PUT/GET等库函数实现数据的发送和接收。

建立工程工作站与PLC间的通信:使用Snap7等开源库,实现EW与PLC之间的数据交换。

引入设备状态检查器:部署监控逻辑,以确保所有设备正常通信,一旦检测到异常则触发警报。

引入支持操作过程中断的代码:开发恶意代码块,当触发警报时,将所有输出设置为“ON”状态。

阻止受害者撤销所有更改:使用PLC密码保护和EW的磁盘加密,阻止受害者恢复更改。

第三步:激活DM-PLC

激活DM-PLC:在EW上激活DM-PLC,通过设置一个“启用”变量,使DM-PLC在所有PLC上生效。

DM-PLC勒索攻击的独特之处在于,一是利用现有功能:DM-PLC仅使用OT环境中的现有功能,如PLC的通信库和口令保护。二是构建专门的隐蔽监控网络:创建PLC和EW之间的隐蔽通信网络,用于监控攻击状态和检测任何偏差。三是响应和恢复策略的弹性:DM-PLC设计为能够抵抗OT环境中常见的响应和恢复实践。四是多层次要求:满足可部署性、与现有操作代码并行运行、不影响现有操作、抗干扰、包含篡改检测、能够执行广泛操作影响、需要密钥来交还控制权等要求。五是分阶段实施:从准备、部署到激活DM-PLC,每个阶段都有明确的目标和操作步骤。

3、PLC新型勒索的示例

研究者的实验室构建了验证环境,使用了两台PLC(西门子ET200S和S7-1200型号)和一台运行西门子TIA Portal V17编程代理的工程工作站(EW),构建了一个模拟OT环境的网络,其中包括PLC和EW之间的通信连接。PLC使用的是Siemens的TIA Portal编程软件,攻击者通过该软件与PLC进行交互。

在DM-PLC准备阶段,首先使用TIA Portal软件,攻击者找到并验证了控制PLC的当前项目文件。其次通过TIA Portal的“设备和网络”视图,攻击者确定了PLC之间的网络连接和通信协议。最后攻击者分析了PLC的程序,找到了执行操作的核心代码块。

DM-PLC部署阶段,在使用Siemens提供的PUT和GET通信库函数,在PLC之间建立了数据传输的通信会话。利用开源的Snap7库,攻击者在EW和PLC之间建立了通信,以便进行数据的读写。部署了一个监控系统,通过轮询和状态检查,确保所有设备都按照攻击者的预期运行。攻击者编写了恶意代码,当检测到异常或超过赎金支付时限时,该代码会触发,导致PLC输出异常。最后攻击者通过设置PLC口令和使用传统勒索软件技术对EW上的文件进行加密,以防止受害者恢复系统。

攻击者在EW上激活DM-PLC后,研究者测试了DM-PLC的功能,包括在网络断开、赎金支付时限到期和模拟受害者支付赎金的情况下的反应。结果显示DM-PLC能够按预期工作,即在检测到异常或时限到期时触发恶意操作,而在模拟支付赎金后能够停止攻击。

以色列工业网络安全公司在2022年一份研究报告中,提出并验证了一种称为邪恶PLC(Evil PLC)的一种新型网络攻击技术,它与传统针对PLC(可编程逻辑控制器)的攻击方法不同,不是将PLC作为攻击目标,而是将PLC作为攻击工具和跳板,利用失陷PLC来攻击和入侵其他网络系统。

1、PLC武器化的通用概念

PLC武器化(Weaponizing PLCs)是指通过操纵或修改可编程逻辑控制器(PLC)的配置、代码或数据,将其转变为一个攻击工具,用以发起网络攻击或实现未授权的网络访问。这种攻击方法涉及在PLC中植入恶意代码或逻辑,以便在工程师或维护人员使用工程工作站(EWS)与PLC进行通信、配置、故障排除或执行上传/下载操作时,恶意代码被触发执行,导致攻击者能够控制工程工作站、窃取敏感数据、破坏系统功能或进一步渗透目标网络。

PLC武器化通常利用如下方式实现,一是恶意编程:通过编写或修改PLC的程序代码,植入恶意逻辑。二是伪装数据:在PLC中存储看似正常的数据,但实际上包含恶意代码或指令。三是利用漏洞:利用工程工作站软件中存在的安全漏洞,当工程师执行常规操作时触发恶意代码的执行。四是社会工程:诱使工程师下载或上传含有恶意内容的项目文件。

PLC武器化的目的可能是为了实现初始网络入侵、横向移动、数据泄露、破坏关键基础设施或其他恶意目的。这种攻击方式对工业控制系统(ICS)和关键基础设施构成了严重威胁,因为它直接作用于控制工业过程的核心设备。

2、邪恶PLC的攻击场景

对于每个目标供应商平台,即不同品牌型号的PLC设备,需要其完整的生态系统,这主要包括工程师站软件、工程师站项目文件、专有协议(PLC和工程师站)、PLC固件和逻辑代码(字节码,文本代码)。

假设条件包括,PLC和工程工作站(EWS)之间的通信不受限制。EWS软件需要存在安全漏洞,以便攻击者可以利用这些漏洞执行恶意代码。攻击者需要能够访问目标PLC所在的网络。必须能够执行上传(upload)或下载(download)过程。

基于上述假设条件,可以想象的邪恶PLC攻击场景至少有如下两类:

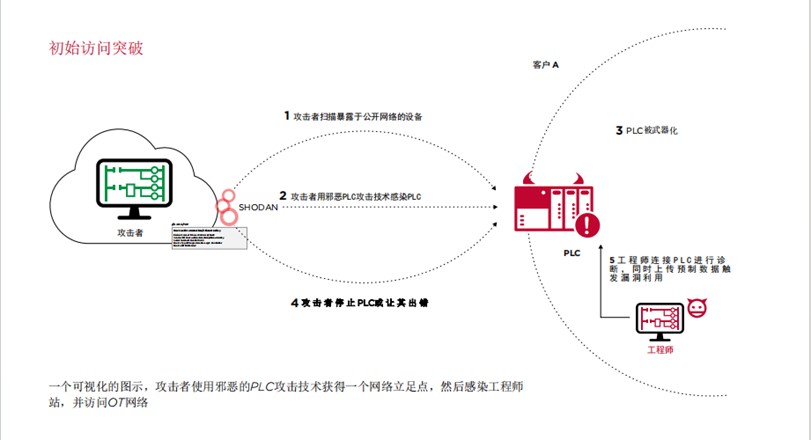

一是将PLC武器化以实现初始访问:攻击者可以使用武器化的PLC来在内部网络上获得初步立足点,甚至是横向移动。

目前,利用Shodan和Censys在内的大多数公共互联网扫描服务,可以确定有数十万台ICS设备暴露在互联网上。这些面向互联网的设备通常缺乏安全性,允许任何人访问它们,修改参数,甚至通过下载程序改变它们的行为和逻辑。Team82的研究表明,攻击者可以利用面向互联网的PLC作为支点,渗透整个OT网络。攻击者不是简单地连接到暴露的PLC并修改逻辑,而是可以武器化这些PLC并故意造成错误,从而引诱工程师使用它们。作为一种诊断方法,工程师将执行一个上载程序,这将危及他们工作站。攻击者进一步控制工作站,在OT网络上站稳了脚跟。

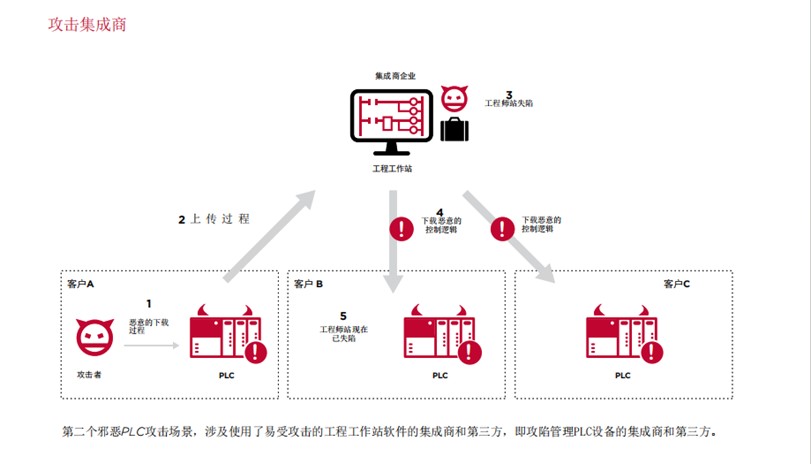

二是攻击系统集成商:攻击者可以针对系统集成商和承包商,作为进入世界各地许多不同组织和站点的手段。

因为OT网络管理中,第三方工程师和承包商管理OT网络,它需要与许多不同的OT网络设备和PLC交互。这给这个新的攻击向量提供了另外另一个应用场景。即攻击者可以攻陷并利用这些系统集成商作为支点,以大幅扩大他们的控制和影响范围。

攻击者在一个远程的、不太安全的设施中定位了PLC,已知该设施由系统集成商或承包商管理。然后攻击者将PLC武器化,故意使PLC出现故障。这样,统集成商或承包商的工程师就会被引诱到可编程控制器前进行诊断。通过诊断过程,集成商将做一个上传程序,从而使他们的机器被控制。在进入集成商的机器后,通过设计可以访问许多其他PLC,攻击者可以反过来攻击甚至武器化其他组织内的更多可访问的PLC,进一步扩大他们的控制范围。

3、邪恶PLC攻击的示例

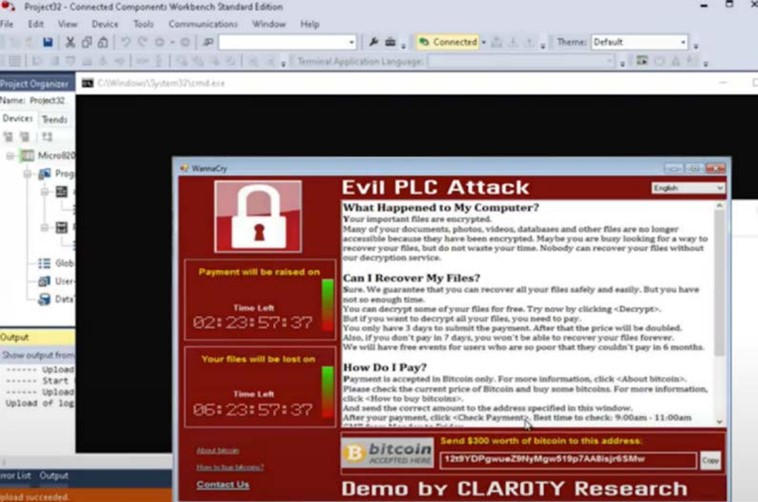

邪恶PLC攻击的实施有十个关键步骤,分别是设置测试环境、构建“Hello World”程序、项目文件探索、逆向工程、上传/下载程序、协议分析、寻找差异、寻找漏洞、武器化和利用。据Team82的报告,他们成功地在七个市场领先的自动化公司的PLC平台上实施了邪恶PLC攻击,包括Rockwell Automation、Schneider Electric、GE、B&R、Xinje、OVARRO和Emerson。他们发现所有这些平台的工程工作站软件都存在漏洞,使得攻击者能够在执行上传操作时,利用这些漏洞执行恶意代码。

下面以Rockwell Automation Micro800系列PLC为例,说明邪恶PLC攻击的实证过程。

Rockwell Automation Micro800系列PLC广泛应用于智能制造和过程自动化中。工程师使用Connected Components Workbench (CCW)软件进行配置、编程和维护。通信协议方面,CCW通过Common Industrial Protocol (CIP)与Micro800 PLC通信,使用TCP端口44818。工程师通过CCW创建包含基本配置、元数据和一系列程序的项目。

最为关键的步骤是,Team82研究了CCW从PLC上传下载过程中的数据传输,发现项目文件中包含多种文件,其中.annex文件包含.NET序列化数据,存在不安全的反序列化漏洞。这使得他们能够对该型PLC实施武器化,即通过下载过程将恶意项目文件植入PLC中,当工程师执行上传操作时,CCW会解析这些文件,触发漏洞,执行攻击者代码。

基于上述对PLC上传/下载过程的理解以及挖掘到的的.annex文件中的.NET序列化漏洞,攻击者使用ysoseril.net库创建恶意序列化对象,替换原有对象,打包进项目文件,通过下载过程植入PLC。即工程师执行上传操作后,CCW解析感染的.annex文件,触发漏洞,执行攻击者代码。一旦攻击成功,工程师的机器被植入了演示用勒索软件,证明了邪恶PLC攻击的可行性。

2024年7月8日,俄罗斯网络安全公司Solar旗下的4RAYS网络威胁研究中心发布研究报告,揭露了名为”Lifting Zmiy”的亲乌克兰黑客组织对俄罗斯政府和私营公司的一系列网络攻击。该黑客组织入侵了俄罗斯工业自动化企业Tekon-Avtomatika的PLC设备,并在其上部署了控制与通信(C2)服务器,这些控制器不仅用于工业自动化,还控制电梯等关键设备。这是首次发现的将PLC设备变身C2服务器的案例。

1、何谓PLC的C2化?

通常意义上,C2服务器(Command and Control Server),也称为C&C服务器,是指在网络攻击中,攻击者用来远程控制受感染计算机或设备(称为“节点”或“肉鸡”)的服务器。C2服务器是攻击者与被控制设备之间通信的中心枢纽,用于发送命令、接收数据、更新恶意软件、获取信息等。C2服务器是网络攻链条中的关键组成部分,常被用于各种网络犯罪活动,包括数据盗窃、勒索软件、分布式拒绝服务攻击(DDoS)等。它通常与域名、IP地址、以及访问它的协议(如HTTP/HTTPS、FTP、DNS、SMTP)等关联,由某个计算机/服务器来承载,网络安全专家和防御者需要不断研究C2服务器的特征和行为。PLC的C2化,就是用PLC设备代替了前述计算机/服务器,使其成为了攻击者的通信枢纽。

2、PLC之C2化的基本条件

将一个PLC设备变成C2服务器,需要哪些基础必须的条件呢?首先,该PLC需要具备计算功能,即其有操作系统;其二,攻击者对该PLC具备控制权限,即对其有完全的控制权限;其三,需要域名和IP地址,即需要注册一个或多个域名和IP地址作为通信的入口点。最后,该PLC要支持访问的协议,即通信协议,能够配置其支持多种通信协议(HTTP/HTTPS、FTP、SMTP、DNS),即攻击者能够与其正常通信,远程的被控制端也能与其正常通信。

聪明的或老道的攻击者,还可能采取一些对抗追踪的技术手段,如域名的DGA技术或频繁更换域名和IP地址,支持多协议诉访问方式,加密笔混淆以隐藏恶意通信,最小化或适时清除日志,甚至采用Tor或VPN的匿名服务,等等,增加追查的成本和难度。如“Lifting Zmiy”黑客攻击的案例中就使用了星链的IP地址。

3、PLC被C2化攻击的实例

俄罗斯网络安全公司Solar的网络威胁研究中心在2024年7月揭露的名为”Lifting Zmiy”的亲乌克兰黑客组织的一系列网络攻击中,黑客组织通过三个关键步骤实现了对俄罗斯产Tekon-Avtomatika的PLC设备(控制器不仅用于工业自动化,还控制电梯等关键设备)的C2化。

一是通过暴力破解与暗网购买,获取初始访问凭据和权限;在Solar公司调查的案例中,基础设施是通过暴力破解口令而被黑客入侵,也有一些控制器使用默认口令的情况。但很难说Lifting Zmiy是积累了对各个组织的访问权限,还是从通过购买泄露凭证获得了设备访问权限。但多主动攻击行动的时间上看,都经过了较长时间(有时是几个月),表明该组织可能从第三方获得了一些访问凭证。

二是获取PLC的Root权限,配置为C2实施长期隐蔽;Tekon-Avtomatika PLC设备运行Linux系统,具有一个模块,允许加载和执行自定义的LUA脚本插件。这种设计提供了极大的灵活性,但也带来了安全风险。由于LUA插件能够以root权限运行,它们能够执行任何bash命令,这为攻击者将PLC变身C2创造了条件。研究人员分析发现反向SSH样本后,他们提取了相应的C2地址,该地址指向受感染的Tekon-Avtomatika PLC。利用已发现的类似模式,研究者又在受感染的设备上发现了更多C2服务器。研究者总共发现了23个C2服务器,其中16个是Tekon-Avtomatika PLC。截至2024年6月,23个C2中仍有14个处于活跃状态,这些活跃的C2中有8台部署在受感染的PLC上。

三是攻击者使用了SpaceX的卫星互联网IP;研究人员检测到的IP地址的Whois记录显示,这些IP属于提供商Starlink Services, LLC,该公司是SpaceX的一个部门,在全球范围内提供宽带卫星互联网服务。Lifting Zmiy黑客组织通过利用SpaceX的Starlink基础设施,实现了在全球范围内的匿名和灵活攻击,受益于其动态IP地址和高速连接,同时规避了传统网络安全措施基于IP地址所归属的物理地址的检测,确保了行动的隐蔽性和高效率。

Lifting Zmiy黑客的真实目标并非那些PLC控制的电梯或其它自动化设备,而是其它目标,其“项庄舞剑、意在沛公”的战术得益于其技术、资源、能力的融合,这颠覆了业界对传统OT网络攻击的典型认知,即突破并控制OT设备是为了攻击其它IT设备。

本文描述的三种PLC攻击技术表明,攻击者正采取多样化的策略来武器化和滥用PLC。DM-PLC通过建立隐蔽监控网络并利用“死亡开关”机制直接干预物理过程,而不是通过加密手段进行勒索。Evil PLC攻击则将PLC作为攻击跳板,以攻击其他IT或OT网络系统。Lifting Zmiy黑客组织的行动表明失陷入的PLC设备不直接对自动化设备造成危害(当然攻击者完全可以这样做),而是被用作C2服务器,进一步攻击其它系统,这加剧了威胁检测和追踪的难度。这些攻击技术和手段颠覆了传统上通过IT网络和系统突破ICS设备的认知,而且PLC设备也可能成为跳板、C2服务器。

因此,OT网络攻击技术的演进凸显了加强对PLC设备安全保障的极端重要性。加强网络监控和访问控制,确保PLC设备的软件和固件及时更新,采用多因素认证和加密通信,以及实施严格的物理和网络安全政策。此外,组织应制定全面的网络安全应急响应计划,并对员工进行安全意识培训,以识别和防御潜在的网络威胁。

参考文献

【1】Richard Derbyshirea,b, Benjamin Greenb,Charl van der Walta,David Hutchison,Dead Man’s PLC: Towards Viable Cyber Extortion for Operational Technology,https://arxiv.org/abs/2307.09549

【2】Team82, Claroty Research Team,EVIL PLC ATTACK: WEAPONIZING PLCS,RESEARCH PAPER,https://claroty.com/team82/research/white-papers/evil-plc-attack-weaponizing-plcs

【3】https://rt-solar.ru/solar-4rays/blog/4506/

【4】https://medium.com/@bertinjoseb/post-auth-rce-based-in-malicious-lua-plugin-script-upload-scada-controllers-located-in-russia-57044425ac38