微隔离应用的一小步,OT终端安全的一大步

时间:2023-09-22 作者:安帝科技

近日,安帝科技自主研发的万象终端安全系统在某制造行业的两个生产车间进行了部署应用。根据现场工业生产网络的现状,客户方期望重点解决的老大难问题,经反复调研论证,双方定下了“运行无卡顿、终端不掉线、业务不中断”指导原则,形成了一致的部署方案。本次现场试运行将万象的资产全生命周期管理、业务拓扑和微隔离作为三个重点、亮点功能展示,经现场攻击对抗测试和一个阶段的持续运行检验,上百台各类终端没有出现蓝屏及死机问题,客户生产业务系统完全正常,达到了既定目标和预期。客户还对万象产品的网络列表、业务拓扑、高兼容性、部署效率、插件化架构等功能给予很高评价。微隔离作为项目实施中的一项重点安全控制措施,成功运用于工业企业现场生产网络,不仅推动和提升了万象终端安全产品的成熟度,而且坚定了安帝科技解决工业网络深层安全问题的决心和信心。

一、万象微隔离策略部署应用

1、准备工作

在使用万象的微隔离功能前,需要对目标网络环境架构、终端业务等进行梳理,确定目标系统为 Windows还是Linux。如系统类型不同微隔离配置与功能上存在不同,即使均为windows系统,也因系统版本不同导致配置方法、功能不同。

梳理终端、服务器业务,并制定合理的微隔离应用方案,合理的方案可避免因人为原因对用户业务造成影响。在生产环境内,使用万象_微隔离功能前,至少需要收集以下信息:

(1)操作系统信息(WinXP\Win 10\CentOS\Ubuntu\其他)

(2)终端业务(本机业务所打开的端口)

(3)网络通信情况(那些IP、端口会访问该终端,它需外联访问那些IP、端口)

(4)本机现有的防火墙状态、策略(会影响万象_微隔离功能所添加的规则)

以上信息可通过万象安管平台的基础功能查看,或在终端使用命令查看收集和客户沟通等方式一一获得。

需要提醒的是,虽然在万象安管平台上配置规则时,不同的操作系统配置规则的方式较为类似,但在系统上实际使用时,不同操作系统上微隔离的实现方式不同,同一条规则在不同系统上使用的效果可能会有不同,配置的策略也不同,所以在制定策略前,需要对不同操作系统的防火墙有所了解。

比如,Windows防火墙在开启后,通常分为入站与出站规则。但在Windows XP上,只有入站规则配置,无出站规则配置。Linux系统的防火墙规则按照添加顺序匹配, 万象_微隔离功能使用Linux的iptables实现功能。

2、策略制定

对应用微隔离策略规则的制定,可通过多角度进行,如用户终端使用场景、 运行业务、使用范围等,对每台终端或者某一范围(如办公室、车间)终端, 制定策略。

本次项目中,事先通过万象安管平台与现场用户提供,收集的信息有:

(1)目标操作系统版本

(2)目标网络连接情况与目标业务(端口开放情况)

(3)目标系统内已存在的防火墙规则

此处需要注意, 除系统自带的防火墙规则外,环境内还可能存在用户自己配置的防火墙规则, 需要纳入规则的规划内。 如果有冲突,是保留规则还是与用户沟通后删除。后续添加的规则是否可以完全覆盖用户规则,还是将用户规则改 名继续使用等,需酌情处理。

对目标系统(1台Win XP,2台Win 7,1台Win Server 2019,2台CentOS6.4) 分别制定了微隔离规则应用策略。

梳理过后, 最终决定使用入站(白名单)策略,对其他终端对被保护终端的访问进行限制,最终确定规则。

需要添加的微隔离规则, 是否允许\禁止通过、是否启用、本地IP、远程IP、本地端口、远程端口、协议。

需要禁止的,系统内现有防火墙规则。

文档完成后,与用户沟通,确定可行性后,进行策略应用。

Linux终端同理,只不过需要注意的是,在制定Linux的微隔离策略时,如果某些业务,本机需要对对方服务进行访问,考虑到对方回复的数据,需要额外规则。

3、策略实施

在使用万象微隔离功能时,无论是Windows还是Linux系统,通过万象添加微隔离规则的方法基本相同,只有少数系统存在差异,通用配置方法如下。

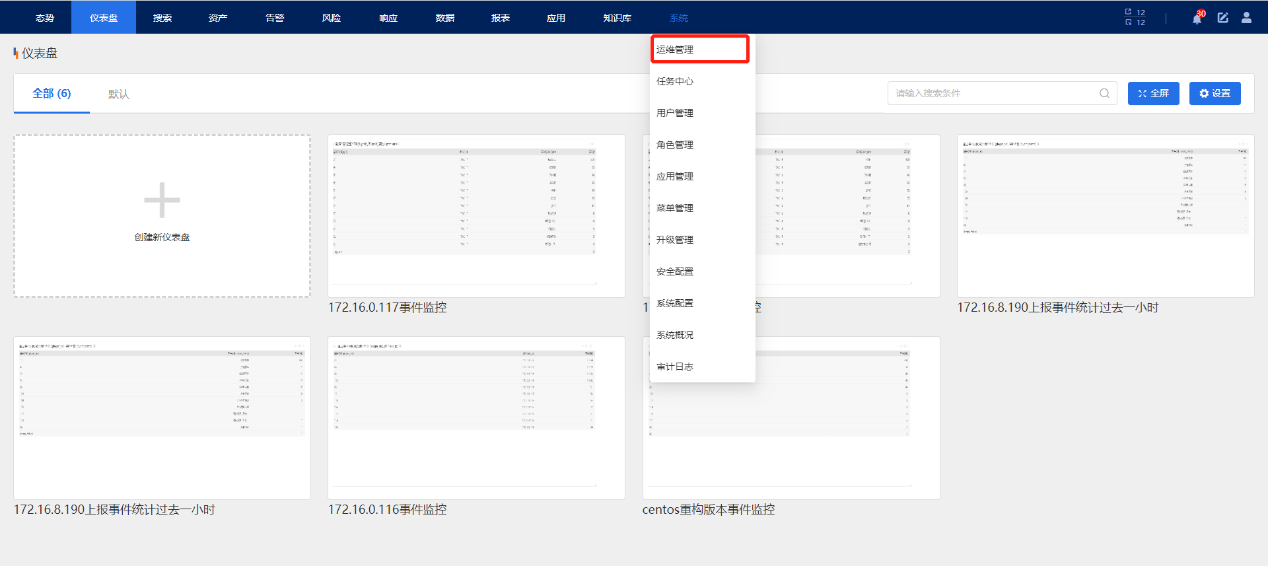

(1)登录万象安管平台

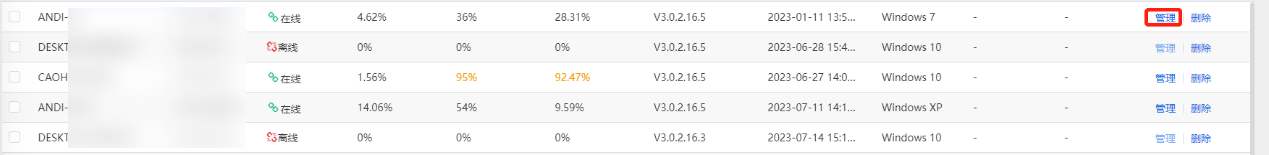

(2)系统>运维管理>主机监控>主机列表

(3)管理>微隔离策略

在这里可以控制系统防火墙的开、关和单条策略是否启用、允许或阻止 数据通过。

(4)点击”+”添加策略

这里就可以根据制定的策略,逐步添加微隔离规则

在添加微隔离规则时,可能有一些系统差异需要注意。

比如,Win XP系统,只能添加入站规则。而在Linux系统(CentOS6.4)下, 防火墙无法通过万象关闭。

二、攻击对抗检验

在使用网络探测工具对终端进行扫描测试,可以看到开启微隔离的终端,无法被探测工具发现。在应用层上做到了相对于其他终端、系统的不可见。

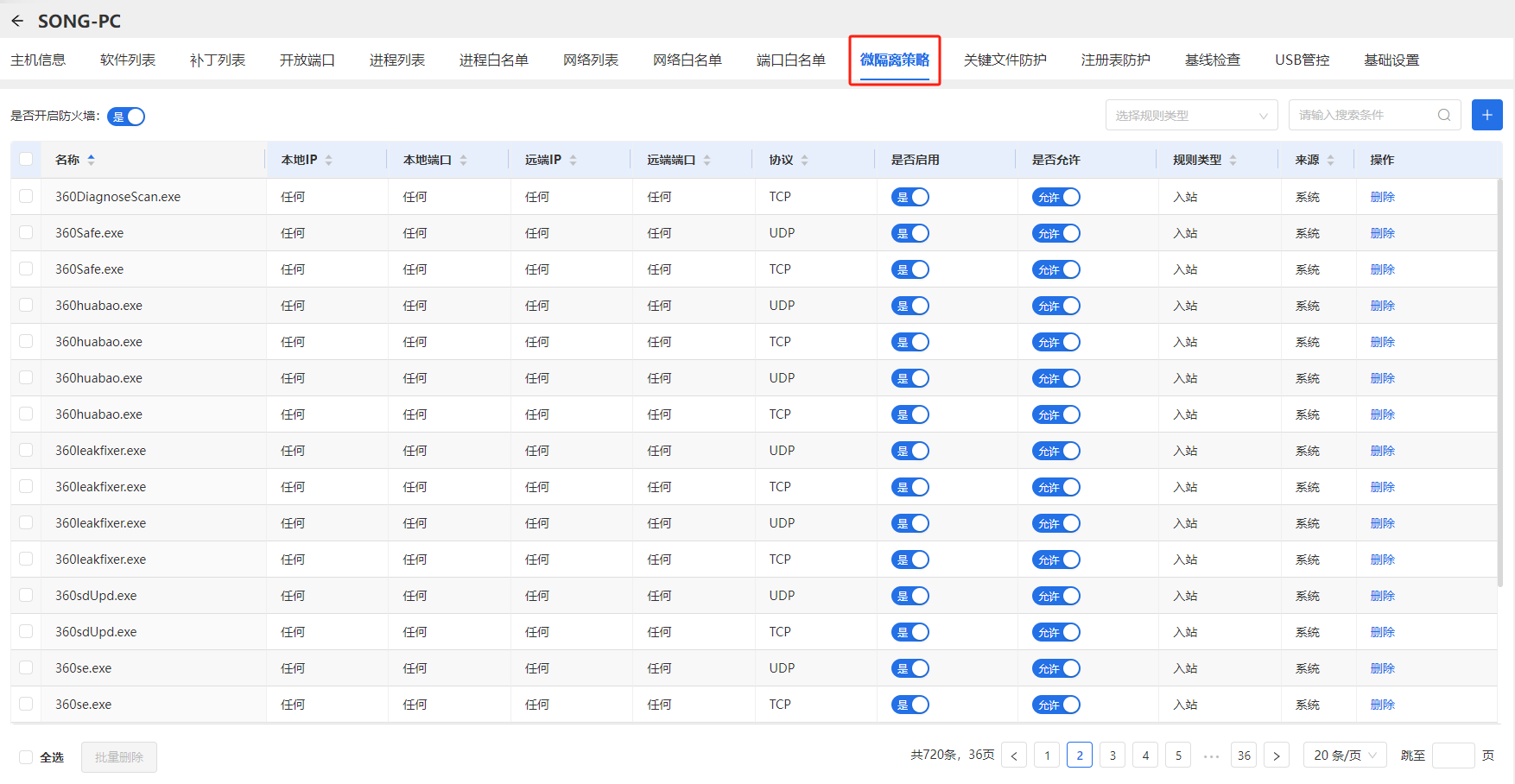

攻击试验主要展示的内容为,在未配置微隔离策略时,可能出现的内网横向移动攻击,攻击成功案例。

在内网中, 如果有终端因病毒或攻击失陷, 攻击者会通过失陷终端, 获取本地所保存的用户名、口令, 并扫描内网中存活终端, 通过获取到的信息尝试进行内网的横向移动,来扩大控制范围,直接控制重要服务器,并收集更多重要信息用于下一步攻击。

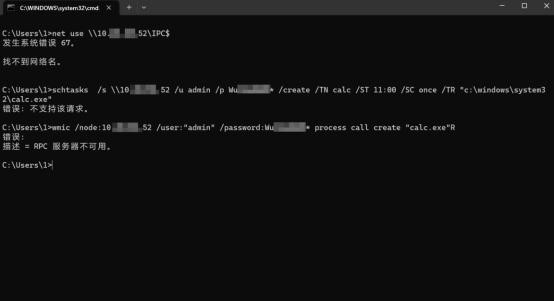

1、微隔离策略未开启

攻击试验主要进行以下操作:

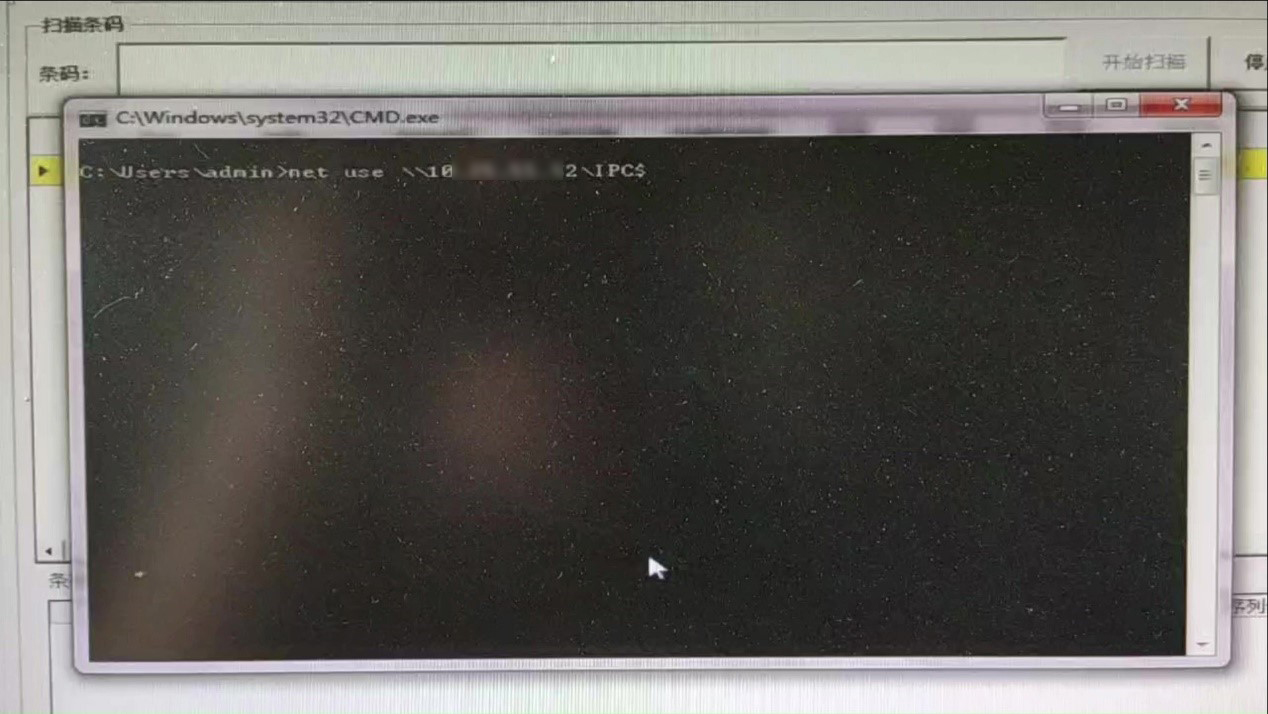

(1)对靶机(10.**.**.52)创建 IPC$连接。

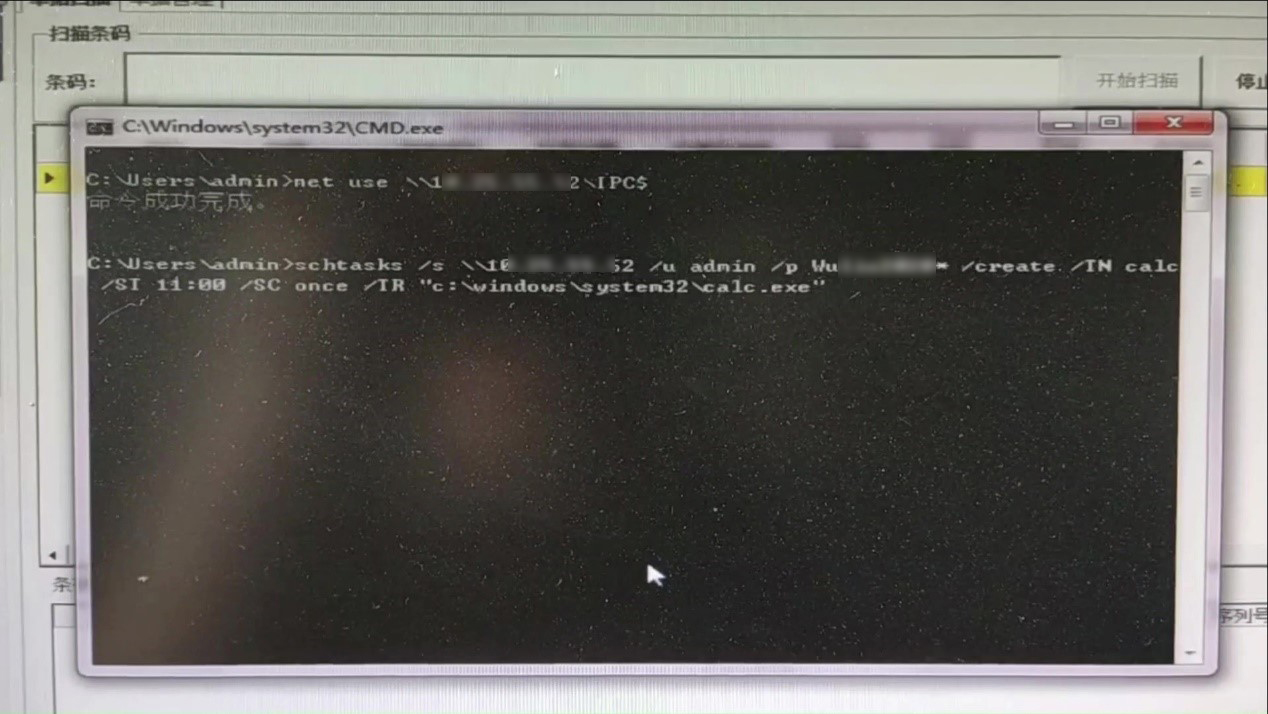

(2)在攻击机上,通过命令,远程对靶机创建计划任务,在上午11:00启动计算器。

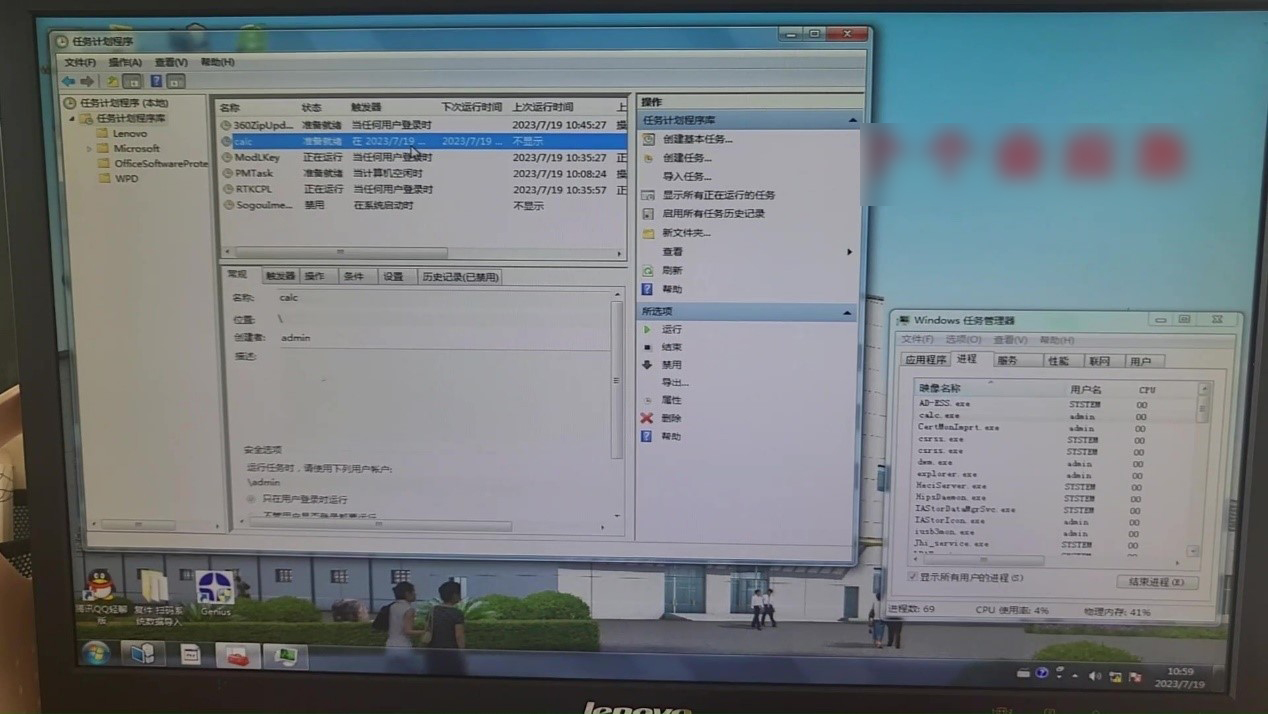

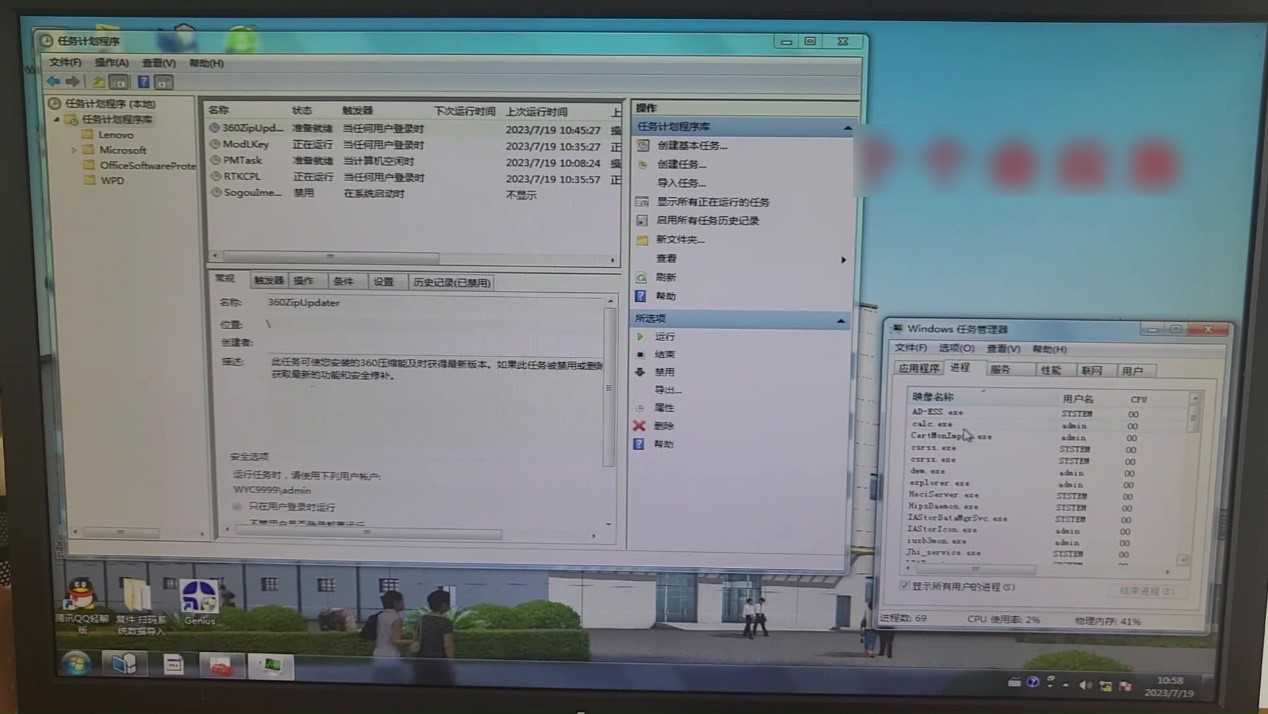

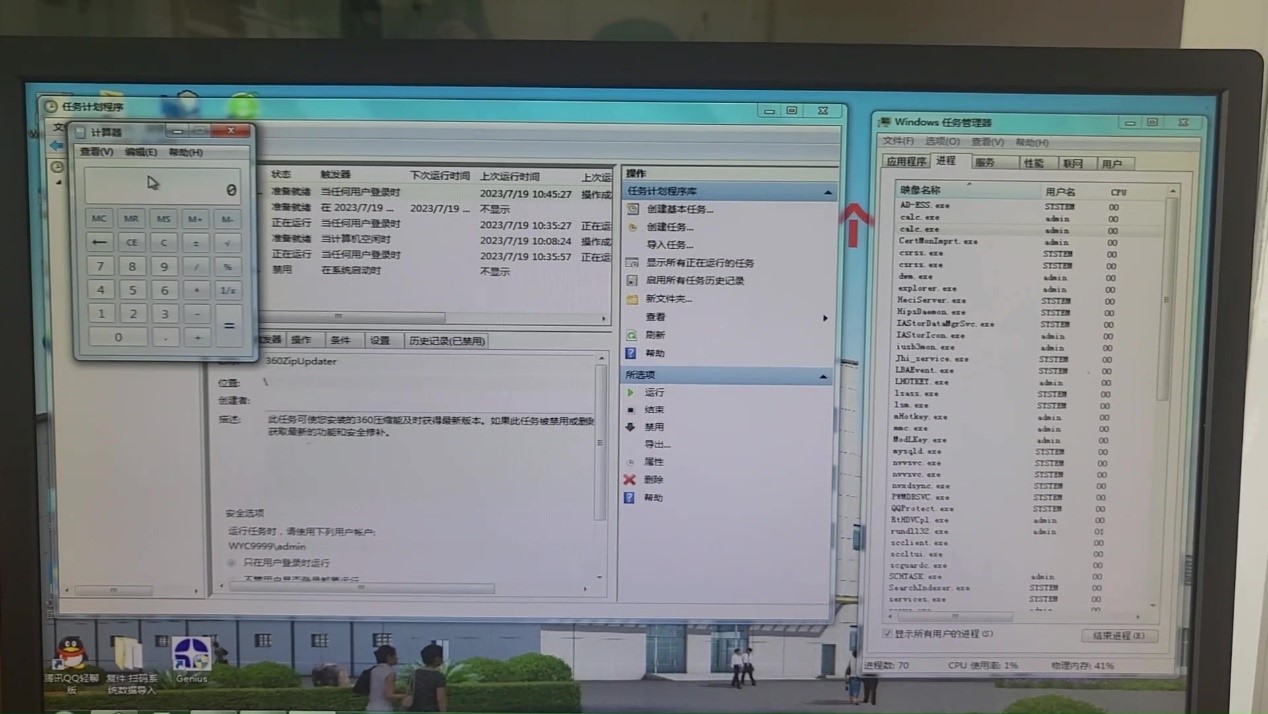

(3)可以在靶机任务计划程序中,可以看到名称为calc的任务创建成功。

(4)在攻击机上,通过命令,远程执行靶机内的计算器。

(5)可以在靶机任务管理中,可以看到名称为calc的计算器程序在后台执行。

(6)定时任务在11点正常执行,启动了计算器。

攻击者在此环境内,还可以拷贝文件至靶机,或添加系统服务。

在此次攻击试验中,攻击者可直接拷贝后门至靶机,并通过以上方法直接执行, 获取靶机的进一步控制权, 也可将此操作自动化, 快速的掌握内网中符合要求终端的控制权。

在配置相应的微隔离策略后,可有效阻止上述的横向传播攻击方法,及时内网中有终端因钓鱼邮件、红队攻击等原因失陷,攻击者也无法扩大影响范围,达到对内网保护的作用。

2、开启微隔离策略后

将业务系统中终端微隔离策略全部开启后,在生产网络中接入测试笔记本当作攻击终端,对靶机重复上述攻击流程。

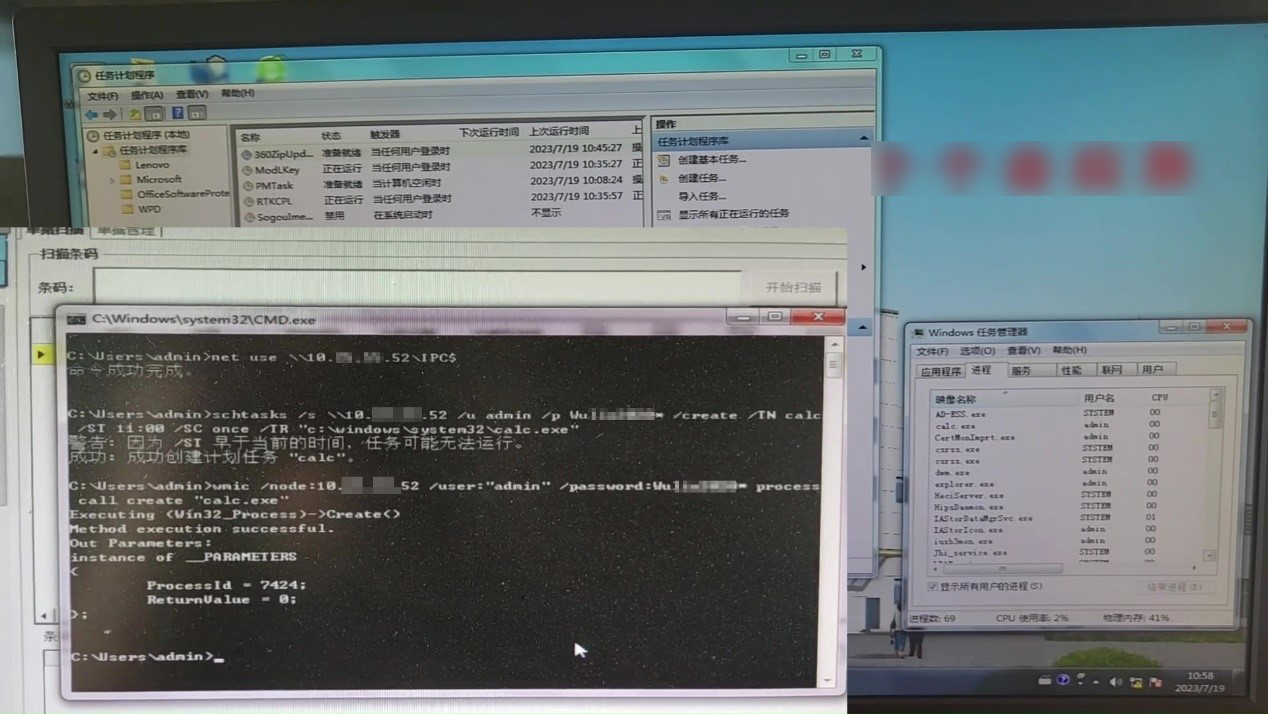

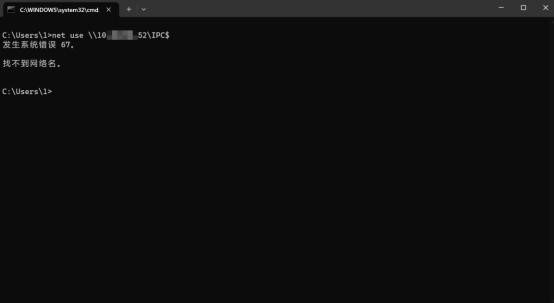

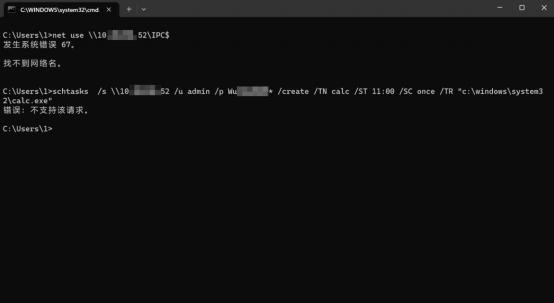

(1)对靶机(10.**.55.52)创建 IPC$连接。

可以看到由于靶机上的微隔离策略,攻击终端无法成功执行该操作,保证了微场景外的终端无法正常访问靶机。后续攻击操作亦无法成功。

(2)在攻击机上,通过命令,远程对靶机创建计划任务,在上午11:00启动计算器。

(3)在攻击机上,通过命令,远程执行靶机内的计算器。没有成功!

三、经验和体会总结

万象终端安全系统的核心功能在经历实验室反复测试检验后,终于在工业企业的现场生产环境上无扰、持续、稳定运行,为产品的后续迭代升级、功能聚焦以及耦合业务系统的能力奠定了坚实的基础。同时,现场实施人员的技能和经验得到考验和锻炼,与后端研发人员的协同能力,与工厂OT工程师的沟通能力,均得到历练和提升。

1、微隔离策略控制自主化后

因操作系统不同,其微隔离策略的配置与使用差异较大。Windows不同版本操作系统对微隔离的实现逻辑有差异,这会导致万象无法全面操作像Win XP这种系统服务级别的端口策略。将系统级别的防火墙与产品定义的微隔离策略进行深度融合,强化隔离策略的实施效果。同时,解析策略所属组、程序等内容,逐步摆脱系统防火墙的策略控制,提高终端产品自主控制力。

2、微隔离策略整理简洁化

网络列表在辅助微隔离策略整理的过程中发挥了非常重要的作用,相关协助梳理功能、操作灵活性还需要进一步提升。由策略整理工作需要相对完备的信息支撑,过程较为复杂。网络列表功能的简洁化, 可以有效地降低对实施人员能力的要求, 从而进一步提高策略部署效率,缩短实施周期。

3、微隔离复制场景模板化

常用业务、服务例如netbios、sqlsever、rdp等应配套的微隔离策略,可考虑实施自动推荐。通过微隔离策略的自主感知,实现对特定应用自动生成微隔离策略。基于此,设置终端类型和场景,配合微隔离策略的推荐功能,可以对某场景下多台终端批量下发场景微隔离策略。实现场景级别的终端策略部署,提高产品在该场景下的通用性,提高项目复制的可操作性。

4、微隔离策略实施归一化

跨系统实现微隔离逻辑的管理是未来更大的挑战。Windows和Linux防火墙匹配逻辑从设计上就存在明显的差异,利用产品进行统一,需要进一步扩展安管平台的能力。同时,实现更为贴合系统的微隔离功能,还需要围绕Windows系统扩充属性字段,这样才能更贴近Windows原有的规则管理逻辑。这也势必扩大和Linux系统在微隔离管理上的差异度。这又会挑战归一化的愿景。

万象终端安全系统的微隔离功能的成功部署应用,标志着产品的成熟度迈上了一个新的台阶,为防范深层工业网络的关键网络安全风险探索了新的途径和方法。下一步,安帝科技将坚定落实“泛终端、轻量化、零摩擦、自适应”的战略,持续打磨OT泛终端的网络安全供给能力。