“关基”安全警报四起战云密布—第七款针对工业控制系统的攻击武器来袭

时间:2022-04-15 作者:安帝科技

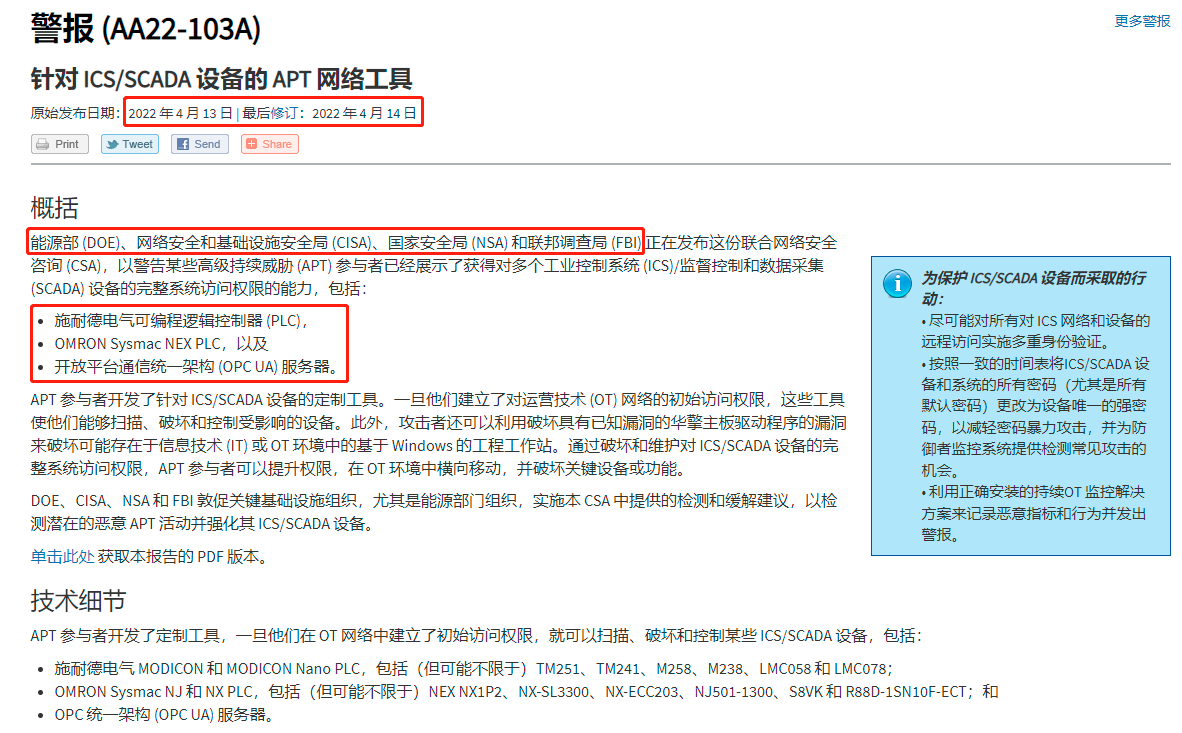

态势综述

美国网络安全和基础设施安全局 (CISA) 当地时间4月14日发布的更新警报称,国家支持的黑客组织已经开发出定制武器来获得对许多工业控制系统(ICS)和监督控制和数据采集(SCADA)设备的完整系统访问权限。 该网络安全咨询警告由能源部(DOE)、CISA、NSA和FBI联合发布,敦促所有关键基础设施运营商立即加强其ICS/SCADA设备和网络的安全性。警报称这些定制工具是为施耐德电气和欧姆龙的可编程逻辑控制器(PLC)以及开放平台通信统一架构 (OPC UA)服务器定制开发的。CISA表示,这些工具允许对目标设备进行“高度自动化的攻击”。4月13日,支持CISA进行安全咨询发布的工业网络安全公司发布了其对这个号称第七个ICS攻击武器的分析技术白皮书。施耐德电器也于14日发布了题为《APT Cyber Tools Targeting ICS/SCADA Devices》的安全公告,称其与美国能源部、国土安全部和网络安全防御合作伙伴Mandiant密切合作,确定并开发了保护措施,以防御仍在开发中的APT(高级持续威胁)网络攻击工具/框架,该工具/框架将针对一组施耐德可编程逻辑控制器(PLC)产品。Mandiant将恶意软件称为INCONTROLLER。2022年初,它与施耐德电气合作分析了恶意软件。

PIPEDREAM-迄今已知的第七款ICS攻击武器

研究过这些工具的ICS安全公司Dragos将其命名为PIPEDREAM,这是继Stuxnet、Havex、BlackEnergy、Crashoverride和Trisis之后第七个已知的ICS特定恶意软件。它将恶意软件归因于它称为Chevronite的高级持续威胁(APT)攻击组织。关于Chevronite组织的信息目前还很少。Dragos发现Pipedream恶意软件可以影响一系列PLC和工业软件,包括特定的Omron和Schneider Electric PLC以及OPC UA 服务器。PIPEDREAM所针对的施耐德电气PLC 之一利用CODESYS作为其底层系统架构,由于缺乏安全性,PIPEDREAMm利用了该架构的关键组件。它是数百家工业设备供应商使用的第三方软件组件。

目前PIPEDREAM攻击武器包含五个主要的功能模块,如下图所示:

Dragos表示,PIPEDREAM目前可以识别和攻击Omron和Schneider Electric的PLC。但是,黑客可能会使用该工具来瞄准和攻击来自数百家其他供应商的控制器。此外,由于Pipedream的强大功能,它可以针对多个垂直领域的各种PLC。

Dragos说,Chernovite可以操纵在许多工业应用中使用的欧姆龙伺服电机的速度和扭矩,其操纵可能会导致工业流程的中断或破坏,从而导致潜在的生命损失。例如,Chernovite可以使用多种方法触发操作员拒绝控制和拒绝查看,通过在可信流程中颠覆和伪装来破坏 OT操作,并通过禁用流程控制器显著延长工业事件后的恢复时间,可能需要在重新使用之前将它们返回给制造商。

Dragos还透露Chernovite可以通过多种方式投递、安装/修改和执行ICS网络杀伤链第2 阶段的ICS攻击部分。一些可能性包括使用CODESYS与PLC进行远程交互以支持多种攻击,例如暴力破解密码、执行控制器的拒绝服务(DOS)和切断连接。

它还可以通过HTTP和telnet与Omron PLC进行远程交互,以加载本地植入程序以支持进一步的命令执行,或通过暴露的HTTP端点与Omron PLC远程互连,以更改操作模式、备份和恢复配置,并擦除PLC的内存等。

谁将是PIPEDREAM的主要攻击目标?

APT组织可以在目标的运营技术 (OT) 网络中站稳脚跟后破坏ICS设备,该网络应该与互联网隔离。CISA称,攻击者还可以利用华擎主板驱动程序中的已知漏洞来破坏工程师使用的Windows工作站。 一个已知的ASRock漏洞被跟踪为CVE-2020-15368,并影响AsrDrv103.sys。它的利用可用于在Windows内核中执行恶意代码,该代码低于反恶意软件技术的可见性。

CISA强调,能源部门组织尤其需要实施警报中详述的检测和缓解措施。通过入侵和维护对ICS/SCADA设备的完整系统访问,APT攻击者可以提升权限,在OT环境中横向移动,并破坏关键设备或功能。

Dragos称在2022年初通过其正常业务、独立研究以及与各种合作伙伴的合作,确定并分析了PIPEDREAM的能力。Dragos高度自信地评估PIPEDREAM尚未在野外用于破坏性影响。

CHERNOVITE的PIPEDREAM可以执行38%的已知ICS攻击技术和83%的已知ICS攻击策略。PIPEDREAM可以操纵各种工业控制可编程逻辑控制器 (PLC) 和工业软件,包括 Omron 和 Schneider Electric 控制器,并且可以攻击无处不在的工业技术,包括 CODESYS、Modbus 和开放平台通信统一架构(OPC UA)。总之,PIPEDREAM可以影响全球相当大比例的工业资产。PIPEDREAM目前没有利用任何Schneider或Omron漏洞,而是利用本机功能。下图橙色标记的就是PIPEDREAM的功能覆盖点。

虽然CHERNOVITE专门针对施耐德电气和欧姆龙PLC,但也可能有针对其他供应商的其他模块,并且PIPEDREAM的功能可以在数百个不同的控制器上运行。简而言之,将重点放在设备供应商上是错误的,而应将重点放在对手正在利用的策略和技术上。

已知被APT组织利用PIPEDREAM攻击的工业设备包括:

A. 施耐德电气MODICON和MODICON Nano PLC,包括(但可能不限于)TM251、TM241、M258、M238、LMC058和LMC078;

B. OMRON Sysmac NJ和NXPLC,包括(但可能不限于)NEX NX1P2、NX-SL3300、NX-ECC203、NJ501-1300、S8VK和R88D-1SN10F-ECT;和

C. OPC统一架构(OPC UA)服务器。

施耐德电气在有关该恶意软件的安全公告中指出,它不知道该恶意软件的任何已确认或潜在用途,但指出:“该框架具有与破坏、损坏和潜在物理破坏相关的功能。”

在俄罗斯入侵乌克兰后紧张局势升级的情况下,美国政府多次警告所有组织加强网络安全,能源部门发出警报。卫星运营商Viasat最近证实,在俄罗斯入侵乌克兰的当天,wiper 恶意软件摧毁了欧洲数千个终端用户调制解调器。

业界反应

Dragos首席执行官兼联合创始人Robert M. Lee电子邮件声明中表示:“我们将其开发人员追踪为威胁组织CHERNOVITE,我们高度自信地评估它是开发PIPEDREAM恶意软件用于针对ICS的破坏性或损毁性操作的国家行为者。” “具体来说,最初的目标似乎是液化天然气和电力行业特定的。然而,恶意软件的本质是它可以在各种各样的工业控制器和系统中运行。”“PIPEDREAM 在操作中利用了本机功能,使其更难检测。它包括诸如从控制器传播到控制器的能力以及利用流行的ICS网络协议(如 ModbusTCP和OPCUA)等功能”。

Tenable OT安全副总裁MartyEdwards一封电子邮件声明中写道:“如果攻击者成功,此类入侵的后果将是巨大的,并且可能具有毁灭性的潜在风险。” “当你的对手使用先进的工具来隐秘地破坏你的系统时,组织必须事先准备好人员、流程和技术,以加强他们的环境并检测任何恶意活动。”“参与者显然能够直接交互和操纵咨询公告中提到的OT设备,因此资产所有者和运营商必须持续监控与这些设备的任何恶意通信,以及监控配置或逻辑的任何变化实时在设备内部”。

Tripwire战略副总裁蒂姆·厄林 (Tim Erlin )在一封电子邮件中写道:“重要的是要注意,虽然此警报要求访问特定工业控制系统的工具,但更大的威胁涉及更多工业控制环境。”“攻击者需要一个初始的据点才能访问相关的工业控制系统,组织应该相应地建立防御。联合咨询建议隔离受影响的系统,并采用端点检测、配置和完整性监控以及日志分析。这不是简单的应用补丁的问题,”他补充道。

如何应对

1、CISA给出的缓解措施

DOE、CISA、NSA 和 FBI建议所有拥有ICS/SCADA设备的组织实施以下主动缓解措施:

A. 使用强大的边界控制将ICS/SCADA系统与企业网络和互联网网络隔离,并限制任何进入或离开ICS/SCADA边界的通信。

B. 尽可能对所有对ICS网络和设备的远程访问实施多因素身份验证。

C. 制定网络事件响应计划,并定期与IT、网络安全和运营方面的利益相关者一起实施。

D. 按照一致的时间表将所有ICS/SCADA设备和系统的口令(尤其是所有默认口令)更改为设备唯一的强口令,以减轻口令暴力攻击,并为防御者监控系统提供检测常见攻击的机会。

E. 维护已知良好的离线备份,以便在受到破坏性攻击时更快地恢复,并对固件和控制器配置文件进行散列和完整性检查,以确保这些备份的有效性。

F. 将ICS/SCADA系统的网络连接限制为仅允许的管理和工程工作站。

G. 通过配置Device Guard、Credential Guard和Hypervisor代码完整性(HVCI)来强有力地保护管理系统。在这些子网上安装端点检测和响应(EDR)解决方案,并确保配置了强大的防病毒文件信誉设置。

H. 从ICS/SCADA系统和管理子网实施强大的日志收集和留存。

I. 利用持续的OT监控解决方案对恶意指标和行为发出警报,监视内部系统和通信以发现已知的敌对行为和横向移动。为了增强网络可见性以潜在地识别异常流量,请考虑使用CISA的开源工业控制系统网络协议解析器(ICSNPP)。

J. 确保仅在操作需要时安装所有应用程序。

K. 执行最小特权原则。仅在需要执行任务(例如安装软件更新)时使用管理员帐户。L. 调查拒绝服务或连接中断的症状,表现为通信处理延迟、功能丧失需要重新启动,以及对操作员评论的延迟操作作为潜在恶意活动的迹象。

M. 监视系统以加载异常驱动程序,特别是如果系统上没有正常使用华擎驱动程序,则对于华擎驱动程序。

注意:提供这些缓解措施是为了使网络防御者能够开始努力保护系统和设备免受新功能的影响。它们尚未针对每种环境进行验证,应在实施前进行测试。

2、Dragos给出的防护建议

Dragos建议基于MITREATT&CK for ICS框架开展一系列基础防御动作。主要包括:

-依托MITRE ATT&CK for ICS框架,监控工业环境中的所有威胁行为,因为对手正在扩大其能力范围和规模。

-确保ICS可见性和威胁检测包括所有ICS南北和东西通信流量——仅有网络边缘和边界监控对于PIPEDREAM来说是不够的。

-保持对运营技术(OT)环境中所有资产的可见和控制,包括确保仅使用已知良好的固件和控制器配置文件等细节。

-利用经过充分研究和演练的工业事件响应计划,其中包括对手试图拒止、破坏和损坏流程,以确保延长恢复时间。

参考资源:

1.https://www.zdnet.com/article/us-warning-hackers-have-built-tools-to-attack-these-key-industrial-control-systems/

2.https://www.dragos.com/blog/industry-news/chernovite-pipedream-malware-targeting-industrial-control-systems/

3.https://www.cisa.gov/uscert/ncas/alerts/aa22-103a

4.https://www.se.com/ww/en/download/document/SESB-2022-01/