工控蠕虫攻击监测揭秘ing

时间:2021-01-08 作者:安帝科技

前言

工业系统对当今信息化系统和通信网络的依赖,使得用户也被暴露在攻击的危险中,而这早已是信息化系统久知的问题。黑客攻击可能对工业系统造成多种伤害。比如,他们可以造成工业生产的中断以及高额的经济损失,与此同时还可能对生活环境以及生命健康造成负面影响。

“震网”蠕虫病毒攻击就是一个典型案例。通过利用微软操作系统漏洞,蠕虫感染了铀浓缩工厂的电脑当中,导致PLC控制器被恶意篡改以摧毁铀浓缩离心机。最终造成了伊朗核计划被拖延。由此可见工业蠕虫攻击,可以是破坏性的攻击。因此及时发现蠕虫攻击就成为工业网络安全中的重要一环。

本文提出了一种工控蠕虫攻击的检测方法,并将该方法应用到工业网络审计产品中。

蠕虫介绍

蠕虫是一种可以自我复制的代码(或是一套程序),并且通过网络传播,通常无需人为干预。蠕虫入侵并完全控制一台计算机之后,就会把这台机器作为宿主,进而扫描并感染其他计算机。当这些新的被蠕虫入侵的计算机被控制之后,蠕虫会以这些计算机为宿主继续扫描并感染其他计算机,这种行为会一直延续下去。最初的蠕虫病毒定义是因为在DOS环境下,病毒发作时会在屏幕上出现一条类似虫子的东西,胡乱吞吃屏幕上的字母并将其改形。

工控蠕虫的特点

工控蠕虫主要的针对的对象是工业控制设备,通过控制器之间进行病毒传播,这与传统计算机蠕虫是存在很大差别,传统蠕虫寄生对象都是计算机(Window或者Linux),工控蠕虫寄生对象是控制器逻辑代码中。由于病毒可以混淆于正常的控制逻辑代码中,传统防御方式都不适合于工控蠕虫的防护,检测与查杀的方式更强困难。

虽然工控蠕虫与计算机蠕虫存在很多的不同点,但所有的蠕虫的基本架构都是相同的。所有的蠕虫攻击都可以归为以下几个阶段:搜索目标,感染目标,在目标上执行,添加恶意功能。由于PLC控制器提供网络通信能力,在PLC上蠕虫也同样支持这些功能。而且PLC控制器从早期的设计时也没有考虑到安全性,导致工控设备安全要求高。

工控蠕虫的检测

工业网络审计系统中最具特色的功能就是资产管理。它结合主动扫描、被动发现的方式实现了对工业网络环境下的资产进行管理。并能够对工控资产的组态实时监测。

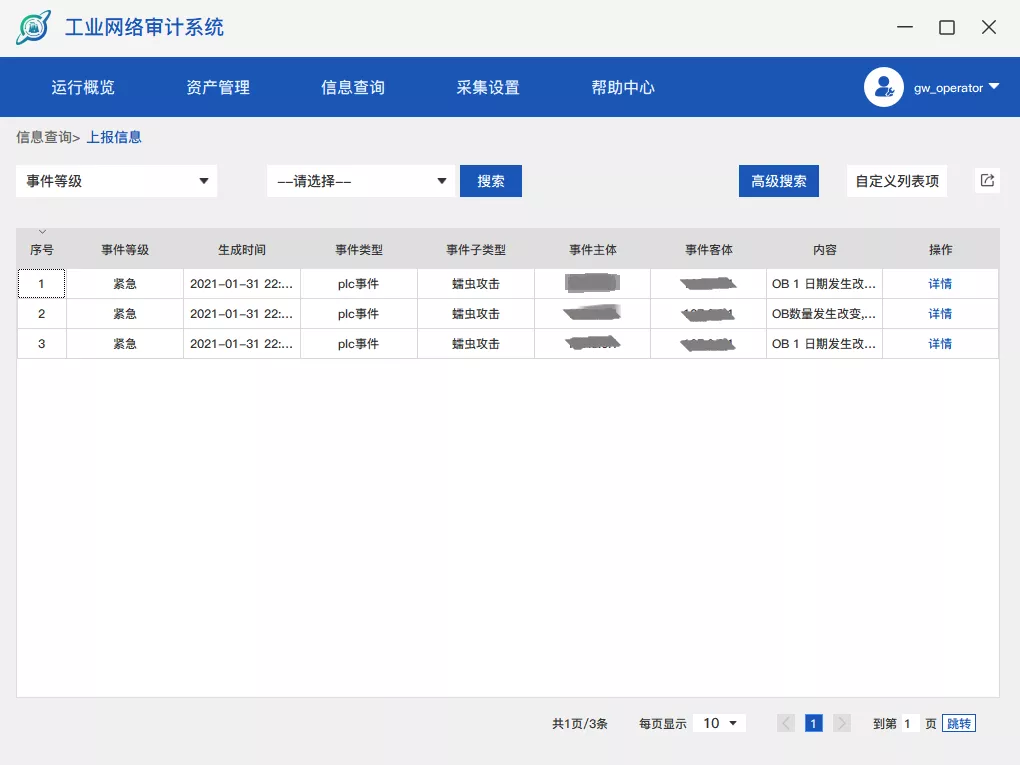

当PLC控制器被蠕虫感染,蠕虫添加了恶意功能,必定会修改组态信息。所以监测组态信息的变化则可以实现蠕虫攻击的检测。

工作原理

工业网络审计系统基于强大的工控协议解析能力,能够深度识别主流工控协议。对解析还原后的协议内容进行多个维度的分析。

其中就包括工控资产发现功能。将提取到资产IP地址、资产MAC地址、端口等信息,结合公司长期积累的工控指纹特征,即可推断PLC控制器设备型号及厂商类型。

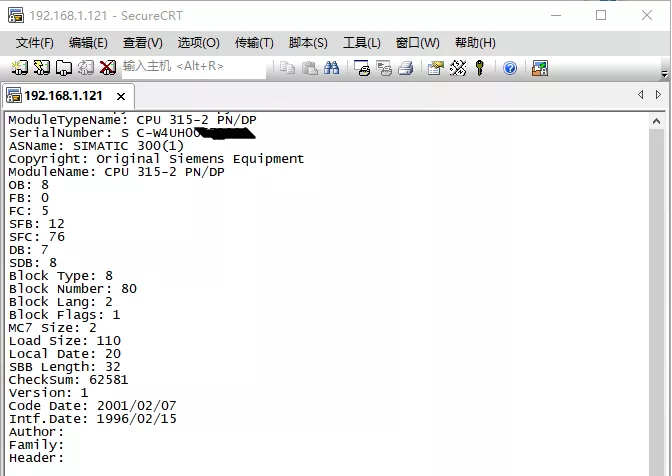

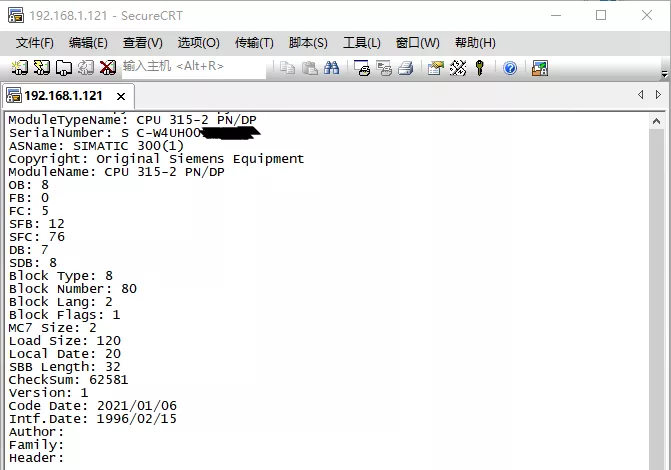

仅需用户打开组态实时监测配置,组态实时监测服务定时获取PLC控制器组态信息。监测服务会使用多种判断维度,实时检测关键信息的变化。

当发现异常变化时,监测服务会触发对应安全事件,考虑到功能独立的原因,监测服务不会直接出发告警,而是将安全事件发送到业务主线中。

当业务主线接收到该安全事件,会与预制好的告警规进行匹配,命中告警规则后,出发紧急告警,并在告警信息中友好的展示了组态信息的变化。

总结

作为安全厂商,安帝科技呼吁工业网络安全行业一起深耕工控技术,促进行业良性发展,共建良好的行业环境。现阶段仅靠厂商的力量尚不足以解决工业网络安全的所有问题。只有各方齐心协力,加强安全管理,提高安全意识,构建坚实的防线,才能抵御安全威胁。