CVE-2023-27363:某pdf软件远程代码执行漏洞研究

时间:2023-07-18 作者:安帝科技-CSX安全实验室

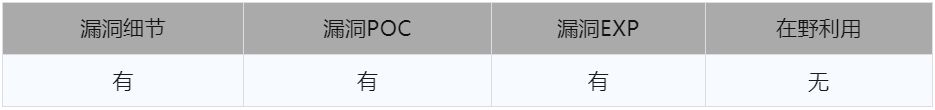

Part1 漏洞状态

Part2 漏洞描述

漏洞环境:

Win10 x64

某pdf软件12.1.1.15289

Part3 漏洞复现

1. 安装软件

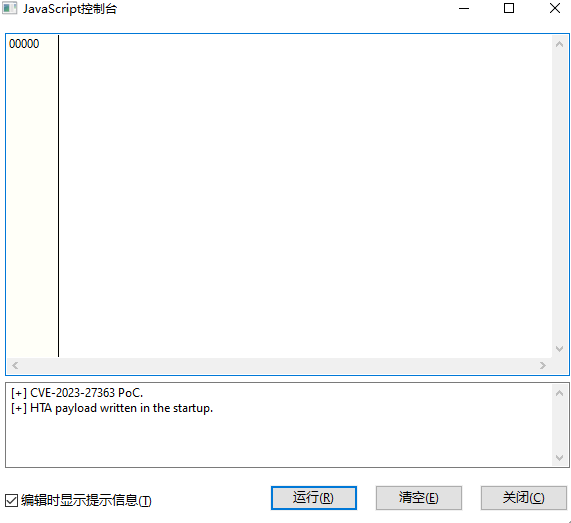

2. 打开测试文件

出现上图提示框

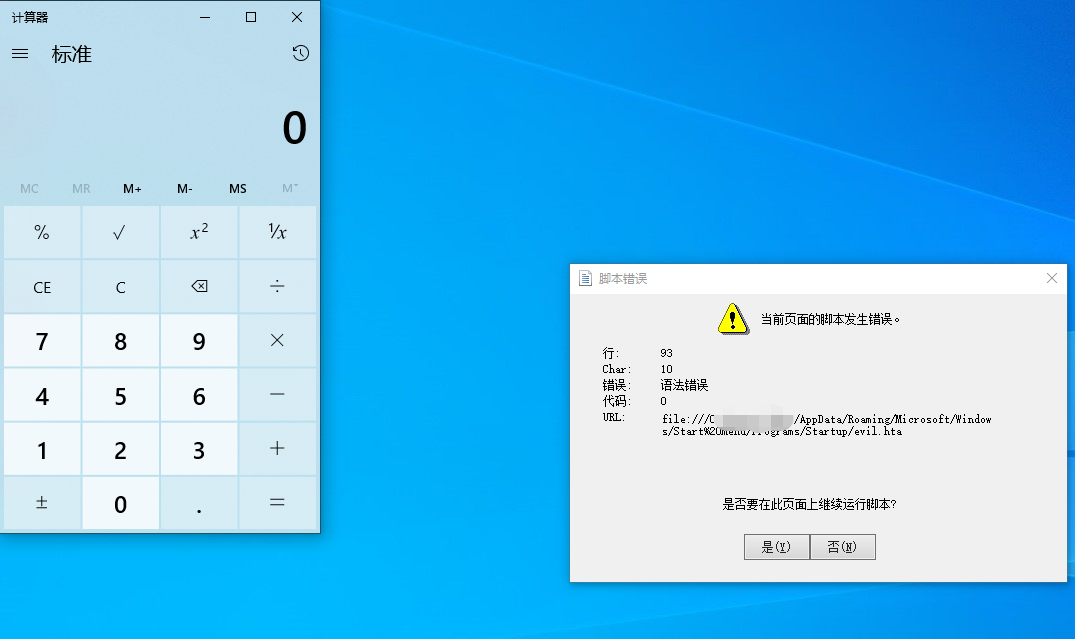

3. 重启虚拟机

4. 弹出计算器

复现成功!

Part4 漏洞分析

该漏洞源于javascript函数exportXFAData,只验证了cPath参数中文件夹路径是否存在,未校验文件后缀的合法性。

这种情况允许在用户权限的上下文中任意写入系统中的文件,可利用该漏洞通过在位于 ASEP(自动启动入口点)“启动文件夹”中创建扩展名为 .hta 的文件来执行代码执行攻击在路径 C:\Users\[username]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\ 中。

利用这种技术,当受影响的用户再次登录或系统重新启动后,可以执行任意代码。

Part5 修复缓解建议

建议linux各发行版升级到漏洞修复后的版本

RHEL 8:

https://access.redhat.com/security/cve/CVE-2021-3560

升级软件到最新版本。

————————————————

获取更多情报

联系我们,获取更多漏洞情报详情及处置建议,让企业远离漏洞威胁。

电话:18511745601

邮箱:shiliangang@andisec.com