WellinTech KingView 6.53 –ActiveX 控件(SuperGrid)任意文件覆盖漏洞复现

时间:2022-07-21 作者:安帝科技

亚控科技是一家致力于人机界面产品研发的公司,总部位于中国北京,在日本、韩国、新加坡等多个国家设有分支机构。该公司SCADA产品KingView 6.53之前的版本中ActiveX(SuperGrid)控件存在任意文件覆盖漏洞,一旦被攻击者利用可能导致任意命令执行。该系列产品广泛应用于,电力、制造、供水和污水处理、楼宇自动化、采矿、环保、冶金等领域,具有较高的市场占有率。

Part1 漏洞状态

Part2 漏洞描述

KingView 6.53之前的版本中ActiveX(SuperGrid)控件存在任意文件覆盖漏洞。该漏洞产生的原因为程序中使用ReplaceDBFile函数时没有过滤用户提交的输入,其结果可导致远程攻击者可通过两个路径名参数创建或覆盖任意文件,并随后执行任意程序。

Part3 漏洞复现

1. 实验环境

靶机环境:win xp sp3,IE7

软件版本:KingView 6.53

1. 复现步骤

第一步:将渗透主机中的C:\share\poc2.txt设为共享文件。

第二步:将渗透主机中的IE —》internet选项中ActiveX件改为启用状态。

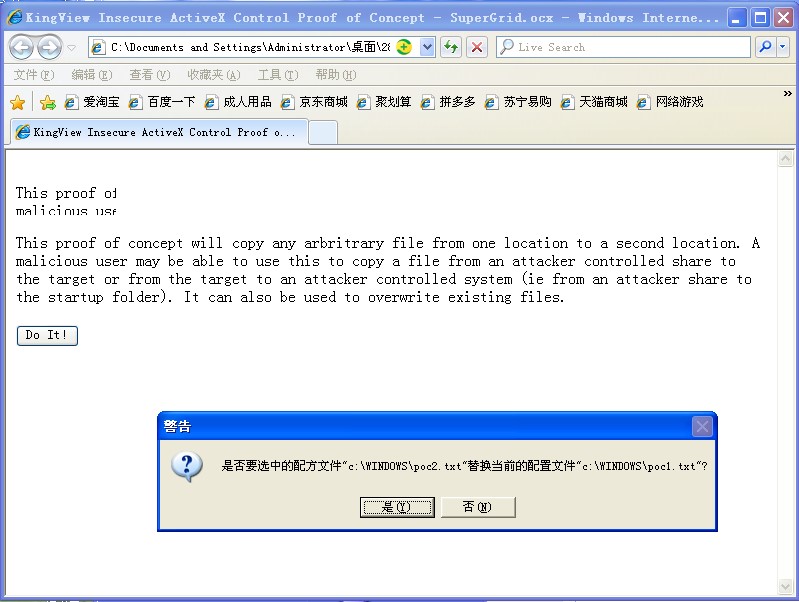

第三步:攻击者通过靶机IE浏览器访问桌面文件28084.html。

发现靶机文件中的C:\Windows\poc1.txt的poc1文件内容覆盖。

Part4 漏洞分析

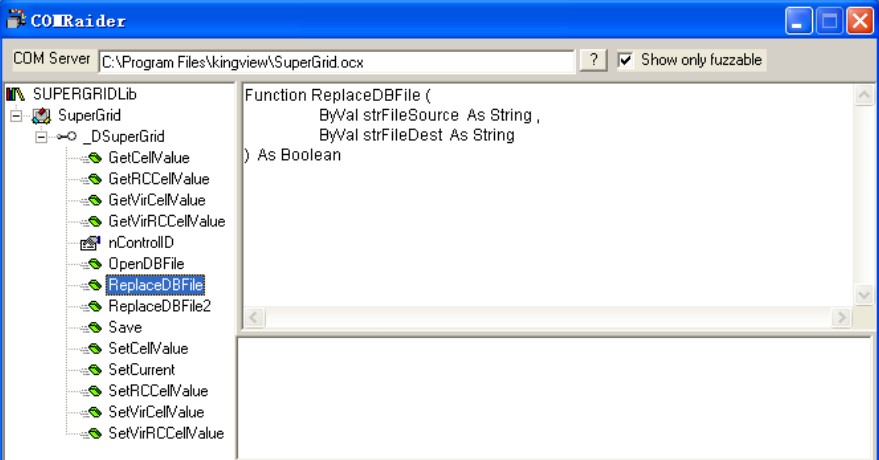

通过COMRaider工具可查看漏洞控件 “SuperGrid.ocx”的接口,其中函数ReplaceDBFile没有正确过滤用户提交的输入,导致可以调用ReplaceDBFile覆盖使用ActiveX控件的应用程序(典型的IE浏览器)可以使一个位置的文件覆盖另一个位置的文件。

Part5 修复建议

升级到最新版本。

Part6 缓解措施

屏蔽SuperGrid ActiveX控件。

————————————————

获取更多情报

联系我们,获取更多漏洞情报详情及处置建议,让企业远离漏洞威胁。

电话:18511745601

邮箱:shiliangang@andisec.com