2021上半年ICS漏洞及安全风险报告

时间:2021-08-19 作者:安帝科技

编者按

以色列知名工业网络安全公司Claroty的Team 82团队18日发布了其最新的半年ICS漏洞与风险报告。报告对今年上半年披露的ICS/OT漏洞进行了分类研究,2021上半年公开发布了637个ICS漏洞,影响了76家供应商的产品。70.93%的漏洞被归类为高危或严重,与2020下半年大致相当。我国工业信息安全漏洞库(CICSVD)今年上半年共收录工业信息安全漏洞550个,与之大体相当。报告还确定了一些值得关注的趋势,这些趋势是在勒索式攻击以及研究人员和威胁行为者对ICS和OT漏洞的日益关注之后出现的。做得关注的是,2021年9月1日,我国《关键信息基础设施安全保护条例》将落地实施,ICS/OT系统是“关基”行业的核心,预计对工业控制系统漏洞及其所产生的安全风险全生命周期的管控,将成为“关基”保护的重要内容。

2021年上半年是工业网络安全史上最大的考验。许多公司正在享受将设备连接到互联网以及在IT系统管理下融合运营技术(OT)的成果。然而,威胁行为者也注意到了这种势头,尤其是那些以敲诈勒索和获利为目的的行为者。在线暴露的资产数量创下新的纪录,随之而来还包括各种缺陷:未修补的漏洞、不安全的凭据、薄弱的配置以及使用过时的工业协议。

在今年上半年,所有的这些缺陷共同导致了针对Colonial Pipeline和JBS Foods的引人注目的勒索软件攻击,对佛罗里达州奥兹马的水处理设施和湾区的另一次令人大开眼界的入侵。这些事件让工业控制系统和OT网络的安全性进入大众视野,成为主流话题。美国政府也注意到了这一点,首次在行政命令、国家安全备忘录以及特定部门的努力中宣传保护这些系统和网络的重要性,不仅需要提高所有者和运营商的意识,而且强调对工业控制系统(ICS)和OT的攻击可能对国家安全和公共安全构成的总体威胁。Claroty 8月18日发布了第三份半年一度的ICS风险和漏洞报告。该报告是其研究团队Team 82为定义和分析与ICS领域使用的主要自动化产品相关的漏洞状况付出的努力。Team82,以其快速开发工业威胁特征、专有协议分析和发现ICS漏洞而闻名,是第一个为Ripple20和Wibu系统代码表漏洞以及针对它们的威胁攻击者开发和发布签名的团队。Team82全面分析了今年上半年公开披露的ICS漏洞,包括Team 82发现的漏洞,以及受影响的供应商、独立安全研究人员和其他组织中的专家发现的漏洞。该报告是OT安全管理人员和操作人员的重要资源,它不仅提供了工业设备中普遍存在的漏洞的数据,还提供了在其各自环境中评估风险的必要上下文。

下面是2021年上半年ICS风险与漏洞报告中的一些关键数据点:

ICS安全研究和披露趋势

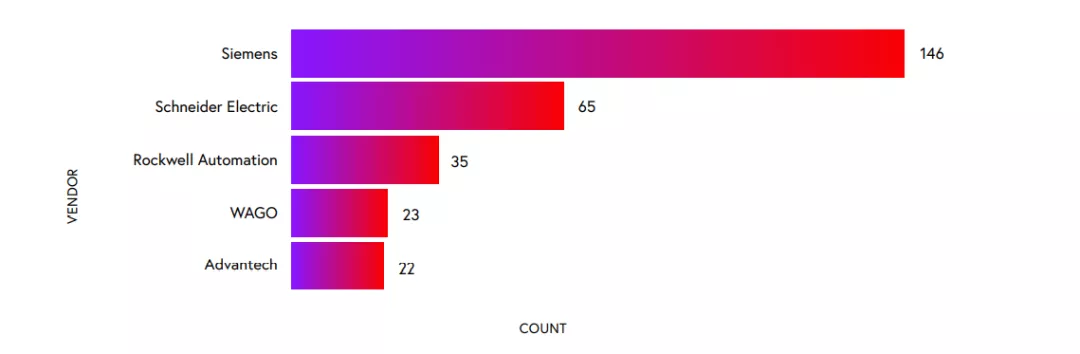

2021上半年公开发布了637个ICS漏洞,影响了76家供应商的产品。在其2020下半年的报告中,共披露了449个漏洞,影响了59家供应商。70.93%的漏洞被归类为高危或严重,与2020下半年大致相当。我国工业信息安全漏洞库(CICSVD)今年上半年共收录漏洞550个,与之大体相当。Claroty的Team 82披露了70个漏洞,这些漏洞在2021上半年得到了修补或缓解。这些漏洞影响了20家自动化和技术供应商。2020年下半年,Team 82披露41个漏洞,影响14家厂商。2021上半年披露的漏洞中,有80.85%是由受影响供应商的外部来源发现的,包括一些研究组织,如第三方公司、独立研究人员和学者。42名新研究人员披露了2021上半年公开报告的漏洞。新研究人员专注于主导市场自动化供应商,但也介绍了四家新受影响的供应商。西门子是被报告的漏洞最多的供应商,有146个漏洞,其中许多漏洞是在西门子CERT进行的内部研究中披露的。2020年未受ICS漏洞影响的20家供应商在2021上半年期间至少披露了一个漏洞。

来自ICS漏洞的威胁和风险

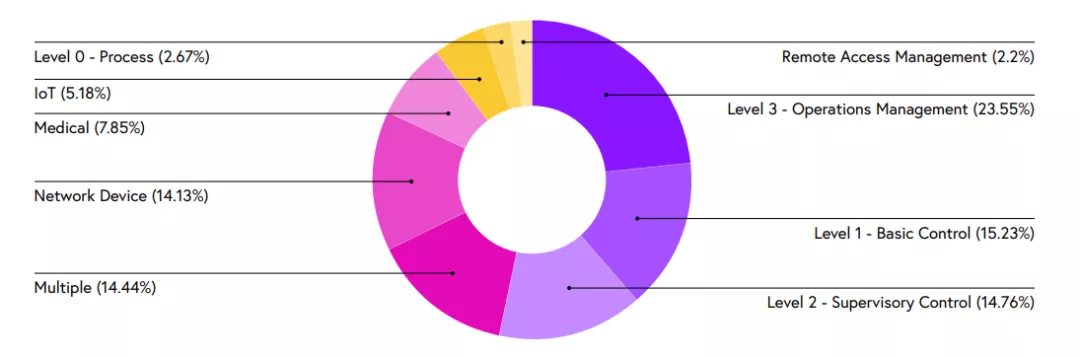

2021上半年披露的漏洞中,受影响最大的是普渡模型第3级:运营管理(23.55%),其次是第1级:基本控制(15.23%)和第2级:监督控制(14.76%)。运营管理是融合IT网络的关键交叉点。这些系统包括对生产工作流程至关重要的服务器和数据库,以及一些在云中运行的收集数据并将其提供给更高级别的业务系统的服务器和数据库。在基本控制级别是可编程逻辑控制器(PLC),远程终端单元(RTUs)和其他控制器,0级监控设备,如执行器,传感器等。在监视控制级别是人机界面(HMIs)、SCADA软件和其他工具,它们监视和处理第一级数据。

受影响产品

对防御者而言,了解威胁行动者可能采取的用来破坏工业网络的攻击向量至关重要。对潜在的弱点有适当的可见性有助于组织对补丁和其他风险管理活动进行优先级排序。Team82的数据集中在两个主要的攻击向量上:远程和本地。可远程利用的漏洞:Team 82的数据显示,61.38%的安全漏洞可能来自IT或OT网络以外的攻击,这一数字低于2020下半年,当时71.49%的漏洞被远程利用。本地攻击向量:通过本地攻击向量可利用的漏洞从18.93%上升到31.55%。在72.14%的漏洞中,攻击者依赖用户交互来执行利用这些漏洞所需的操作,例如通过垃圾邮件或网络钓鱼等社会工程手段。

进一步的数据显示:

94.38%的通过本地攻击向量可利用的运营管理漏洞,需要用户交互来成功利用。这就意味着需要加强对网络钓鱼和垃圾邮件的预防,以及提升对有助于遏制勒索软件和其他潜在破坏性攻击技术的意识。39.87%的本地攻击向量漏洞不需要用户交互,所利用的复杂性较低。攻击者期望每次都可以重复利用,并且不需要特权来访问目标设置或文件。有65%的漏洞,很有可能使产品完全丧失可用性。

缓解和补救

由于许多众所周知的原因,更新工业控制系统或SCADA软件通常具有挑战性,这主要与正常运行时间和可用性需求有关。由于开发和实现更新所涉及的复杂性导致固件更新也很困难。这些周期可能要比传统的IT补丁管理所花费的时间要长的多,缓解措施就成为了防御者唯一补救选择。在2021上半年公布的637个ICS漏洞中,有25.59%的漏洞没有修复或只有部分修复。在没有或部分修复的漏洞中,有61.96%的漏洞是在固件中发现的,55.21%的漏洞可能导致远程代码执行,并且当其被成功利用时,47.85%的漏洞可能会导致拒绝服务。对于已修复的74.4%的漏洞,有59.49%的漏洞需要软件修复。637个漏洞中有6.43%的漏洞影响到不再受供应商支持的即将淘汰的产品,这意味着该产品应该被替换,如果无法替换更新,理应采取任何缓解措施。在影响此类产品的漏洞中,51.22%的漏洞存在于固件中。