CVE-2022-30563:大华IP摄像机ONVIF漏洞分析

时间:2023-01-05 作者:安帝科技

IPC-HDBW2231E-S-S2是一款由大华制造的球型网络摄像机,可用于许多关键信息基础设施领域,例如石油和天然气、电网、电信等。这些摄像头用于监控许多生产过程,为工程师提供远程可见性。攻击者可利用此漏洞通过嗅探先前未加密的ONVIF交互并在对摄像头的新请求中重放凭据来完全控制网络摄像头,进而收集相关设备以及生产过程的情报,从而在物理上破坏关键信息基础设施中的生产过程。

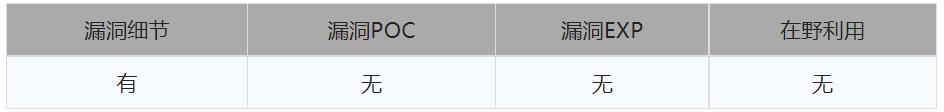

Part1 漏洞状态

Part2 漏洞描述

受影响版本

大华ASI7XXX:v1.000.0000009.0.R.220620之前的版本

大华IPC-HDBW2XXX:v2.820.0000000.48.R.220614之前的版本

大华IPC-HX2XXX:v2.820.0000000.48.R.220614之前的版本

Part3 漏洞分析

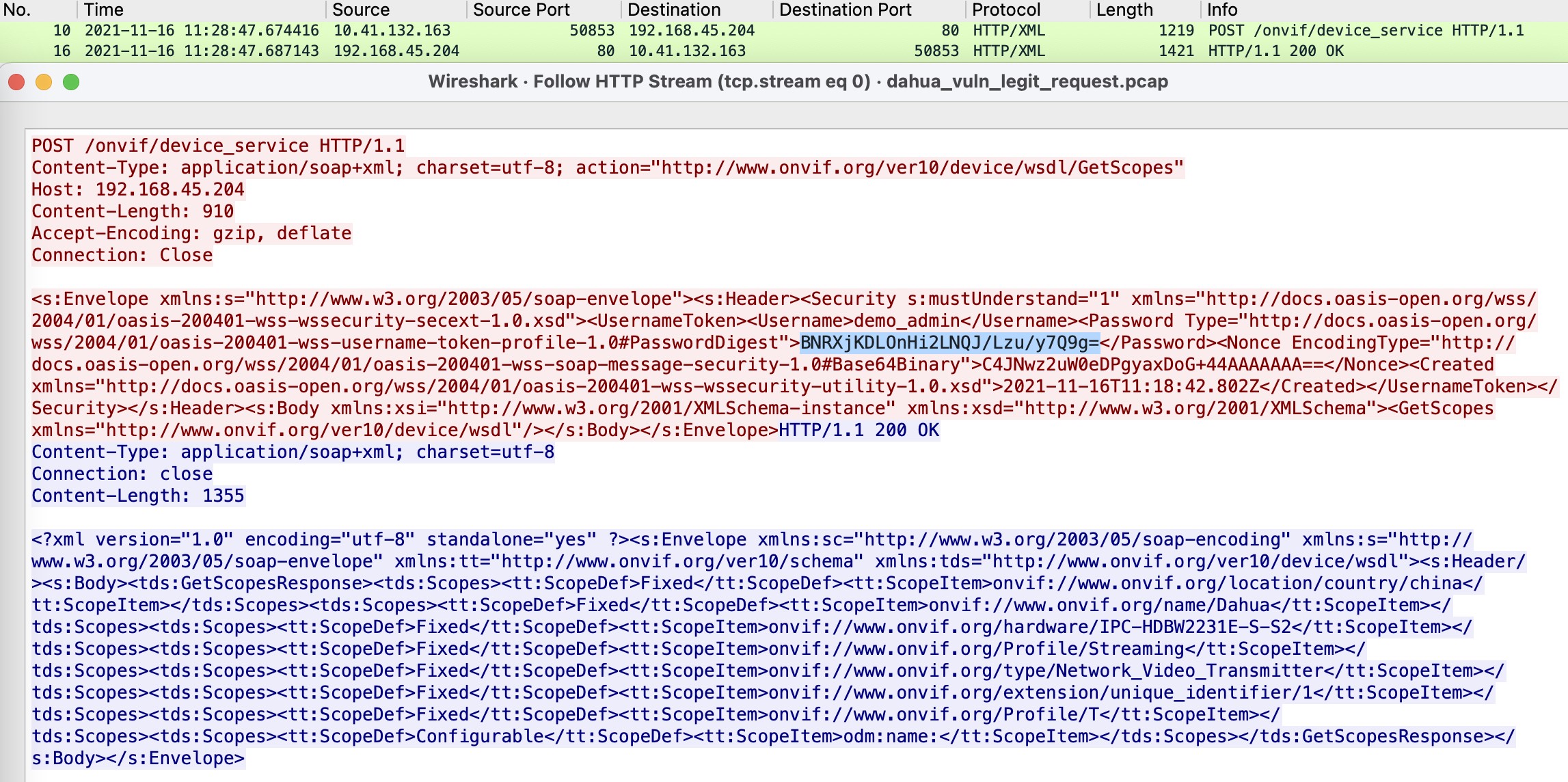

开放网络视频接口论坛(ONVIF)提供标准化接口,符合ONVIF标准的产品可以通过由厂家提供的标准API来进行无缝访问。在底层,ONVIF请求主要是通过HTTP的XML SOAP消息进行传输。下图为触发IP摄像机重启的ONVIF请求示例:

ONVIF规范中接受使用WS-UsernameToken验证,WS-UsernameToken依赖于以下数据验证请求:

·Username:认证用户的用户名

·Nonce:由客户端生成的随机的、唯一的数字

·Created:UtcTime发出请求的时间

·Password:认证用户的密码

标准规范要求Password非明文,被设置为一个哈希摘要,该机制可以帮助保护密码和预防重放攻击。生成算法为:

Digest = B64ENCODE( SHA1( B64DECODE( Nonce ) + Created + Password ) )

通过已认证的管理员账户demo_admin发送以下非更改状态的GetScope ONVIF请求:

第二次发送此相同请求时,设备再次回复了相同的响应;

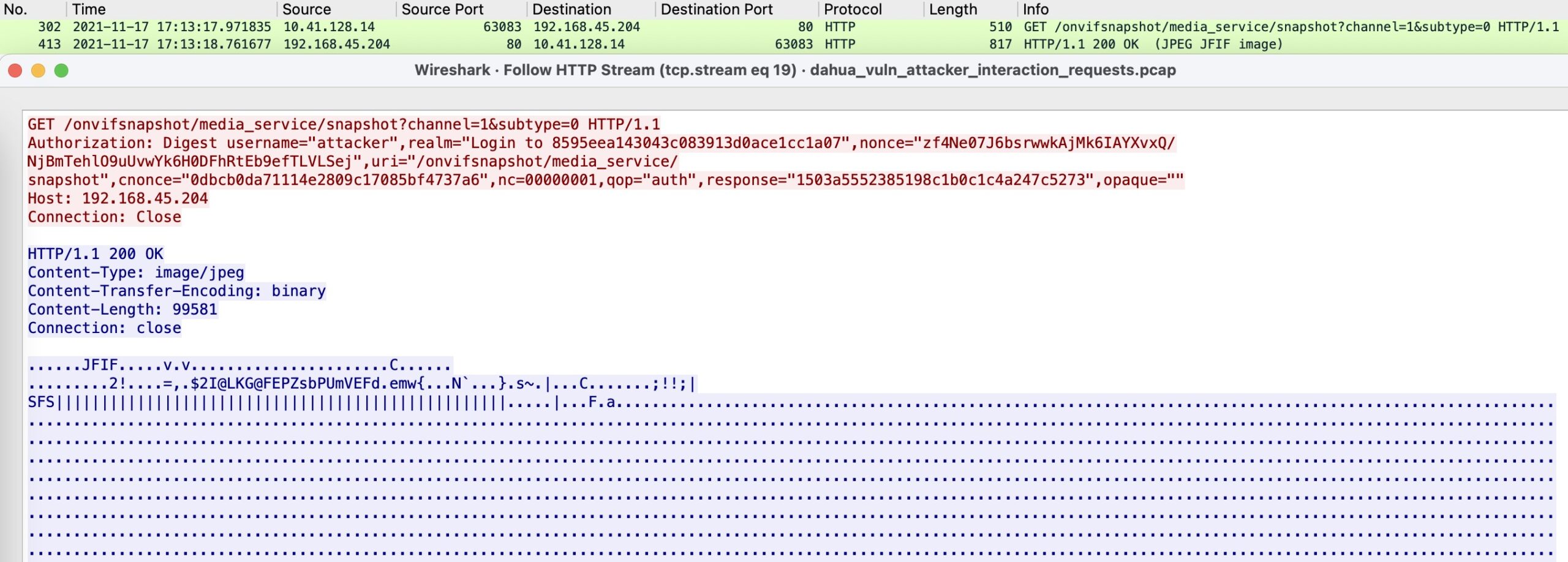

使用不同IP,且在GetScopes请求完成约30小时后使用与之前完全相同的凭证,伪造一个偷偷添加管理员的请求CreateUsers,结果如下:

设备响应了该请求并创建了攻击者控制的管理员。可以通过这个新创建的帐户以完全控制设备,包括观看来自摄像机的实时画面,如下所示:

Part4 总结

若要利用此漏洞,攻击者必须能够嗅探一个通过WS-UsernameToken模式认证的未加密ONVIF 请求。但这种情况并不少见,默认情况下,IPC-HDBW2231E-S-S2(与其他大华设备一样)所有ONVIF 交互都通过未加密的 HTTP 进行。许多流行的 ONVIF 客户端也仍然默认使用WS-UsernameToken,例如ONVIF Device Manager或DSE VMS。若这些设备被攻击者控制,可能成为攻击关键基础设施的立足点。

Part5 修复建议

1.厂家已发布修复漏洞的补丁和固件,尽快升级到最新版本。

2.不要使用默认的WS凭证,并使用HTTPS进行安全连接。

————————————————

获取更多情报

联系我们,获取更多漏洞情报详情及处置建议,让企业远离漏洞威胁。

电话:18511745601

邮箱:shiliangang@andisec.com