OT网络深层攻防技术专题之五:针对ICS/OT网络的LOTL攻击

时间:2024-12-3 作者:安帝科技 原创

编者按

俄乌战争加快了工业控制系统网络攻击的技战法创新,黎以冲突中的传呼机对讲机爆炸案刷新了对传统网络战的认知,人工智能、大模型降低了攻击者的时空成本。定向ICS恶意软件,PLC武器化、C2化,RTU勒索,OT网络深度横向移动,LOTL攻击,层出不穷;信息战、网络战、情报战到混合战,屡见不鲜,“关基”安全防护从未如此紧迫。

疫情之后网络安全行业并未如预期迎来高光时刻,卷死、死卷成了常态。卷未必是坏事,卷出思路来尝试,卷出时间来思考……OT网络安全如何回归工业本质,如何直面底层防御盲区?如何遏制网络攻击向动能攻击转化?如何守住关基安全最后一公里?强调关注“业务、人员和供应链”者有之,强调安全能力前置的“设计安全和默认安全”者有之,强调系统工程回归的“弹性工程和知情工程”者有之,强调关注“工业风险和安全运营”者有之,倡导内生的“内置安全、内嵌安全、出厂安全”者有之,等等。10月初,“五眼”联盟会同其日、韩、德、荷盟友推出了OT网络安全的六条原则,着重重申并强调了功能安全、业务理解、OT数据、分区隔离、供应链安全、人员意识,以保障OT环境功能安全、网络安全和业务连续性。

OT网络安全深层次问题是什么?ICS攻击技战术发展态势如何?未来产品、服务、解决方案走向何处?安帝科技试图对这些问题进行系统思考,尝试探寻自己的解决方案和发展路径。期望与业内同仁共同探讨,共同探索,共同成长。

最近几年,LOTL攻击已经从一种新颖的技战术演变为复杂攻击的主要手段之一。本质上,“LOTL”指的是攻击者利用操作系统既有功能或两用工具(用于恶意目的的合法工具)。出于规避检测、强化隐蔽性的需要,这对攻击者来说其吸引力是显而易见的。合法工具不太可能引起怀疑(也不太可能触发防护软件告警)。恶意活动隐藏在受害者的大量合法网络活动中,变得难以追踪。尽管大多数攻击者并没有完全避免使用恶意软件,但LOTL技战术使他们能够大大减少恶意软件的使用,只在必要时才安装它,例如:勒索软件,在攻击的后期,受害者几乎没有时间做出反应。针对ICS/OT网络的LOTL攻击也早已不新鲜,类似于IT域,其本质上是利用控制系统或网络资源来攻击自己。攻击者恶意使用或滥用已安装的工程软件、工业网络协议、可信网络访问、工程工具、控制系统库等,达到其非法目的。其部署起来成本更低、成功率更高、更难检测,并且可以产生直接的安全和工程影响,因而也成为OT网络安全防御的重中之重。

LOTL攻击对网络防御者来说是一个严峻的挑战。它通常处于初始入侵和有效载荷部署之间的中间阶段。无法识别和阻止LOTL已成为组织安全状况中的巨大盲点,攻击者可以利用这个盲点执行关键任务,例如:窃取凭证、提升权限和在受害者的网络中横向移动等等。

攻击者利用系统中已有的原生工具和进程,尤其是被称为LOLBins的本地二进制文件,来隐蔽地执行操作,降低被检测或阻止的可能性。这些工具因为已经部署在环境中并被信任,所以能够与正常系统活动融为一体。网络威胁行为者在多种环境中有效使用LOTL,包括本地、云端、混合、Windows、Linux和macOS环境,部分原因是它避免了开发和部署定制攻击工具的需要。

1、LOTL攻击的概念

Living Off-the-Land(LOTL)是一种网络安全攻击策略,最早出现于2013年,网络安全研究人员Christopher Campbell和Matthew Graeber在DerbyCon大会上的演讲。确切的含义指攻击者利用目标系统上已有的合法工具和资源来执行恶意活动,以避免使用外部工具而触发安全防护系统的检测。这种技术的关键点在于隐蔽性和利用现有资源,使攻击行为更难被发现。

中文对LOTL的译法有多种,均从不同侧面诠释该攻击手法的特点。最初被直译为“离地攻击”,强调攻击行为能够躲避安全防护系统的检测。随后有人称“自给自足”,描述攻击无需依赖外部资源,但未能准确表达攻击者利用受害者环境的特点。有机构称之为“就地取材”,强调攻击者利用现场资源的行为。还有研究者将其译为“寄生攻击”,因为“寄生”一词更能体现攻击者利用宿主资源进行攻击的特性,更贴切地描述了这种攻击手法的内涵。可见,很难找到与LOTL对应的一个恰当的中文词汇,即能表达寄生、就地取村、规避检测这三重含义。故本文就使用英文缩写LOTL表示这种实用的攻击技战术。

2、LOTL攻击的典型手法

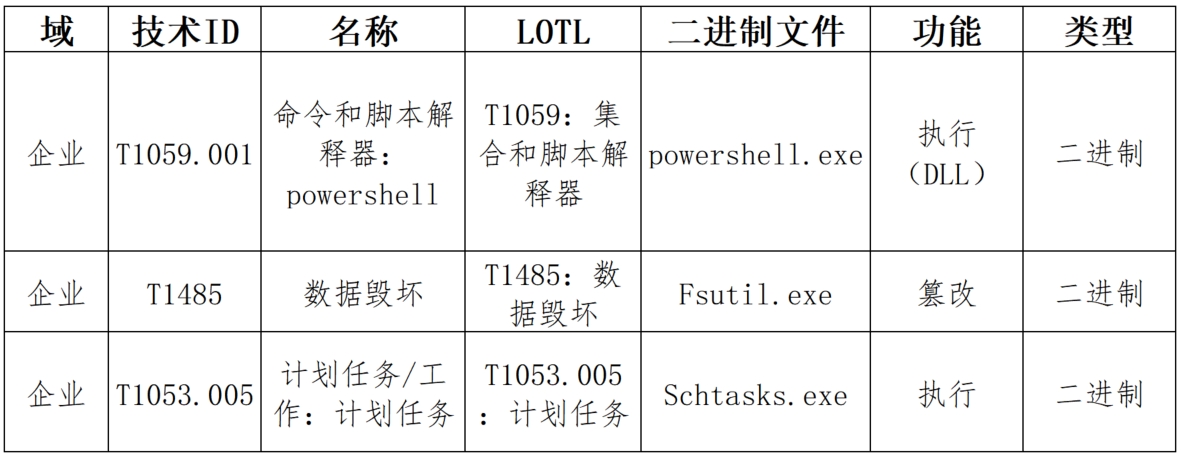

根据赛门铁克在2021年发布的《就在取材-藏身在显眼之处的攻击者》报告,提到黑客组织在攻击行动中经常会利用受害计算机上已有的26种工具,排名靠前的是Powershell.exe、schtasks.exe、WMIC.exe、psexec.exe和net.exe。报告列出了6个APT(高级持续性威胁)组织使用的LOTL攻击工具,并特别指出PowerShell以及口令窃取工具Mimikatz是最常被使用的。综合来看,LOTL攻击利用了两大类的合法命令、服务和工具。一是操作系统的命令;攻击者越来越多地利用操作系统的核心功能和内置工具来进行LOTL攻击,不再是早期频繁使用的PowerShell或net等。例如,攻击者通过利用Windows中的BITSAdmin工具来下载恶意软件,或者使用SLUI.EXE提升权限、WMIC.EXE远程执行命令,以及PsExec工具横向移动。Linux系统同样受到威胁,攻击者利用Linux的LD_PRELOAD功能来预加载恶意程序Pro-Ocean,以实现持续执行。二是利用第三方的合法工具;诸如移动设备管理系统、远程监控和管理、补丁管理系统、EDR、数据库管理工具、网络管理系统、IAM、ITSM均可能被恶意使用。最典型的如WinZip、WinRAR以及7-Zip等解压缩软件,攻击者用这类工具来打包窃取的数据,而这些软件在企业中也相当常见。Apple的AirTag与Google的Find My Device都可能通过不安全的网络暗中传输数据。例如,黑客可以利用Find My的蓝牙低功耗(BLE)广播,将任何数据从非联网设备发送到附近的Apple设备。

3、LOTL攻击的危害

LOTL(Living off the Land)攻击的主要危害在于其行为的隐蔽性和合法工具的滥用,这使得攻击行为难以被传统安全防护措施检测。这种攻击方式允许攻击者在不引起怀疑的情况下,利用系统内置功能进行数据窃取、权限提升和横向移动。不仅增加了安全防护的难度,还可能导致关键数据泄露和系统完整性受损,给组织带来严重的经济损失和声誉风险。此外,LOTL攻击还迫使安全防御者必须更新其防御策略,以应对不断演变的威胁。

在Windows环境中,由于操作系统在企业和公司中的广泛使用,网络威胁行为者主要利用原生工具、服务和功能。在macOS环境中,LOTL也被称为“living off the orchard”,攻击者利用被称为“LOLBins”的原生脚本环境、内置工具、系统配置和二进制文件。在混合环境中,网络威胁行为者越来越多地利用复杂的LOTL技术来利用物理和基于云端的系统。

使用cmd.exe和powershell.exe等合法系统工具执行命令或使用bitsadmin.exe传输文件已在许多网络攻击中出现,包括针对OT/ICS环境的攻击。这些攻击通常会导致执行恶意命令、修改系统配置或泄露敏感数据,从而展示了LOTL技术的多用途和潜在影响。

1、利用有效凭证

“两高一弱”在OT网络同样很普遍。访问凭证管理混乱,加上暗网市场上凭证非交易的加持,各类设备管理口令的获得渠道很多。这为LOTL攻击打开了方便之门。例如,攻击者通常会滥用有效凭证从IT网络横向移动到ICS/OT网络,然后通过合法的Active Directory (AD) 帐户贯穿整个控制系统网络。这种情况最常见于允许IT和ICS/OT网络的AD之间建立信任关系的高风险环境中。或者组织拥有相同的AD基础架构,可对IT和ICS/OT网络上的帐户进行身份验证。

2、ICS协议滥用

攻击者滥用ICS协议主要表现为通过协议进行数据泄露、远程控制、服务拒绝攻击、欺骗伪装、横向移动、建立持久访问等隐蔽性动作。此时,安全监控系统应当能够检测到异常的未经授权的命令。ICS网络防御者必须知道正常的ICS网络流量是什么样的。这需要深度的网络可见性或ICS网络安全监控(NSM),以识别发送到/来自关键ICS资产的数据包有效负载中的工程命令,并确保它们是授权的、预期的和未被操纵的。这些资产是关键的人机界面(HMI)、可编程逻辑控制器(PLC)、远程终端单元(RTU)、保护控制继电器、仪表、历史数据库等。

3、脚本滥用

滥用已安装的脚本解释器也很常见。攻击者可能会滥用多种脚本语言和工具,包括PowerShell、批处理脚本、Python、JavaScript、VBScript、WSH、Perl、Lua、Shell脚本以及自定义恶意脚本,来执行数据窃取、系统控制、横向移动和其他恶意活动,这些脚本利用了操作系统和网络环境的特点,以及现成的恶意软件框架,以实现其攻击目的。诸如PowerShell之类的解释器可用于在系统内构建恶意软件或运行恶意功能,而无需攻击者引入攻击工具或恶意负载。这有助于攻击者避免被发现。当然,PowerShell是用于主动ICS威胁搜寻的出色管理工具,可用于事件响应(IR)。确保监控强大的脚本和解释器,并将其限制为仅用于工程和IR目的的系统和用户。

4、恶意使用工程控制系统

如果已经安装的工程应用程序可以被滥用来直接与控制系统交互并造成负面后果,那么攻击组织为什么要投入时间、金钱、开发和测试漏洞代码呢?过程控制软件如Siemens SIMATIC STEP 7、自动化设计工具如Rockwell Automation RSLogix、监控和数据采集系统(SCADA)软件如GE Proficy iFIX、人机界面(HMI)软件如Wonderware InTouch,以及工程计算和仿真工具如MATLAB/Simulink,这些软件在工业环境中用于关键任务的自动化和控制。这类工程软件之所以成为攻击目标或被操纵,是因为它能够直接监视、控制和修改物理过程。

5、使用受信任的网络路径

攻击者滥用受信任的网络访问路径或通道,如远程访问协议、内部网络通信协议、管理工具和物联网设备。攻击者通过这些路径伪装成合法用户或设备,利用已知漏洞或社交工程手段获取凭证,从而实施一系列攻击动作。这种通过受信任路径使用被允许网络端口或协议的攻击行为,防火墙是无法进行有效识别和防御的。攻击者可以在现有的访问控制列表(ACL)的范围内进行访问。虽然遵循Purdue模型和SANS ICS410 SCADA参考架构的网络分段是基本的ICS安全最佳实践,但仅仅遵循基本的最佳实践目前对ICS/OT网络防御是远远不足的。

LOTL技术的隐秘性使其能够潜入并操纵OT/ICS系统而不被发现,从而可能造成严重破坏。鉴于OT/ICS系统控制物理过程,成功的LOTL攻击可能会造成严重的现实后果,包括物理损坏和服务中断。据工业网络安全公司Dragos的研究,ELECTRUM组织通过获取凭证从IT网络转向OT网络,然后利用微软SQL Server的功能对乌克兰的一个变电站发动CRASHOVERRIDE攻击。ELECTRUM还利用其对受害者环境的了解以及欧洲发电、输电和配电(IEC101和104)中使用的特定协议来控制断路器和开关设备。威胁组织DYMALLOY和ALLANITE使用捕获的凭证在电力部门OT网络内部移动,以访问和分析OT环境内的系统,作为长期侦察行动的一部分。XENOTIME使用PSexec通过转储或捕获的特权凭证进行远程执行。

1、俄罗斯黑客改用LOTL技术导致停电

2022年6月,俄罗斯黑客组织“沙虫”利用LOTL技术对乌克兰某电厂的配电系统进行了攻击。“沙虫”通过管理程序入侵MicroSCADA服务器,获得对OT环境的访问权限,并使用本机二进制文件scilc.exe执行关闭变电站的恶意命令。2022年10月10日,沙虫利用ISO CD-ROM映像文件运行scilc.exe,导致停电。两天后,他们部署了CADDYWIPER数据破坏恶意软件,进一步破坏环境并消除攻击痕迹。此次攻击展示了即使不依赖复杂恶意软件,LOTL技术也能对工业控制系统造成严重破坏。

2、佛罗里达州Oldsmar水处理设施网络攻击案

2021年2月5日,佛罗里达州Oldsmar水处理设施遭遇网络攻击,攻击者利用合法远程桌面协议(RDP)工具入侵系统,并尝试通过操作水处理控制软件,将氢气(NaOH)浓度提升至危险水平。首先,攻击者利用未安全配置的Teamviewer获取远程访问权限,规避恶意软件检测。之后通过合法的SCADA软件界面直接调整化学品参数,实现对水处理过程的控制。最后使用内置工具完成攻击,避免触发传统安全警报。此次攻击显示,LOTL技术使攻击者无需引入外部恶意软件即可执行破坏性操作(只使用了Teamviewer及相关有效账户、操纵HMI)。

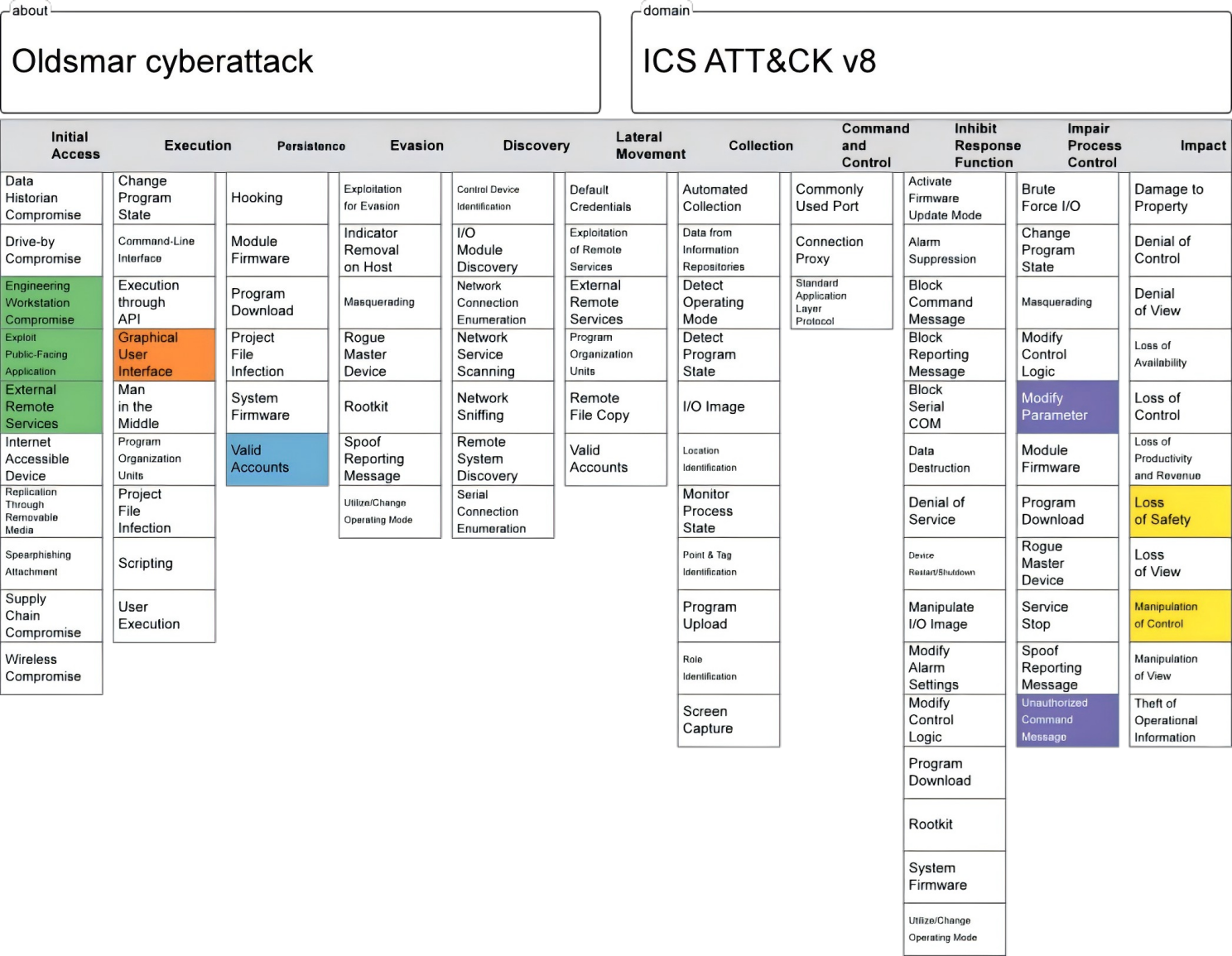

用ATT@CK for ICS的映射如图1所示。关键步骤如下:

● 初始访问(图1第1栏)

工程工作站被攻陷:因为,设施内部运行的工作站被访问来操纵NaOH值。

利用面向公众的应用程序:TeamViewer无意中暴露在互联网上。

外部远程服务:通过远程工作软件TeamViewer。

● 执行(图1第2栏)

图形用户界面:攻击者可以直接使用目标工作站的HMI仪表板操纵值。

● 持久化(图1第3栏)

有效账户:攻击者使用两个有效的TeamViewer账户来获得工作站系统的持久性。

● 削弱过程控制(图1第10栏)

修改参数:修改氢氧化钠的数值。

未经授权的命令消息:攻击者发送命令,将NaOH的值增加到正常水平以上。

● 影响(图1第11栏)

安全损失:饮用该水的生命安全将会损。

控制操纵:实施的化学品液位控制受到操纵。

3、ICS拒绝服务的勒索:DM-PLC

DM-PLC(Dead Man’s PLC)是一种针对操作技术(OT)环境设计的新型网络勒索攻击技术。它利用OT环境中现有的功能和通信机制,创建一个隐蔽的监控网络,将PLC(可编程逻辑控制器)和工程工作站(EW)连接起来,使它们能够相互轮询,监控攻击行为的任何偏差。DM-PLC通过在PLC上部署特殊设计的恶意代码,使得一旦受害者尝试更改受攻击者控制的环境或未及时支付赎金,就会触发类似于“死亡开关”的机制,导致所有PLC将输出设置为“ON”状态,可能在物理环境中造成严重混乱。这种攻击方式规避了现有的响应和恢复策略,因为它不需要对PLC进行系统级访问或修改,而是通过现有的通信和安全功能来实施勒索。DM-PLC尽管还是理论上的勒索,但它也具备了LOTL攻击的属性,即无需专门的恶意软件。

LOTL攻击的防御并不是一个新课题,但却是一个大难题。ICS/OT网络安全和风险管理的人员依靠的不仅仅是基本的ICS纵深防御预防控制措施。还必须拥有训练有素的员工,当这些控制措施无法检测到ICS的LOTL攻击时,必须随时准备做出响应并维持工程运营。必须尽早发现ICS网络杀伤链中预先定位的对手。管理人员推动建立和维护专用的ICS安全计划,管理执行这些计划的团队,并将工业网络风险与业务目标相对应,同时确保工程环境中的安全优先级。IT安全人员和从IT转入ICS/OT的人员具备的技能包括ICS网络的主动防御、网络可视性、ICS威胁检测和快速的工业响应能力。工程和ICS安全人员则需要专注于工程组件、控制系统网络架构和配置等纵深防御专业知识。这些技能要求他们能够深入理解并应用ICS网络安全的最佳实践。

1、熟知正在使用的工业协议

了解您的设施中正在使用哪些工业协议以及正常的流量模式是什么样的,这样持续监控就能在数据包有效载荷层面发现异常事件。如Modbus、Profinet、OPC-UA和EtherNet/IP,负责设备间的通信和数据交换。掌握这些协议的工作机制、安全特性和潜在弱点,可以帮助企业识别网络中的脆弱点,制定相应的安全措施,如加密通信、访问控制和网络隔离。

2、加强关键ICS资产的防御

通过利用特定行业的威胁情报,集中防御已知的关键和受攻击的设备。确保包括历史记录器、人机界面(HMIs)、工程工作站、安全仪表系统(SIS)等。首先,通过精确识别和分类关键资产,企业能够集中资源进行重点保护。其次,对这些资产实施严格的访问控制,确保只有授权人员才能进行操作。此外,对关键资产进行定期的安全评估,及时发现并修复安全漏洞。同时,部署专门的监控系统来实时监测关键资产的状态,以便在发生异常时迅速响应。最后,制定和演练针对关键资产的应急响应计划,确保在遭受攻击时能够最小化损害并快速恢复运营。这些措施共同构成了一个强大的防御体系,以保护关键ICS资产的安全和完整性。

3、培训ICS防御者的安全技能

特定的ICS/OT网络安全培训,有助于迅速提升负责ICS网络安全的员工的技能。他们必须理解传统IT与ICS/OT之间的区别、ICS任务、网络到物理工程事件以及工业事件响应。ICS的实时性、可靠性要求以及与物理过程的直接联系,将是重中之重。他们需要掌握ICS任务的关键性,如何识别网络到物理的工程事件,以及在发生安全事件时如何进行有效的工业事件响应。这种培训使员工能够更好地保护关键资产,预防和应对针对ICS/OT环境的特定威胁。

4、监控关键工业资产数据源

监控跨主机、网络和应用层面的关联事件,以确定关键资产,如历史数据库、HMIs、工程工作站(EWS)、SIS等。(ICS)和操作技术(OT)环境中的关键资产进行实时数据收集和分析的过程。这包括对传感器、控制器、执行器以及其他工业设备的状态和性能数据进行跟踪,以确保工业流程的连续性和效率。通过监控这些数据源,企业能够及时发现异常行为,预防潜在的安全威胁,减少设备故障,优化生产效率,并保持合规性。

5、建立和维护ICS特定的事件响应计划

确保ICS特定事件响应计划是由工程驱动的。在定期的桌面演习中执行专注的工程响应和恢复计划。考虑到ICS的复杂性,包括对实时运营的影响、潜在的物理损害风险,以及与IT系统不同的安全需求。ICS特定的应急响应计划应包括快速识别和隔离安全事件、评估损害、恢复操作、以及更新安全措施以防止未来的攻击。此外,该计划还应涵盖与外部应急响应团队的协调,以及在事件发生后进行彻底的事后分析,以提高ICS的整体安全性和弹性。

6、主动进行ICS威胁狩猎

通过利用特定行业的ICS威胁情报和ICS网络杀伤链,同时考虑安全、目标资产、日志记录能力和老旧现场设备,频繁地进行ICS威胁狩猎。安全团队利用威胁情报、行为分析和日志审查等技术方法,对ICS网络流量、控制逻辑和设备状态进行持续监控。通过使用专业的安全工具,如入侵检测系统(IDS)、安全信息和事件管理(SIEM)平台,以及定制的脚本来分析数据,可以识别出恶意活动的迹象。此外,威胁狩猎还需结合定期的安全审计和漏洞评估,以确保及时发现并响应复杂的威胁。狩猎过程需要跨学科合作,包括网络安全专家、ICS工程师和操作人员,共同分析和验证可疑活动,以保护关键工业资产免受攻击。

LOTL技术通过运用合法的内置网络管理工具(如wmic、ntdsutil、netsh、PowerShell等)以及在OT/ICS网络中滥用合法软件和ICS协议(例如Modbus、OPC-UA、Profinet、IEC 61850等)来规避检测。可见,LOTL攻击对OT/ICS的物理过程和控制命令的完整性构成了重大威胁。OT/ICS以任务和目标为导向,自动化技术的发展为数据完整性带来了新的挑战。随着工业环境中LOTL攻击技术的增长,优先考虑过程控制环境中的数据完整性对于制定全面安全计划变得至关重要。OT/ICS防御者应当从业务系统的熟知与理解、关键ICS资产的重点防护、防御者的技能提升、关键工业资产数据源的监测、特定安全事件的响应和主动的ICS威胁狩猎等多个方面,提升对此类攻击的识别、检测与抵御能力。

参考文献:

1、https://www.sans.org/blog/living-off-land-attacks-countermeasures-industrial-control-systems/

2、https://nexusconnect.io/articles/how-living-off-the-land-techniques-impact-ot-and-ics

3、https://industrialcyber.co/expert/preserving-integrity-in-ot-systems-to-defend-against-living-off-the-land-techniques/

4、https://www.dragos.com/blog/industry-news/living-off-the-land-in-ics-ot-cybersecurity/

5、Joint Guidance:Identifying and Mitigating Living Off the Land techniques,US CISA、FBI、NSA、DOE,UK NCSC,NZ NCSC,ASD ACSC,CA CCCS,2024.02

6、https://hexlab.xyz/blog/Applying-MITRE-ATT&CK-for-ICS-on-Oldsmar-cyberattack/