0Day CNVD-2022-55577:某思维导图工具 Windows版文件写入漏洞分析

时间:2023-02-22 作者:安帝科技-CSX安全实验室

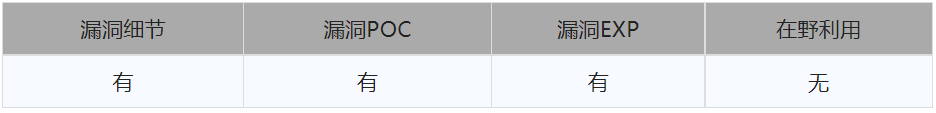

Part1 漏洞状态

Part2 漏洞描述

影响范围:

** <= 10.0.7

环境:

Win10

Part3 漏洞复现

1. 把构造的特殊文件copy到虚拟机,双击打开。

2.文件已经打开

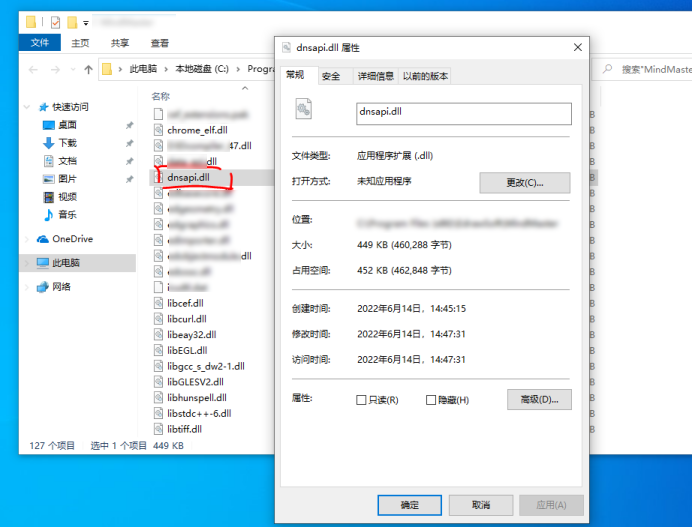

3.进入程序路径查看dll

多了一个我们构造的特殊文件中释放出来的 dnsapi.dll。

漏洞复现成功。

Part4 漏洞分析

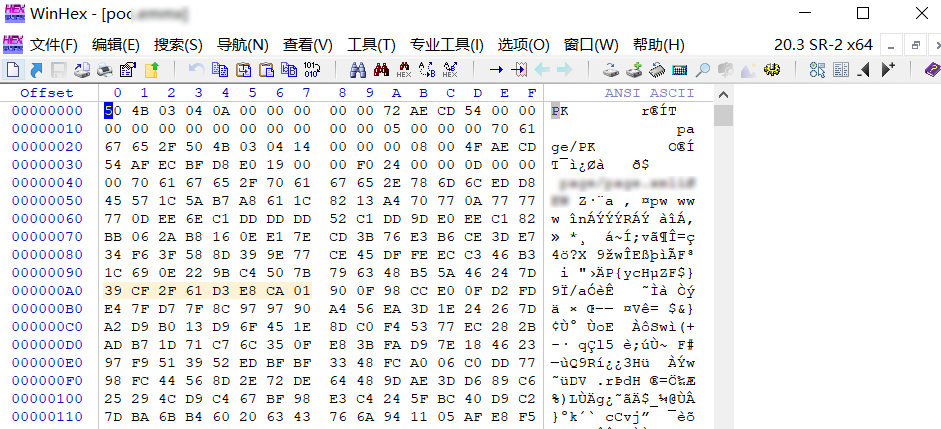

使用winhex打开工程文件,发现文件头为zip文件头

修改后缀为zip后再打开

可以看到压缩文件中的内容。

存在正常使用的工程文件和一个带有路径穿越符的测试文件。

因为在解压zip文件的时候对文件名没有校验,导致任意目录,任意文件写入。

Part5 修复建议

1. 在解压zip文件的时候对文件名进行校验

2. 把zip文件保存到内存里面,需要的时候再读取。

————————————————

获取更多情报

联系我们,获取更多漏洞情报详情及处置建议,让企业远离漏洞威胁。

电话:18511745601

邮箱:shiliangang@andisec.com