【漏洞预警】Windows SMBv3远程代码执行漏洞

时间:2020-03-20 作者:安帝科技

2020年03月10日,微软发布的 3月份的安全公告(ADV200005)中,包含了115个漏洞补丁。

最值得关注的是Microsoft Server Message Block 3.1.1 (SMBv3)协议中的一个远程代码执行漏洞(CVE-2020-0796,又称“CoronaBlue”或“SMB Ghost”)。未经身份验证的攻击者利用SMBv3协议处理恶意压缩数据包时进入错误流程的漏洞可造成目标主机系统崩溃、蓝屏甚至执行任意代码。该漏洞同时影响SMB服务端/客户端。

主要受影响的Windows版本如下:

●Windows 10 Version 1903 for 32-bit Systems

●Windows 10 Version 1903 for x64-based Systems

●Windows 10 Version 1903 for ARM64-based Systems

●Windows Server, Version 1903 (Server Core installation)

●Windows 10 Version 1909 for 32-bit Systems

●Windows 10 Version 1909 for x64-based Systems

●Windows 10 Version 1909 for ARM64-based Systems

●Windows Server, Version 1909 (Server Core installation)

1.禁用SMBv3压缩

如果您的Windows系统受影响,建议您使用PowerShell执行以下命令禁用压缩功能,以阻止未经身份验证的攻击者利用SMBv3服务器的漏洞(无需重新启动)。

Set-ItemProperty-Path “HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters” DisableCompression -Type DWORD -Value 1 -Force

2.更新补丁

微软已经发布了针对该漏洞的补丁,可通过微软官网下载相应补丁并安装更新。https://www.catalog.update.microsoft.com/Search.aspx?q=KB4551762

3.关闭SMB服务端口

禁止139和445端口对外部开放。

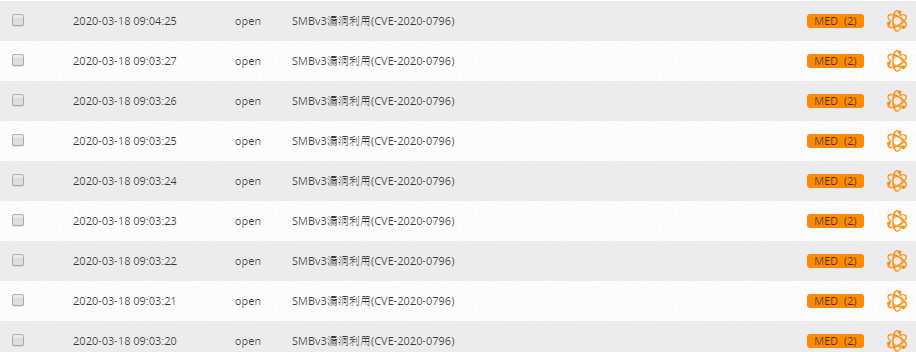

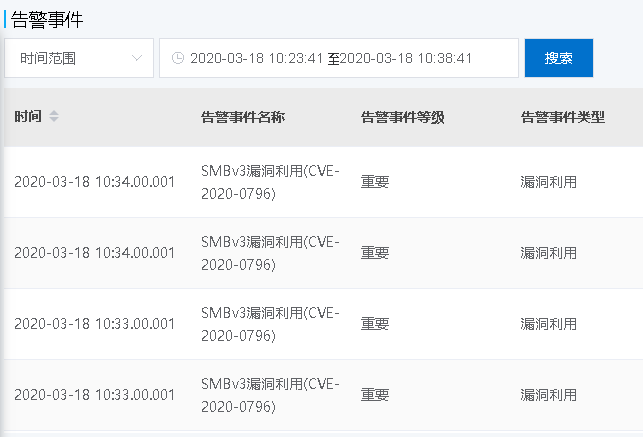

在收到漏洞消息的第一时间,安帝科技组织力量测试并验证漏洞。已对安帝科技全线产品(工控统一安全管理平台、工控安全流量日志分析系统、工业互联网安全监测平台)发布最新的威胁检测升级包。用户升级后,可对该漏洞进行监控。

同时,工业互联网安全监测平台升级包也已发布。用户升级后,可对该漏洞产生的进行监控和审计。请用户参照处理建议及时规避资产风险。

参考资料

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/adv200005

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0796

https://www.zerodayinitiative.com/blog/2020/3/10/the-march-2020-security-update-review

https://support.microsoft.com/zh-cn/help/4551762/windows-10-update-kb4551762