0Day CNVD-2025-01970 某路由器未授权命令执行漏洞分析

时间:2023-03-20 作者:安帝科技-CSX安全实验室

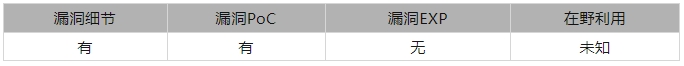

Part1 漏洞状态

Part2 漏洞描述

Part3 漏洞验证

1. 验证环境

路由器模拟器:192.168.0.1

2. 验证过程

登录路由器后台。

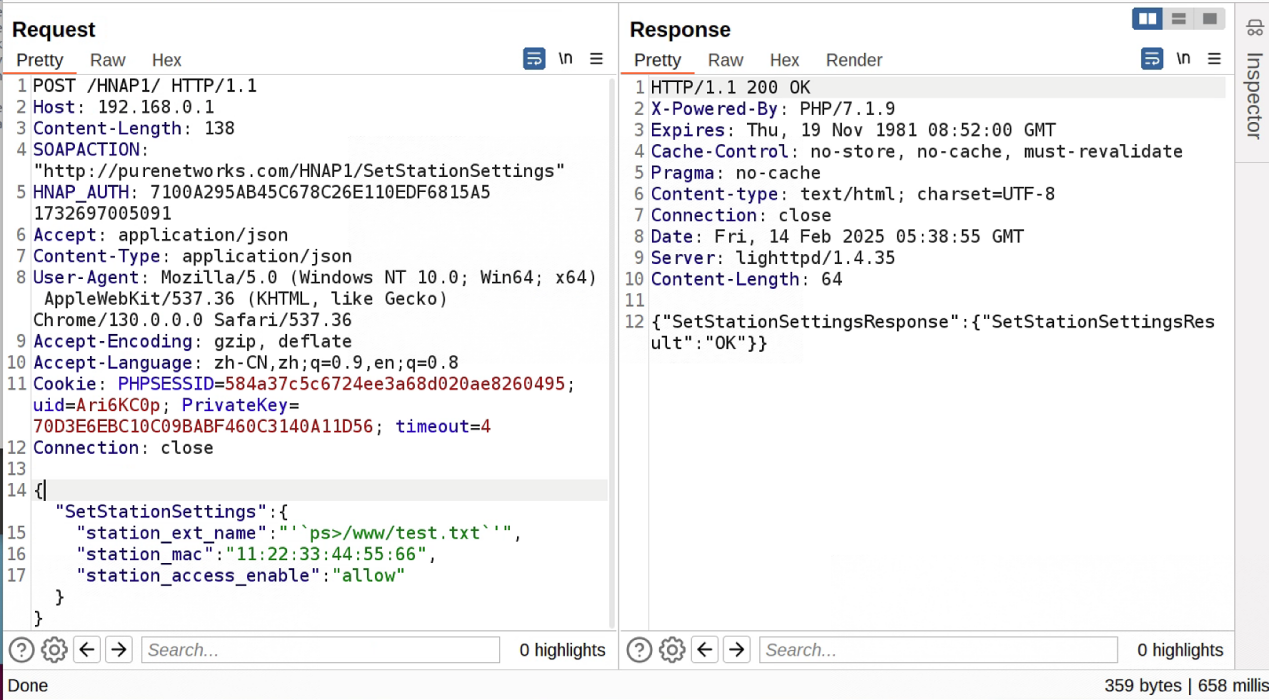

发送数据包写入payload

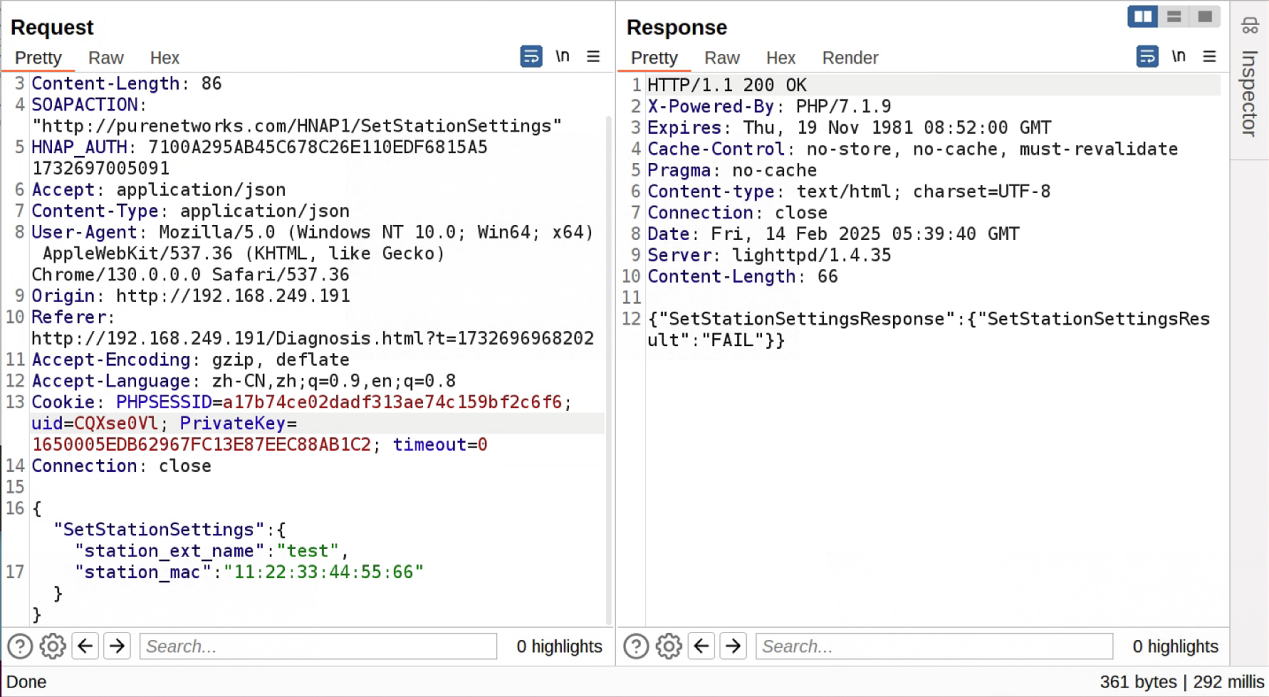

发送另一个数据包触发漏洞

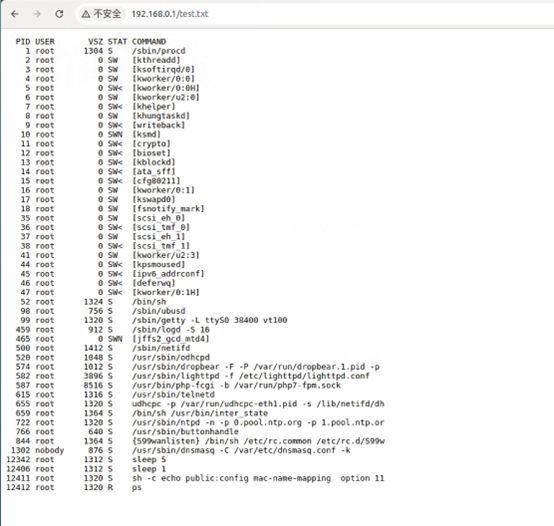

访问http://192.168.0.1/test.txt验证漏洞

Part4 漏洞分析

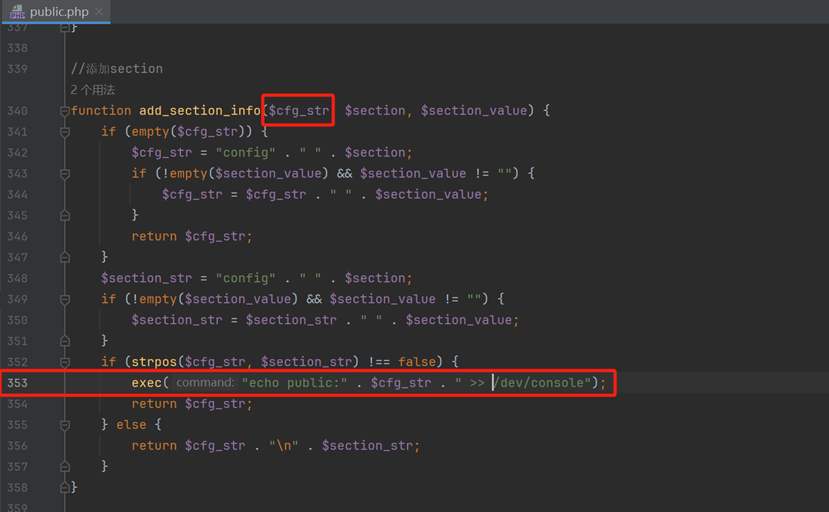

PHP语言存在许多危险函数,如eval、exec等,通过代码审计发现使用了高危函数exec。

在public.php文件中。

第353行使用了exec高危函数,且直接拼接$cfg_str参数变量。

第340行$cfg_str变量由add_section_info函数传参获取。

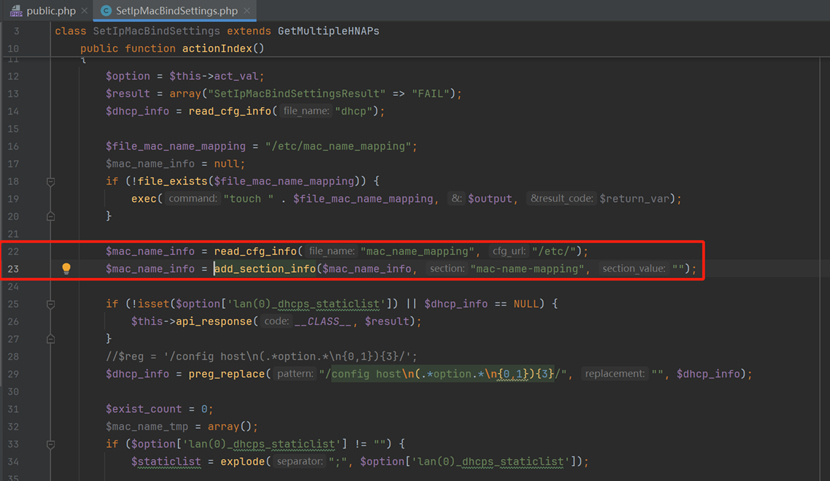

在SetIpMacBindSettings.php文件中找到了add_section_info函数。

第23行,add_section_info函数传入的参数为$mac_name_info。

第22行,$mac_name_info参数存储在/etc/mac_name_mapping文件中。

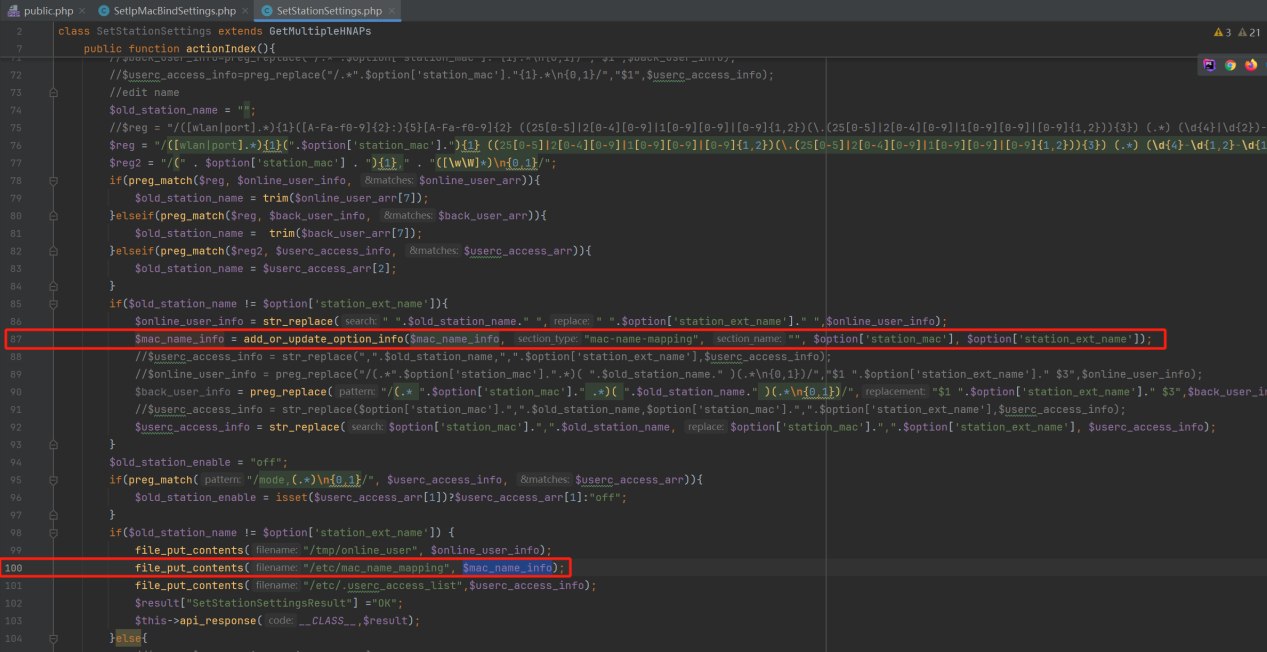

在SetStationSettings.php文件中

第100行,$mac_name_info写入/etc/mac_name_mapping

第87行,通过$option[‘station_ext_name’]更新$mac_name_info数据

$option[‘station_ext_name’]为用户传入的station_ext_name参数,从而先写入数据到/etc/mac_name_mapping,然后读取数据触发命令执行。

Part5 修复缓解建议

建议使用此设备的用户随时关注厂商主页或参考网址以获取解决办法:

https://www.dlink.com/en/security-bulletin

————————————————

获取更多情报

联系我们,获取更多漏洞情报详情及处置建议,让企业远离漏洞威胁。

电话:18511745601

邮箱:shiliangang@andisec.com