黑客组织SECT0R16高调宣称入侵控制多国水务SCADA系统

时间:2025-5-20 作者:安帝科技 原创

2025年5月19日至20日监测暗网发现,黑客组织SECT0R16对乌克兰、意大利及波兰三国的三处水务设施发起连环网络攻击,暴露出工业控制系统(ICS)的致命短板。该组织通过Telegram宣称,其利用乌克兰阿帕特尔里卡胡斯特温泉度假村儿童泳池控制系统的“多因素认证缺失”漏洞,直接操控水温与压力参数;同日攻破意大利米兰及波兰格但斯克的水务SCADA系统,通过篡改水泵运行周期、强制激活手动冲洗功能及伪造传感器数据,干扰水处理流程并掩盖攻击痕迹。尽管未引发重大安全事故,但三起事件均指向共性隐患——弱口令防护、网络隔离失效及设备监控盲区。攻击者借实时界面截图与操作细节高调宣扬技术能力,以跨国协同的精准打击模式,将旅游、水务等民生领域SCADA系统转化为地缘网络威慑的试验场,凸显关键基础设施“数字阀门”失控的全局性风险。此前,SECTOR16组织还曾入侵美国德克萨斯州石油设施SCADA系统。

黑客组织SECT0R16宣称入侵多个水务SCADA系统

事件1:乌克兰温泉度假村SCADA系统遭入侵

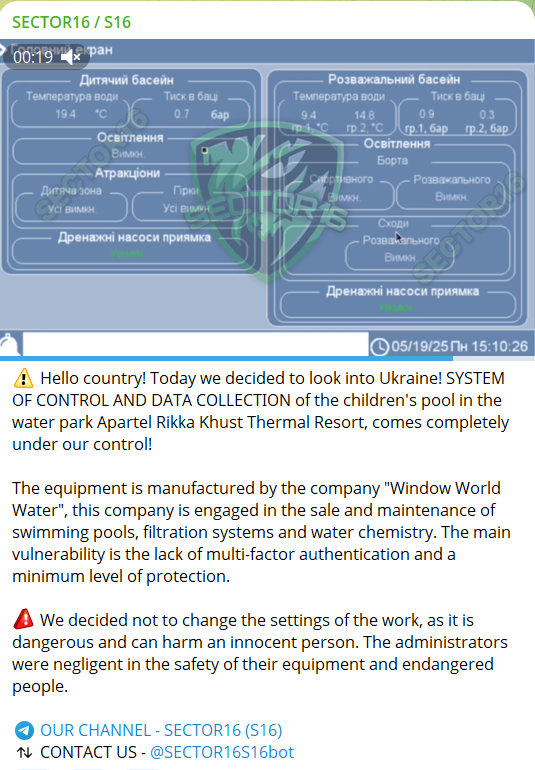

乌克兰当地时间5月19日,黑客组织SECT0R16通过Telegram频道宣称,已成功入侵该国西部著名旅游设施——阿帕特尔里卡胡斯特温泉度假村的儿童游泳池控制系统。此次事件暴露了关键基础设施中水务SCADA系统的重大安全隐患,引发国际网络安全界高度关注。

据攻击声明显示,黑客通过突破由Window World Water公司制造的智能控制系统,获取了水温、压力等核心参数的实时监控权限。被攻破系统界面截图显示,该SCADA系统采用俄文操作界面,缺乏基本的多因素身份验证机制,仅依赖弱口令防护。尽管攻击者声称”未篡改运行参数”,但已完全掌握对水循环系统、化学药剂投放等关键功能的控制权。

事件2:意大利米兰某水务SCADA系统遭入侵

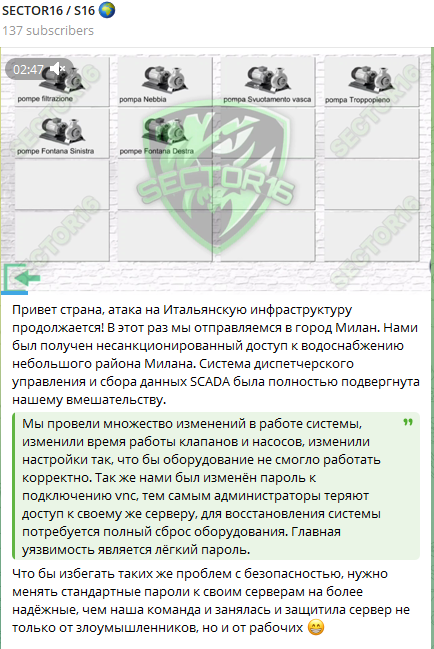

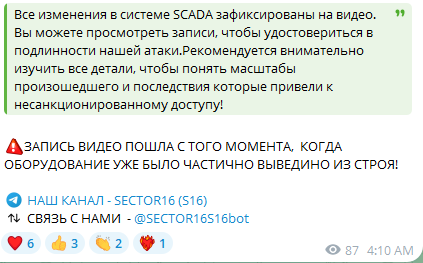

2025年5月19日,黑客组织SECT0R16通过Telegram频道发布声明,宣称已成功入侵意大利米兰某区域供水系统的SCADA(数据采集与监控)系统,非法操控水泵运行、过滤器设置及VNC远程连接密码,导致水过滤流程异常中断。此次攻击直接威胁城市供水安全,引发对关键基础设施防护的广泛担忧。

根据攻击者公布的俄文界面截图,SECT0R16通过SCADA系统权限强行激活过滤泵(标注为“pompe filtrazione”)的“手动冲洗”功能,并篡改水泵运行时间表,致使水处理流程失效。同时,攻击者修改了传感器读数以掩盖设备真实状态,并更改VNC远程访问口令,导致管理员无法通过常规方式登录系统。尽管未提及实际停水事故,但系统操作权限的全面失守暴露了关键控制节点的脆弱性。

SECT0R16在声明中明确指出,攻击成功源于目标系统的两大漏洞:一是SCADA系统使用默认或简单口令,二是运维人员缺乏基本网络安全意识。管理员因口令被篡改而陷入“无密码访问”困境,并建议企业应立即强化口令策略并加强员工培训。

事件3:波兰格但斯克市某水务SCADA系统遭入侵

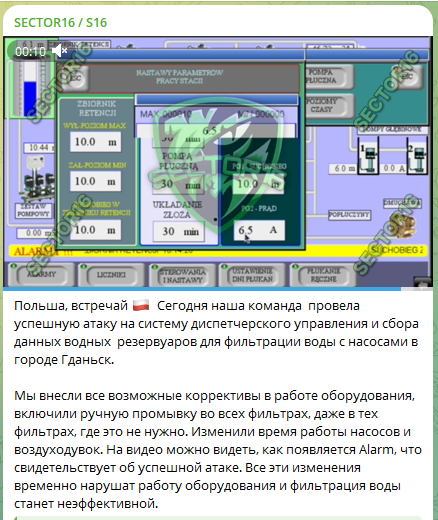

2025年5月19日,黑客组织SECT0R16通过Telegram宣称,已非法控制波兰格但斯克市水务SCADA(数据采集与监控)系统,通过篡改水泵运行时间表、强制激活过滤器手动冲洗功能,导致水处理流程异常中断。该组织同步公开了包含警报标识的监控界面截图及部分攻击操作视频片段,试图验证攻击真实性。

根据泄露的俄文操作界面显示,攻击者将过滤泵运行时间表调整为非正常周期,并故意触发“ALARM”警报(界面显示液位10.00m、电流0.22A等异常数据)。SECT0R16声称全程录制攻击过程,但称“部分视频在撤离时丢失”,此举既为自证攻击有效性,也暗示其物理接近设备的可能性。此外,该组织提及同期对白俄罗斯格罗德诺市水务系统的类似攻击,包括修改泵站警报阈值等操作,试图塑造跨国攻击能力。

此次攻击延续了SECT0R16的典型手法:利用SCADA系统弱口令或默认凭证获取控制权,通过调整设备参数干扰物理流程。该组织在声明中嘲讽称“所有更改均未影响设备正常运行”,实则暴露其具备隐蔽破坏能力——若传感器读数被长期篡改,可能掩盖真实故障引发连锁事故。

黑客组织SECTOR16/S16威胁画像

概况

SECTOR16/S16是自2024年起活跃的网络犯罪组织,2025年1月31日被网络安全公司Cyble公开揭露其与俄罗斯政府的潜在关联。该组织与多个黑客团体形成协作网络,包括:Z-Pentest:2024年成立的俄罗斯关联组织,专注攻击西方水利、能源设施,曾联合SECTOR16入侵美国德克萨斯州石油设施SCADA系统,操控油罐液位、泵压力等参数;OverFlame:协助SECTOR16入侵意大利Palazzo Raja供暖系统(2025/4/17);TwoNet、Partisan:共同参与针对西班牙政府基础设施的攻击行动(2025/3/3)。

攻击模式与特征

聚焦关键基础设施,尤其是SCADA系统、工业控制面板(ICS)、能源设施(石油、天然气、供暖),擅长通过操控设备参数(如泵运行周期、传感器数据)干扰物理流程。多次公开被黑系统实时界面截图及操作视频(如美国油气设施、波兰格但斯克水务系统),通过篡改警报阈值、伪造数据掩盖攻击痕迹。以“联盟”形式联合多组织扩大攻击面,形成水利、能源、政府多领域的复合威胁。

宣传与意识形态

通过Telegram频道(@SECTOR16S16bot)高调宣扬攻击成果,频道简介直述“弱点即武器”,强调“利用而非探索”的行动哲学。其攻击多未直接引发运营中断,但以技术展示制造心理威慑,破坏目标国对关键设施安全性的信任。

安帝科技安全建议

基于安帝科技近年来OT网络安全实践,结合工信部2024版《工业控制系统网络安全防护指南》,针对上述水务SCADA系统的网络攻击事件,特向水务行业提出如下安全建议。

1、强化身份认证与访问控制;强制实施多因素认证(MFA),尤其针对远程访问SCADA系统的操作人员,严格限制默认账户使用,定期审计并清理冗余账户(如离职员工权限)。建立基于业务需求的远程访问“白名单”机制,关闭非必要端口(如RDP 3389)。

2、构建纵深网络防御体系;依据《网络安全等级保护2.0》要求,严格隔离IT与OT网络,部署工业防火墙及单向隔离设备,限制跨网段横向移动。针对中小水厂资源有限现状,可优先在关键节点(如化学投加泵、阀门控制单元)部署独立物理安全装置,阻断恶意指令执行。

3、务实的漏洞与补丁管理;建立水务设备资产清单,对Windows等通用操作系统及SCADA软件开展基线安全配置,制定基于风险的补丁策略,优先修复暴露在公网的薄弱节点。联合设备厂商建立固件更新通道,确保老旧设备至少覆盖高危漏洞修复。

4、实战化应急响应能力建设;每季度模拟勒索软件攻击、数据篡改等场景,开展“断网断控”演练,测试手动操作及备用控制系统切换流程。不断检验并完善应急预案,明确第三方服务商访问权限与监控责任。

5、全链条数据保护与员工培训;对SCADA系统操作日志、工艺参数实行加密存储及异地离线备份,定期验证备份可恢复性。通过钓鱼邮件模拟、社会工程测试等方式,提升一线员工对异常告警(如参数恒定、非时段登录)的敏感度与上报意识。